请花3分钟阅读本协议,访问本站即认同本协议

从AWVS插件到伪代理扫描

访客4年前1216

AWVS作为非常强大的web漏洞扫描器,相信大家都不陌生。然而,AWVS必须运行在windows环境,对Linux用户来说,多了一层使用虚拟机的麻烦。鉴于此,我们对AWVS进行了一些简单分析,并试着对...

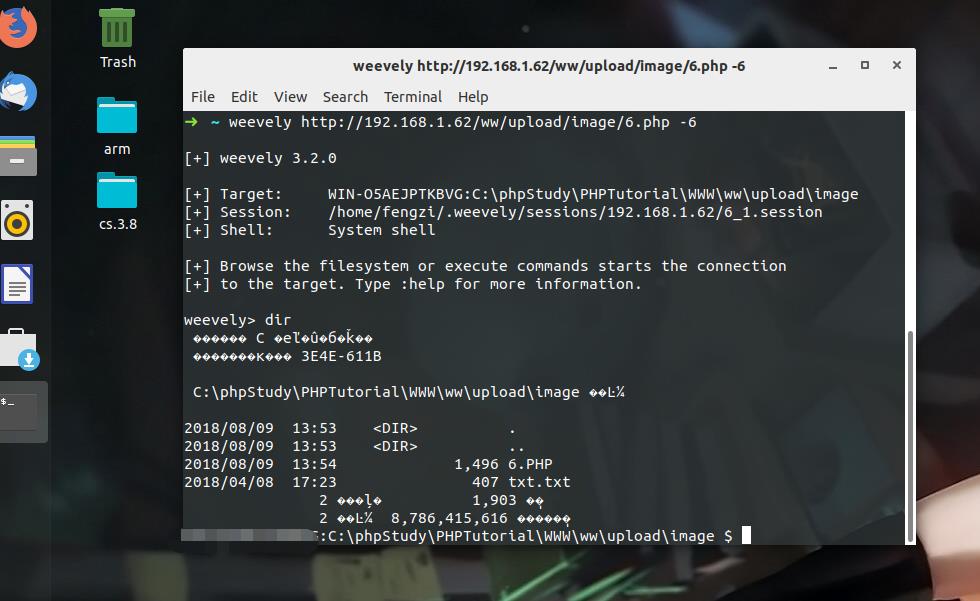

内网渗透测试:信息收集与上传下载

访客4年前835

可以说内网渗透测试,其本质就是信息收集。信息收集的深度,直接关系到内网渗透测试的成败。当你拿下内网的一台主机后,面对的是一片未知的区域,所以首先要做的就是对当前所处的网络环境进行判断。包括以下几点:对...

Windows任务计划程序被曝存在0 day漏洞

访客4年前829

近期,研究人员在Windows任务计划程序的一个API中发现了一个安全漏洞,这个漏洞是由于API函数没有对请求权限进行检验所导致的,而该漏洞将允许任何一名本地攻击者实现提权。研究人员表示,这个0day...

如何让你的服务屏蔽Shodan扫描

访客4年前1145

在互联网中,充斥着各种各样的网络设备,shodan等搜索引擎提供给了我们一个接口,让我们可以在输入一些过滤条件就可以检索出网络中相关的设备。对于我们的一些可能有脆弱性或者比较隐私的服务,为了抵御hac...

Vulnhub靶机渗透-Raven:1

访客4年前1243

nmap-p80,22,21,25,3389,443192.168.8.0/24ornetdiscover192.168.8.0/24来更加深入的扫描一下:nmap-sS-sV-T5-A-p-192....

一起来看看Cobaltstrike和Armitage联动能达到什么效果

访客4年前691

在使用Cobaltstrike的时候发现他在大型或者比较复杂的内网环境中,作为内网拓展以及红队工具使用时拓展能力有些不足,恰恰armitage可以补充这点,利用metasploit的拓展性能、高性能的...

看我如何利用Atom编辑器的漏洞实现远程代码执行

访客4年前1070

前不久,我研究了一下GitHub的文本编辑器(Atom),并且在Atom中找到了好几个安全。经过了一段时间的分析和研究之后我发现,这些漏洞将允许攻击者在目标用户的设备上实现远程代码执行。我发现了这些漏...

利用CSS注入(无iFrames)窃取CSRF令牌

访客4年前606

CSS相信大家不会陌生,在百度百科中它的解释是一种用来表现HTML(标准通用标记语言的一个应用)或XML(标准通用标记语言的一个子集)等文件样式的计算机语言。那么,它仅仅只是一种用来表示样式的语言吗?...

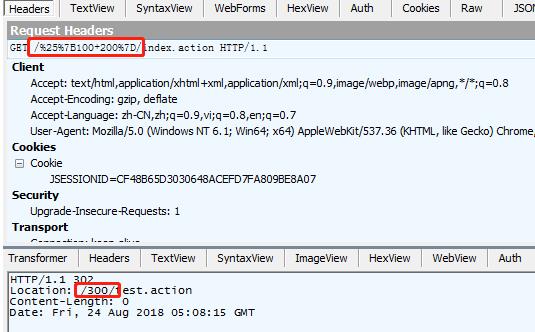

Struts2-057 两个版本RCE漏洞分析(含EXP)

访客4年前395

2018年8月22日,ApacheStrust2发布最新安全公告,ApacheStruts2存在远程代码执行的高危漏洞(S2-057/CVE-2018-11776),该漏洞由SemmleSecurit...

白帽子挖洞—跨站脚本攻击(XSS)篇

访客4年前879

不同于大多数攻击(一般只涉及攻击者和受害者),XSS涉及到三方,即攻击者、客户端与网站。XSS的攻击目标是为了盗取客户端的cookie或者其他网站用于识别客户端身份的敏感信息。获取到合法用户的信息后,...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!