怎么才能进入黑客网站(模拟黑客网站)

模拟黑客入侵

我们常常会在一些好莱坞电影大片里看到超级黑客高手,在电脑前轻松“黑”进别人的安全系统的场景。那纯熟自如地输入一大堆复杂的代码,不一下子就入侵/破解完成,是不是很羡慕?

其实咱们也可以像电影、游戏里面的黑客一样敲代码,今天就介绍几个传说中的装逼网页

它是一个专门为装 B 而 *** 的神奇好玩的网页,打开之后只要随便按键盘,你就可以 *** 到爆地写代码当黑客,逼格立即高达上好不好?在妹子面前显摆简直帅的不要不要的……

和大家说明下,这些网址呢,是国外网友 *** 的几个用来装 X 装得很高科技的娱乐网页而已,它并不能真正的的去攻击网站或破解程序,只是模拟出一个酷酷的代码界面,你只需一边装 B 一边随便噼里啪啦地打字,就能足以让旁边的小伙伴们都惊呆了。

不过,由于 某些网址 在国内访问受阻,需要翻墙才能显示正常,不过不用担心,已有网友帮忙将它们搬运到国内地址来了!

快点去体验一下当黑客的感觉吧

打开这些网页之后,随便在键盘上打字就会在屏幕上出现各种代码了,记得按下F11 (Windows)或-Shift-F(Mac)将浏览器全屏显示,这样装 X 效果更好!

另外,按下数字小键盘的/ * - + 2 8 0等按键可以弹出不同的特效,譬如出现登录成功、登录失败、雷达扫描、导弹发射等等效果,按下 ESC 可以移除它们。

注意,推荐使用Chrome、FireFox、IE11等比较先进的浏览器进行访问,如果还在使用IE6之类的老旧浏览器可能效果会不正常。

最后告诉大家一个密码,K最喜欢第三个装逼网页了!

获取以上链接请在公众号对话框内回复

mnrq

—如果喜欢,快分享给你的朋友们吧—

我们一起愉快的玩耍吧

代码漏洞,穷举攻击,这问题深了去了,简单点说,就是绕开登录(访问权限)验证,冒充管理员获取更高权限

汗,你什么都不怎么进,进哪啊

还是不太明白你具体的意不过在这说一句,也不是打击你,每那么简单,因素很多,一帆风顺的概率不是很大,你要是找人的话也许还可以,像你这样每一点基础的,绝对不是听几句话就能搞定的

1、

入侵攻击的目的

(1)

好玩,有趣。比如有些学

(2)

获取对于文信息。

(3)

获取超级用户权限。

(4)

修改信息。

(5)

拒绝服务。

(6)

间谍人员。

(7)

*** 恐怖主义。

(8)

窃取信息或者资产。

2、

实施攻击的人员

(1)

受解雇的人员

(2)

专门的信息人员

(3)

间谍人员

3、

攻击的 *** 和手段

(1)

寻找目标,获取信息。有明确的攻击目标。寻找有漏洞的机器,发现之后进行攻击。即一种是先有目标,另外一种是先有工具。一般来说,如“蠕虫事件”,更多地属于后一种。病毒和黑客的融合,使攻击自动化是目前比较流行的趋势。很多问题,过去的手工病毒,要繁殖生存,通过传播删除数据。黑客在发现“后门”后,利用这些病毒手段进行攻击。扫描是常用的寻找漏洞的手段。那么,哪些服务必须提供,哪些服务不需要提供,例如用户所不需要的某些功能服务作为选项在安装时会存在在系统中,这样就可能有漏洞存在在系统中。因此,如果接受的服务越多,就可能存在的问题越多。因此,不透明、经常变化、不定期升级、动态口令,使系统在变化中变得相对安全。目前,很多情况下,用户对自己的系统中的漏洞并不了解,某些先天不合理的缺陷存在在系统中,如果有人攻击这个弱点,就成为问题。所以,之一,要首先了解自己的系统。版本信息也是重要的,不同的版本,有不同的弱点,就可能成为攻击对象。系统的关键文件也是重要的,可以从中提取用户名和口令。

(2)

获取系统敏感文件的 *** 。匿名ftp、tftp等。采用tftp在很多蠕虫、强力攻击弱口令等手段中进行使用。

(3)

获取初始访问权限。如采用监听手段窃取口令。匿名ftp,利用主机间的缺省口令或信任关系(口令)等。利用发邮件,告诉你附件是个升级包,但有可能是一个病毒。利用技术防范上的漏洞。

(4)

获取超级用户口令。如snifer、缓冲区溢出等手段获取特权。目前的开发安全理论已经引起重视。软件工程与软件安全已经成为一个并行的方式。软件越庞大,漏洞越多。目前国内有人发现microsoft有6个漏洞,据说这次发现之后直接就在网上公布了,但微软还没有找到相应的解决办法。所以给用户带来很大的风险。

(5)

消除痕迹。破坏系统后使用。

(6)

惯用手法。tftp、拒绝服务(分布式拒绝服务)、sniffer嗅探器、缓冲区溢出、syn同步风暴(发出大量的连接请求,但并不管连接结果,大量占用用户资源,出现死机。)目前有一种技术,使系统的资源只能用到60%等。采用路由器设置提高 *** 质量。但是对于公共系统,路由配置拒绝服务比较难。对于路由器的攻击,窃取权限修改路由表,或者造成资源down机。因此,要经常检查路由器的状态。采取措施之前,应该先记录原始状态参数,不要轻易地重启技术。

--------------------------

如何预防黑客

(1)

升级系统,打补丁

(2)

防火墙

(3)

使用入侵扫描工具

(4)

不要轻易安装不明软件

(5)

经常检查日志

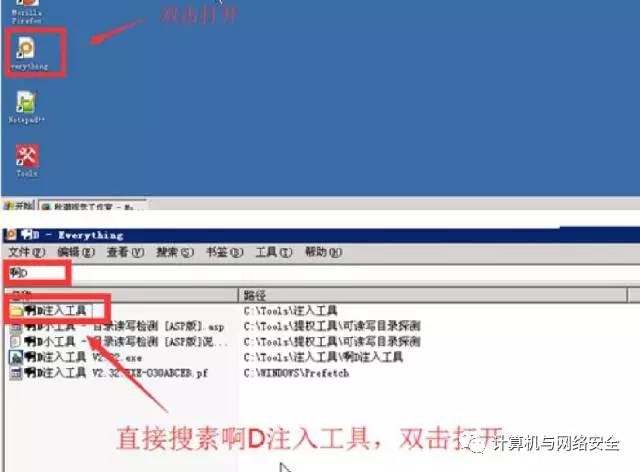

1、找注入 爆账号

啊D和明小子

2、注入工具

椰树扫描、流光、Pangolin(穿山甲)、havij(胡萝卜)

3、找后台

御剑后台扫描、wwwscan扫描器

4、传小马

各种一句话木马、中国菜刀、中国蚁剑

5、提权

pr提权工具、黑协提权工具

接下来就直接渗透一个网站案例,来演示各种工具的使用 *** :

实验环境大家可以用虚拟机或者本地进行模拟操作,或者找些漏洞较多,比较垃圾的网站进行操作。

演示开始:

步骤一:找注入

打开浏览器,推荐用火狐浏览器或谷歌浏览器。

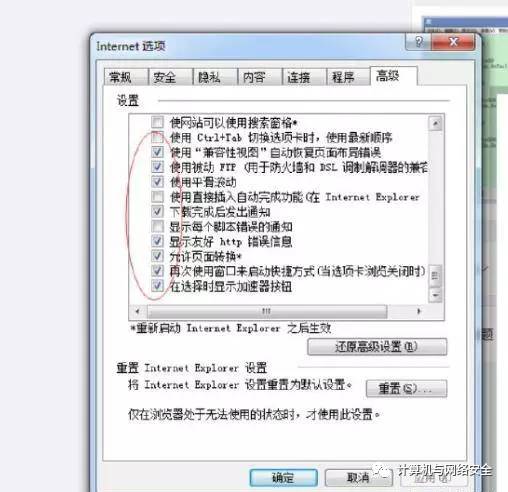

出现下图的页面,这里用ie演示。

IE浏览器的选项设置,新手建议全部显示反馈的错误信息,根据实际情况来,就可以准确的判断网页的信息。

直接用啊D注入工具和明小子配合检测使用

成功找到注入点,如下图:

步骤二:爆账号

右键找到的注入点——注入检测

点击右上角的检测开始注入检测

最后得到网站的某个账号,用户名:linhai ,密码:d7e15730ef9708c0

一般来说,数据库存放的密码应该是经过md5加密过的,不用担心,只需要用解密MD5工具一下就可以解密,百度一下,解密工具很多,这里推荐:

解密md5后得到的密码为:linhai19760812

步骤三:找后台【可以用御剑后台扫描器扫描】

此步骤为找到网站的管理后台。

接下来,访问扫描到的后台地址,登录。

地址:/admin/login.asp

直接登录网站后台,到这里,已经成功获得网站后台管理权限了。

步骤四:传小马

相关文章

手机密码忘了怎么办?手机锁屏密码忘记,教你这2个方法

手机密码忘了怎么办(手机锁屏密码忘记,教你这2个方法)我们经常会遇到这样一种情况比如说忘记手机的锁屏密码,但忘记以后好多朋友可能都会去刷机。今天分享个小技巧可以按着手机几个键就可以解锁,该怎么操作咱们...

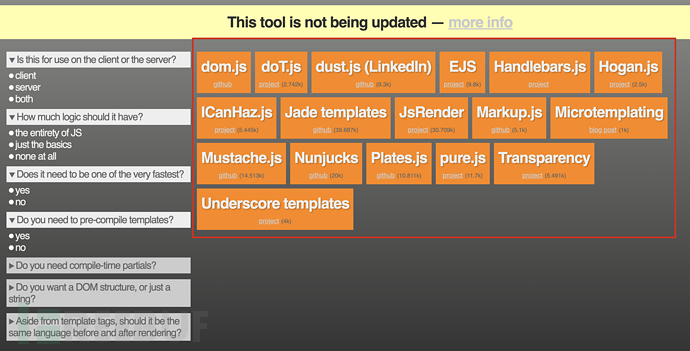

字节跳动无恒实验室:Nodejs中模板引擎渲染原理与潜在隐患探讨

一、背景此前,无恒实验室成员在对nodejs原型链污染漏洞进行梳理时,发现原型链污染漏洞可结合模板引擎的渲染达到远程命令执行的效果。为什么原型链污染能结合模板引擎能达到这样的效果?模板引擎究竟是如何工...

上网时突然死机是黑客攻击吗(上网就死机)

电脑自动关机是什么原因 1、电压不稳 一般家用计算机的开关电源工作电压范围为170V-240V,当市电电压低于170V时,计算机就会自动重启或关机。因为市电电压的波动我们有时感觉不到,所以就会误认为计...

还不懂这7个心智模型?小心来自AI的暴击

编辑导读:近些年,时常会听见“创意已死”、“4A已死”等等的言论。个中一个原因就是AI技能的成长,逐渐代替人类的工种。可是,本文作者却对此抱有差异的概念。一起来看看他是怎么说的吧~ 各人好,我是站在...

求黑客找对方QQ位置-四川财政网被黑客攻击(四川省财政系统被黑客攻击

网络黑客为什么不总共淘宝网 十大超重低音慢摇(酒吧夜场超重低音慢摇dj) 网络黑客林西快手视频小号是啥 如何学网络黑客一样霸屏(网络黑客命令提示符霸屏) 手机怎么黑客软件 手...

ps怎么抠图到另外一张图上?10秒快速抠图技巧,

很多同学最近在对柠檬说,自己不想用PS插件抠图,虽然简单,但是学部到真正的技术。所以柠檬今天教给大家一个非常简单的抠图方法。 领教程的同学看文章末尾。 抠图是一件很恼火的工作,一根根一缕缕,需要细...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!