【安全性科学研究】powershell在服务器中是不是存有安全风险?

近日,安全狗海清试验室在科学研究powershell攻击应用到服务器实战演练情景时,对powershell在服务器中是不是存有安全隐患开展了一次比较全方位的剖析,并详细介绍了powershell从深灰色专用工具逐渐演化变成攻击利用专用工具的全过程、攻击者的利用方式,最终共享了怎样对于powershell攻击做效防御力。

从零到一的提升是极其艰难的;从1到N却非常容易得多,powershell的攻击也是这般。从零到一的提升艰难,但从1拷贝到N个1却非常容易得多,即,先不断发展,然后powershell攻击 *** 已数不胜数,变成灭绝人性的攻击利用专用工具。

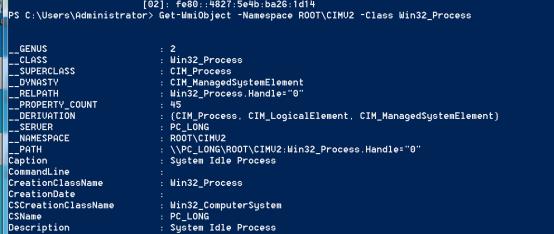

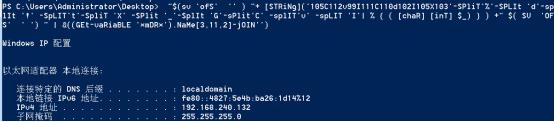

Powershell 从问世迄今,其cmd程序流程内置在每一个受适用的Windows版本号中 (Windows 7或高些版本号),它出示了精湛的协调能力和智能管理系统的工作能力。如下图所显示:

(Powershell查询软件系统信息内容)

(Powershell查询服务器过程信息内容)

(Powershell控制注册表文件)

也由于这类工作能力,powershell慢慢变成了一个时兴且效果拔群的攻击专用工具,并被大部分攻击者“乱用”在各种各样服务器攻击情景中。如:普遍的内网渗透、APT攻击、侧门技术性,乃至包含现阶段时兴的勒索软件手机软件中。

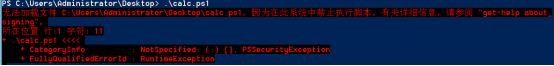

Powershell是 Windows 系统软件中的一个关键部件 (不能清除),它存有于 System.Management.Automation.dll 动态链接库文档 (DLL) 里,并能额外到不一样的运作室内空间中开展合理的PowerShell 实例化(PowerShell.exe 和 PowerShell_ISE.exe)。简单而言,powershell能完成的作用比cmd更加强劲,而且具有脚本撰写的工作能力(ps1种类脚本文档)。

(应用ps1脚本启用计算方式)

(撰写侧门ps1脚本)

默认设置状况下,服务器上powershell执行对策是不允许执行ps种类脚本的。这代表着在默认设置状况下,powershell禁止使用了全部的脚本文档执行。如下图所显示:

(powershell禁止使用脚本执行)

即便如此,攻击者仍能够根据手动式键入执行指令或者绕开执行对策的 *** 执行攻击指令。更先,先要掌握powershell的六种执行对策:

Unrestricted

管理权限更大,可以不受到限制执行随意脚本

Restricted

默认设置对策,不允许随意脚本的执行

AllSigned

全部脚本务必历经签字运作

RemoteSigned

当地脚本无限制,可是对来源于互联网的脚本务必历经签字

Bypass

沒有一切限定和提醒(常见方式)

Undefined

沒有设定脚本的对策

(powershell的六种执行对策)

攻击者一般会采用下列 *** 来做到绕开执行对策来执行ps1文档的目地。如下图所显示:

(远程控制执行ps1文档)

(应用独特标识执行当地ps1文档)

(应用管路符执行当地ps1文档)

(启用主要参数更换执行ps1文档)

(修改注册表项执行ps1文档)

在具体检测全过程中,powershell的执行对策并不可以给服务器产生安全性,攻击者可用之上随意 *** 绕开执行对策,做到在服务器上运作故意脚本的目地。

伴随着powershell攻击服务平台的慢慢盛行,攻击者一般将powershell做为“中后期渗入利用”专用工具。以致于在具体攻击情景中,攻击者只需能获得软件系统访问限制,就很有可能会运作故意的powershell编码。一旦攻击者得到了软件系统访问限制,并依靠powershell攻击专用工具,那麼服务器上全部的电脑操作系统规范专用工具和应用工具都能被攻击者利用。

一般来说,在攻击利用专用工具行业里,非常少有专用工具能真实应用在全部攻击中。Powershell也是这般。PowerShell一般被应用在全部攻击方式的“后渗入”阶段中,其常见的攻击方式以下表所显示:

WMI

电脑管理

HTA脚本

HTML应用软件

CHM

编译程序的HTML帮助文件

Java

JAR文档

编号搞混

bash64 / ASCII / HEX /AES /BXOR

其他脚本种类

VBS / WSH / BAT / CMD

Microsoft Office宏

VBA

(powershell常见攻击方式)

下列各自展现普遍的WMI、HTA和编号搞混种类的攻击方式。

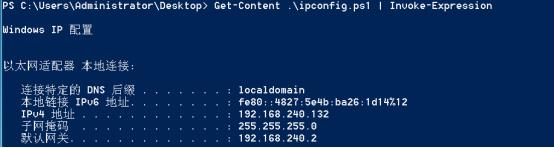

1、WMI

攻击者应用WMI相互配合powershell保证内部网掩藏侧门技术性。撰写door.ps1文档脚本,并将脚本放到内部网手机客户端上,攻击者在服务器端上就能查询到手机客户端的服务器信息内容。实际编码以下:

(远程控制连接服务器端侧门)

攻击者在服务器端上执行指令就可以查询到手机客户端上的情况信息内容。如下图所显示:

(远程控制查询手机客户端服务器信息内容)

2、HTA

利用HTA脚本也是攻击者以内网服务器渗入中的一贯作法。HTA文件属性脚本实质上是HTML的应用软件文档,也就是检测服务标准里普遍授权管理內容,被称作“披上绵羊皮的狼”。攻击者能够应用下列编码来完成加上系统软件客户test。

(加上系统软件test客户的hta脚本)

将之上HTA脚本储存在服务器中并执行,系统软件里将会提升一个test客户。如下图所显示:

(建立test客户取得成功)

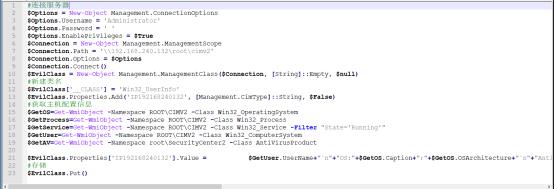

3、编号搞混

在powershell实战演练情景中攻击者常常会采用powershell攻击指令搞混编号,能合理藏匿攻击者的实际操作、绕开电脑杀毒软件。下列是历经ASCII编号后的“ipconfig”指令。如下图所显示:

(ASCII编号后的指令)

即然powershell的作用早已强劲到“攻其详、退可隐”的程度,那把powershell立即从软件系统中禁止使用不就可以了吗?(如下图所显示)殊不知那样的作法一般是失效的,由于除掉powershell 2.0启用并重启电脑后软件系统仍能一切正常应用powershell(v5.0版本号)作用。

(禁止使用powershell作用)

实际上,攻击者可在cmd中依靠攻击专用工具保证无powershell执行powershell指令,并对软件系统进行攻击。如下图所显示:

(无powershell执行powershell指令)

powershell往往被“乱用”,便是因为它具备功能齐全且应用 *** 灵便的特性。伴随着利用powershell开展攻击的发展趋势越来越激烈,把握合理的防御力和检验powershell攻击的方式 就很必须。客户能够根据下列实际操作来预防powershell攻击:

(1) 开启powershell控制模块日志纪录

在本地组策略在线编辑器中寻找powershell控制模块,并开启开启控制模块日志纪录(如下图所显示)。开启powershell日志纪录作用必须powershell v3版本号及高些版本号的适用。

(2) 开启脚本块日志纪录

在本地组策略在线编辑器中寻找powershell控制模块,并开启开启脚本块日志纪录(如下图所显示)。脚本块日意在事情日志中出示了能纪录搞混powershell执行指令的工作能力。大部分攻击者一般会开展指令搞混解决。

(3) 安裝合理的powershell侵入安全软件

它是最有效也是最省时省力的安全防护方式 ,现阶段大部分消毒防护软件都具有了一定水平的powershell侵入安全防护作用。尽管并不是很完善,但足够抵挡住一部分的powershell攻击。

现阶段,powershell在Windows服务器中依然存有非常大的安全风险,特别是在当powershell相互配合其他攻击专用工具时,也是层出不穷、束手无策。因而,科学研究powershell攻击方式及其powershell安全性防范措施仍是服务器安全领域中至关重要內容。

攻击不断于眼下,防御不仅于如今。无攻则不促防,没有防则不有攻,防御抵抗,应以对立面,相存紧依,不能分离出来。

相关文章

炫风黑客,黑客软件监控别人手机哪里买,中美黑客大战2017

ConnectionSocketPacket代码混杂后只要一个MainActivity.smali文件,直接翻开看看,跟未混杂之前的来个比照(左面是混杂过的,右边是未混杂的): been printe...

福尔摩斯式破解病毒传染迷局怎么回事?病毒传染迷局真相竟是这个!

福尔摩斯式破解病毒传染迷局,专家张颖告诉你真相只有一个!天津一百货大楼相继出现5例确诊病例!专家张颖揭开层层迷雾!现场记者都听懵了! 日前,天津某百货天津某百货大楼内部相继出现5例确诊病例,从起初的...

孕妇可以吃杨梅吗(孕妇吃杨梅的好处以及注意事项)

孕妇可以吃杨梅吗(孕妇吃杨梅的好处以及注意事项)夏天是杨梅成熟的季节,杨梅酸甜可口很多人都爱吃,尤其是一些孕期的女性有时候看见杨梅都会忍不住流口水,可是碍于孕期比较特殊而不敢吃。“桃子起病,李子送...

我国第一部词典?我国第一部词典是哪一个

《说文解字》是我国第一部按部首编排的字典,《说文解字》简称《说文》,作者为东汉的许慎。该书是中国第一部系统地分析汉字字形和考究字源的字书,也是到目前流传最广的中文必借工具书。此书在流传过程中屡经窜...

如何找黑客与网络骗子的ip-给黑客一个qq号能获得密码吗

如何找黑客与网络骗子的ip相关问题 世界上最著名的黑客组织相关问题 如何黑监控 黑客技术 黑客怎么进入别人手机挖矿(如何黑客进入别人手机...

剑与远征血仇边塞怎么走 血仇边塞最佳路线图分享

剑与远征血仇边塞路是一个全新的副本,这里面的话,是需要有相应的路线才行的,具体要怎么做,如何才能够快速通关呢?下面来了解下! 剑与远征血仇边塞路线图 线路很简单,按照图片走就可以了,奖励也比较丰富...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!