8种网址引入 ***

今日给大伙儿产生的是8种网址引入 *** ,过程引入是一种广泛运用于恶意程序和无文档进攻中的躲避技术性,这必须在另一个过程的详细地址室内空间内运作自定编码。过程引入提升了隐秘性,一些技术性也完成了耐受性。 虽然有很多步骤引入技术性,在本blog中,我出示了十种在实际见到引入另一个过程运作恶意程序的技术性。 我都出示了很多这种技术性的屏幕截屏,便于于反向工程和恶意程序剖析,帮助对于这种普遍技术性开展检验和防御力。

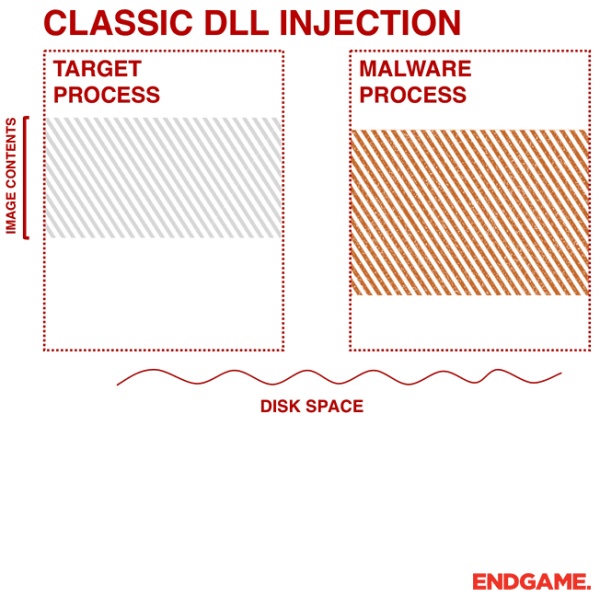

1. 經典的DLL引入 *** :根据CREATEREMOTETHREAD和LOADLIBRARY开展引入

这类技术性是用以将恶意程序引入另一个过程的最常见网站渗透之一。 恶意程序将相对路径载入到别的过程的虚拟注册地址室内空间中的故意动态链接库(DLL),并根据在总体目标过程中建立远程控制进程来保证远程控制过程载入它。

图 1

恶意程序更先必须精准定位引入的过程(比如svchost.exe)。这一般根据启用三个运用第三方接口(API)来检索过程:CreateToolhelp32Snapshot,Process32First和Process32Next。

CreateToolhelp32Snapshot是用以枚举类型特定过程或全部过程的堆或控制模块情况的API,它回到一个快照更新。

Process32First查找快照更新中相关之一个过程的信息内容,随后在循环系统使得Process32Next来遍历他们。

寻找总体目标过程后,恶意程序根据启用OpenProcess获得总体目标过程的句柄。

如图2所显示,恶意程序启用VirtualAllocEx有一段室内空间来载入其DLL的相对路径。

恶意程序随后启用WriteProcessMemory载入分派的运行内存中的相对路径。

最终,以便让编码在另一个过程中实行,恶意程序启用API,如CreateRemoteThread,NtCreateThreadEx或RtlCreateUserThread,后二者是为文本文档化的涵数。

殊不知,一般的念头是将LoadLibrary的详细地址传送给这种API之一,便于远程控制过程务必意味着恶意程序实行DLL。CreateRemoteThread被很多 *** 安全产品追踪和标识。

除此之外,它会在硬盘上的留有故意DLL文件。充分考虑 *** 攻击引入编码的目地一般是防御力,因此繁杂的 *** 攻击将会不容易应用这类方式。

下边的截屏显示信息了一个名叫Rebhip的恶意程序就是运用了这类引入 *** 。

图 2 Rebhip 蜘蛛应用了經典的DLL引入 ***

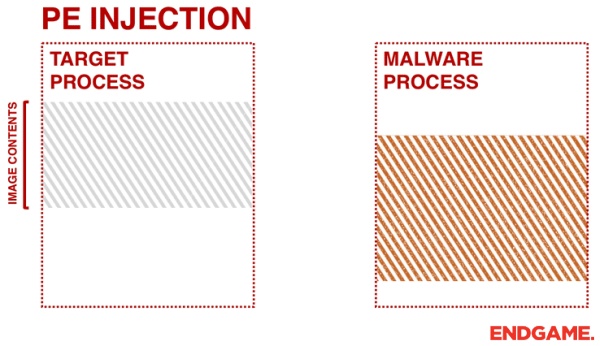

2. PE文档引入

恶意程序不容易传送LoadLibrary的网站渗透详细地址,只是将其恶意程序拷贝到目前的开启过程中,并使其实行(根据一个小的shellcode或根据启用CreateRemoteThread)。PE引入对比于LoadLibrary开展引入的一个优势是恶意程序无须在硬盘上释放出来故意DLL。类似之一种引入技术性,恶意程序在服务器过程(比如VirtualAllocEx)中分配内存,而不是载入“DLL相对路径”,它根据启用WriteProcessMemory载入其恶意程序。殊不知,应用这类方式的缺点是变更了拷贝印象的基址。当恶意程序将其PE引入另一个过程时,它将具备不能预测分析的新基址,因此规定它动态性地再次测算其PE的固定不动详细地址。以便摆脱这一点,恶意程序必须在服务器过程中寻找其重精准定位表详细地址,并根据循环系统遍历其重精准定位描述符来分析拷贝的印象的肯定详细地址。

图 3

这类技术性类似别的技术性,如双光束DLL引入和内存模块载入,由于他们不容易将一切文档释放出来到硬盘。殊不知,内存模块载入和双光束DLL引入方式乃至更为隐敝。他们不依靠一切附加的Windows

API(比如,CreateRemoteThread或LoadLibrary),由于他们在运行内存中载入并实行本身。双光束DLL引入根据建立一个DLL,在实行时将本身映射到内存中,而不依赖于Window的加载器。内存模块载入类似双光束DLL引入,注射针或加载器承担将总体目标DLL映射到内存而不是DLL投射自身。在以前的一篇文章中,这二种运行内存方式被普遍探讨。

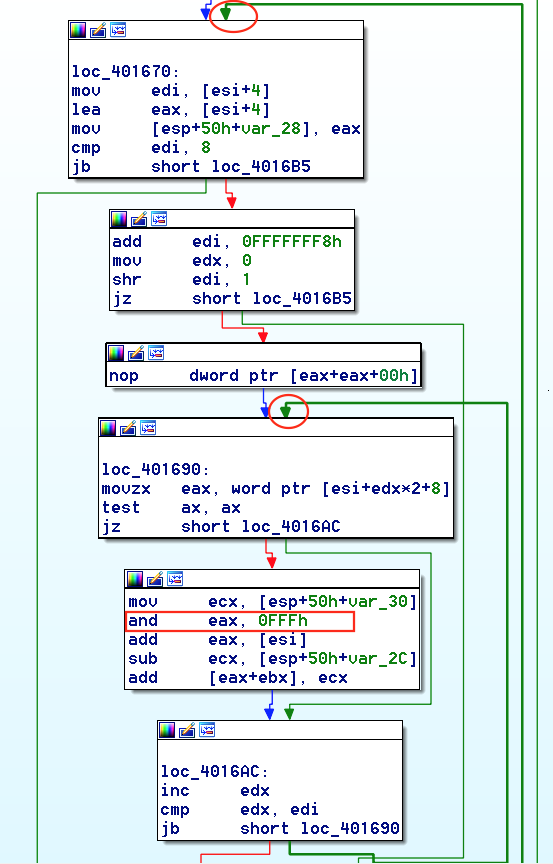

在剖析PE引入时,在启用CreateRemoteThread以前,见到循环系统(一般是2个“for”循环系统,一个嵌套循环在另一个循环系统中)是很普遍的状况。这类技术性在crypter(数据加密和模糊不清恶意程序的手机软件)中十分火爆。在图16中,样版应用的就是这类技术性。该编码有两个嵌套循环来调节其重精准定位表,能够 在启用WriteProcessMemory和CreateRemoteThread以前见到它。 “and

0x0fff”命令也是另一个非常好的标示,显示信息前12位用以获得到包括重精准定位块的虚拟注册地址的偏移。如今,恶意程序早已再次测算了全部必不可少的详细地址,全部它必须做的是将其起止详细地址传送给CreateRemoteThread并将其实行。

图 4 在启用CreateRemoteThread以前,PE引入的循环结构实例

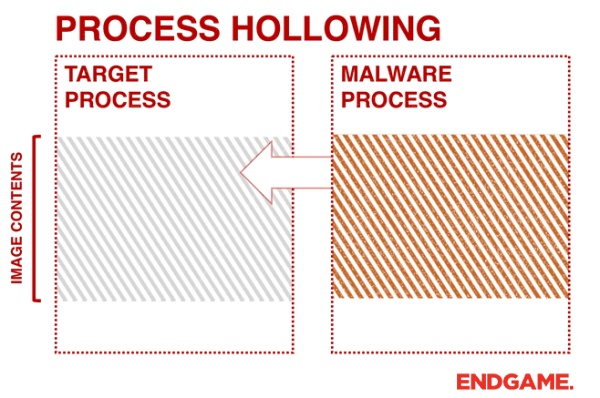

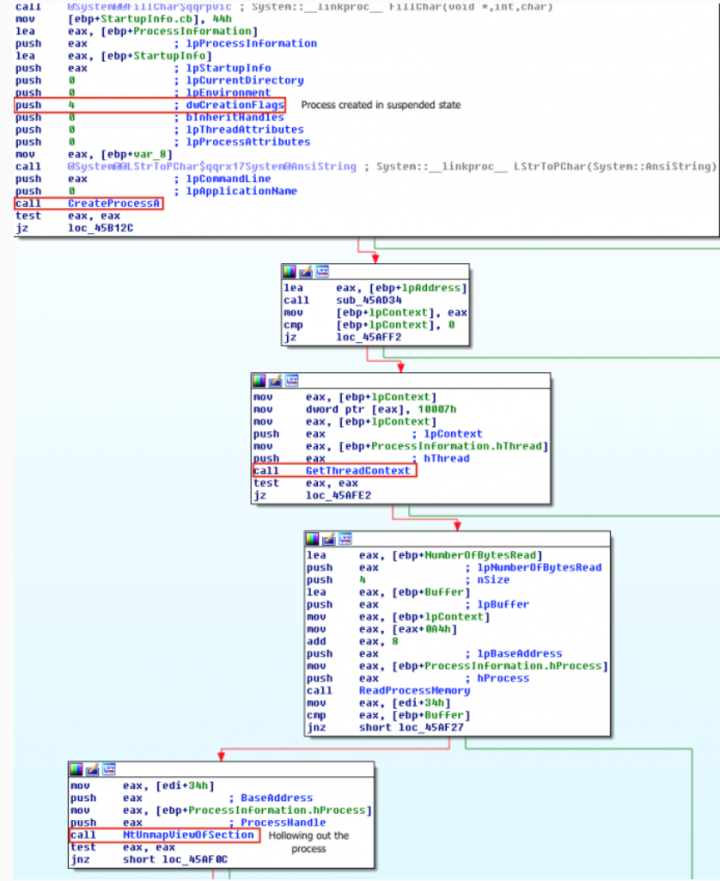

3. 过程HOLLOWING (别名过程更换和RUNPE)

恶意程序能够 实行被称作过程hollowing的技术性,而不是将编码引入寄主程序流程(比如,DLL引入)。过程hollowing 产生于恶意程序从总体目标过程的运行内存中清除(镂空雕花)合理合法编码并且用故意exe文件遮盖总体目标过程的存储空间(如,svchost.exe)之时。

图 5

恶意程序更先建立一个新过程,以脱机方式代管恶意程序。如图所示6所显示,该程序流程根据启用CreateProcess并将步骤建立标示设定为CREATE_SUSPENDED(0x00000004)进行。新过程的主线任务程被建立为挂起状态,直至ResumeThread涵数被启用才会运作。接下去,恶意程序必须用故意的重力梯度来更换合理合法文档的內容。这能够 根据启用ZwUnmapViewOfSection或NtUnmapViewOfSection来撤销投射总体目标过程的运行内存。这两个API大部分释放出来了一个一部分偏向的全部运行内存。如今运行内存被撤销投射,加载器实行VirtualAllocEx为恶意程序分派新运行内存,并应用WriteProcessMemory将每一个恶意程序的一部分载入总体目标过程室内空间。恶意程序启用SetThreadContext将entrypoint偏向已撰写的新代码段。最终,恶意程序根据启用ResumeThread来修复脱机的进程。

图 6 Ransom.Cryak完成过程hollowing

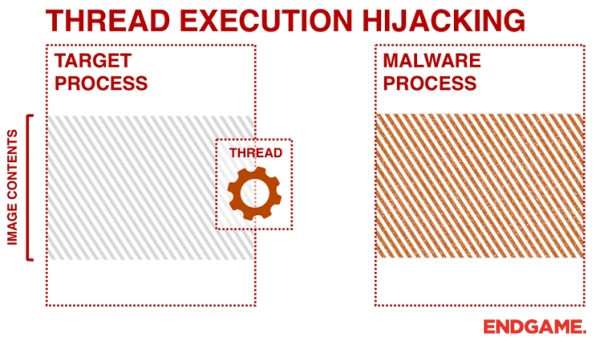

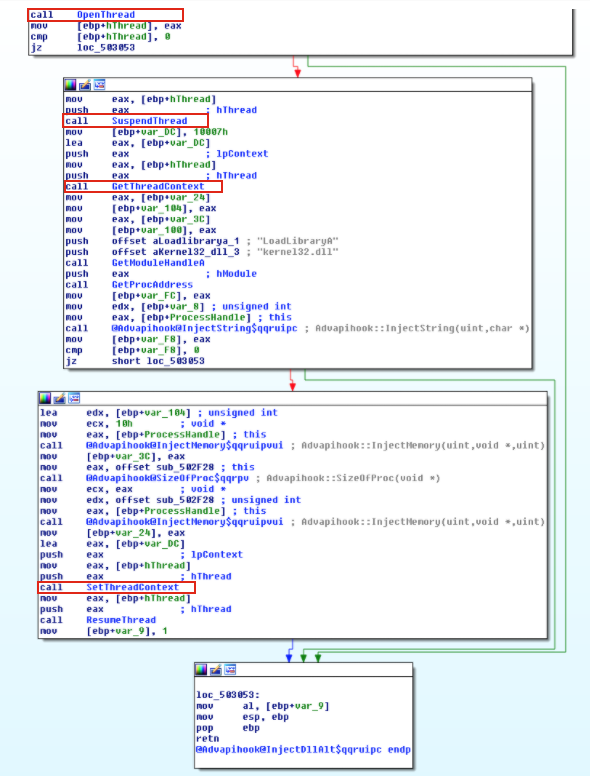

4. 进程实行被劫持 (别名:脱机,引入,修复 (SIR))

这类技术性与此前探讨的过程hollowing技术性有一些共同之处。在进程实行被劫持中,恶意程序对于过程的目前进程,并防止一切噪杂的过程或进程的建立实际操作。因而,在剖析期内,您将会会见到对CreateToolhelp32Snapshot和Thread32First的启用,后跟OpenThread。

图 7

在获得总体目标进程的句柄后,恶意程序根据启用SuspendThread来将进程放置脱机方式,最后实行引入。恶意程序启用VirtualAllocEx和WriteProcessMemory来分配内存并实行编码引入的实际操作。

该编码能够 包括shellcode,故意DLL的相对路径和LoadLibrary的详细地址。

图8得出了应用这类技术性的通用性恶意代码。

以便被劫持进程的实行,恶意程序根据启用SetThreadContext改动总体目标进程的EIP存储器(包括下一条命令的详细地址)。以后恶意程序修复进程来实行它已载入服务器过程的shellcode。

从 *** 攻击的视角看来,SIR方式可能是不太好的,由于在系统进程中中止和修复进程将会造成 崩溃。为防止这类状况,更为繁杂的恶意程序假如碰到EIP存储器在NTDLL.dll的范畴内的状况,可能修复随后再试。

图 8 一般的木马病毒已经实行进程实行被劫持

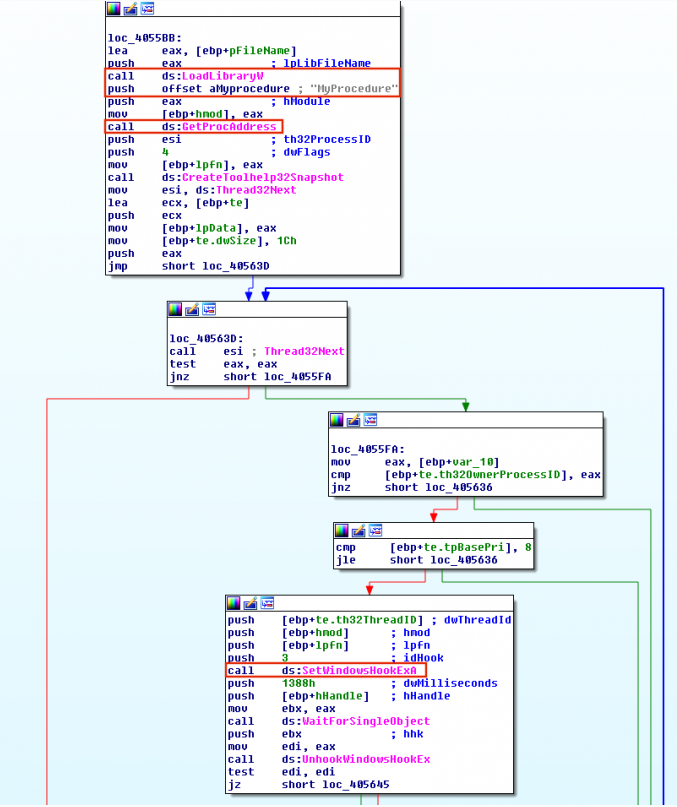

5. 根据SETWINDOWSHOOKEX开展HOOK引入

Hooking是一种用以阻拦调用函数的技术性。恶意程序能够 运用挂勾涵数,在特殊进程开启恶性事件时载入其故意DLL。此项技术性一般根据调SetWindowsHookEx涵数来将勾子 *** 安裝到勾子链中来进行。

SetWindowsHookEx涵数有四个主要参数。之一个主要参数是恶性事件的种类。这种恶性事件体现了勾子种类的范畴,而且从键盘上的键(WH_KEYBOARD)到键入到电脑鼠标(WH_MOUSE),C *** 等的不一样。第二个主要参数是偏向恶意程序要想在恶性事件中启用的涵数的表针实行。第三个主要参数是包括该涵数的控制模块。因而,在启用SetWindowsHookEx以前,见到对LoadLibrary和GetProcAddress的启用是十分普遍的。该涵数的最后一个主要参数是挂勾全过程与之关系的进程。假如此值设定为零,则全部进程在开启恶性事件时实行实际操作。殊不知,恶意程序一般对于一个进程来降低影响,因而还可以在SetWindowsHookEx以前查询启用CreateToolhelp32Snapshot和Thread32Next来搜索和精准定位单独进程。一旦DLL被引入,恶意程序意味着其进程id被传送给SetWindowsHookEx涵数的过程实行其恶意程序。在图9中,Locky

Ransomware完成了这类技术性。

图 9 Locky Ransomware 的hook引入全过程

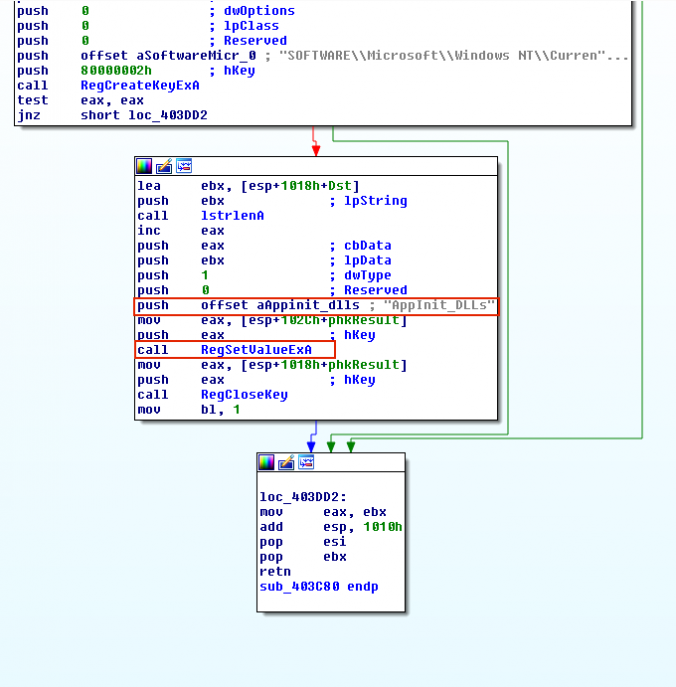

6. 根据修改注册表开展引入及其保持引入 (比如APPINIT_DLLS, APPCERTDLLS, IFEO)

恶意程序能够 应用Appinit_DLL, AppCertDlls, 及其 IFEO (映像劫持)这三个注册表项能够 用以引入和保持引入,这三个注册表项实际的部位以下:

AppInit_DLLs

恶意程序能够 将其故意dll文档的部位 *** 到Appinit_Dlls注册表项下,以使别的过程载入这一dll文档。

侵入私彩实例教程表明此注册表项下的每一个dll文档都是伴随着User32.dll的载入而一样载入到过程中。

User32.dll是用以储存图型原素(如提示框)的十分常见的库。 因而,当恶意程序改动这一注册表文件子项目时,大部分过程都将载入故意dll文档。

图10显示信息了木乃伊依靠这类技术性开展引入和保持引入的方式。

它只需开启Appinit_Dlls注册表项,方式是启用RegCreateKeyEx,并根据启用RegSetValueEx来改动它的值。

图 10 Ginwui改动AppIniti_DLLs注册表项

AppCertDlls

这类方式与AppInit_DLLs方式十分类似,仅仅将此注册表项下的DLL载入到启用CreateProcess,CreateProcessAsUser,CreateProcessWithLogonW,CreateProcessWithTokenW和WinExec的每一个过程中。

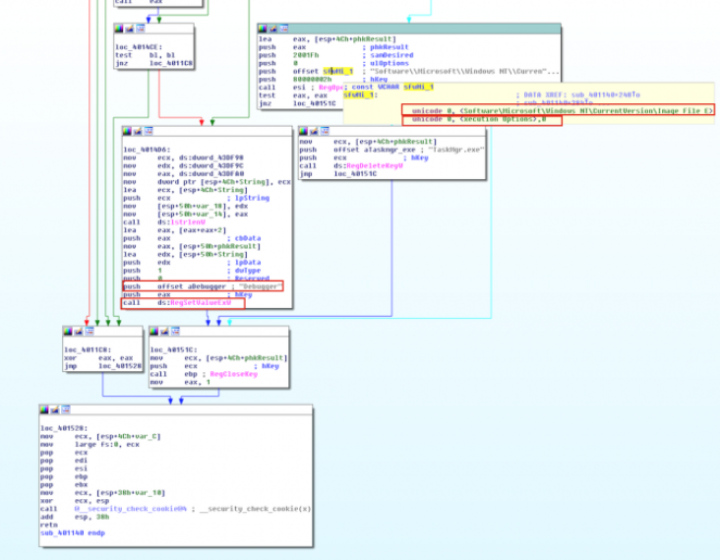

映像劫持 (IFEO)

IFEO一般用以调节目地。开发者能够 在这里注册表项下设定“程序调试值”,将程序流程额外到另一个exe文件开展调节。

因而,每每起动exe文件时,将额外到该程序流程。 要应用此作用,您能够 简易地得出程序调试的相对路径,并将其额外到要剖析的exe文件。

恶意程序能够 改动此注册表项以将其引入到总体目标exe文件中。 在图11中,Diztakun木马病毒根据改动资源管理器的程序调试值来完成此技术性。

图11 : Diztakun木马病毒改动IFEO注册表项

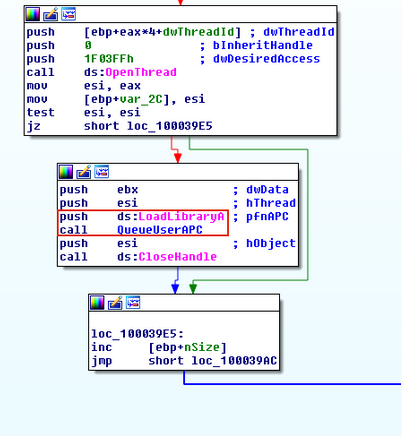

7. APC 引入及其 AtomBombing运行内存引入

恶意程序能够 运用多线程全过程启用(APC)操纵另一个进程根据将其额外到总体目标进程的APC序列来实行其自定编码。

每一个进程都是有一个APC序列,他们在总体目标进程进到可警觉情况时等候实行。假如启用SleepEx,SignalObjectAndWait,MsgWaitForMultipleObjectsEx,WaitForMultipleObjectsEx或WaitForSingleObjectEx涵数,进程将进到可警觉情况。

恶意程序一般会搜索处在可警觉情况的一切进程,随后启用OpenThread和QueueUserAPC将APC排长队到进程。QueueUserAPC有三个主要参数:1)总体目标进程的句柄;

2)偏向恶意程序要想运作的函数指针; 3)和传送给函数指针的主要参数。

在图12中,Amanahe恶意程序更先启用OpenThread来获得另一个进程的句柄,随后应用LoadLibraryA启用QueueUserAPC做为函数指针,将其故意DLL引入另一个进程的APC序列中。

AtomBombing是一种更先由enSilo科学研究引进的技术性,随后用以Dridex V4。 如同我们在前一篇文章中详尽探讨的[译员注:连接见文尾],该技术性也是依靠APC注入。 可是,它是应用atom表载入另一个过程的运行内存。

图12: Almanahe实行APC引入

8. 根据SETWINDOWLONG 开展对话框运行内存引入 (EWMI)

侵入网站教程;EWMI借助引入任务管理器拖盘对话框的附加对话框运行内存,并在恶意程序大家族中被数次应用应用,如Gapz和PowerLoader。在申请注册对话框类时,程序运行能够 特定一些附加的运行内存字节数,称之为附加的对话框储存器(EWM)。

殊不知,EWM并算不上是块很充足的室内空间。

以便避开这一限定,恶意程序将编码载入explorer.exe的共享资源一部分,并应用SetWindowLong和SendNotifyMessage来特定一个偏向shellcode的函数指针,随后实行它。

相关文章

如何做好用户筛选,防止“坏”用户带来的干扰?

有时候一个坏用户就像一颗老鼠屎,能坏了产物的整锅汤。 做一个产物设计,运营筹划的时候,许多产物司理,可能运营认真人,往往会陷入一个误区,就是我们会只管满意所有用户的诉求,只管为差异用户提供更多差异的体...

企业SEO是否还能带来良好的经济效益

可能有一些企业想要通过网站SEO,从搜索引擎方面获得更多的自然排名流量,以期望能够降低企业获得客户成本,从而提高企业经济效益。可是,很多企业在这条道路上走得并不是非常成功,这是为何呢?我们应该从以下几...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!