Emotet银行木马分析报告

银行木马Emotet于2014年首次被发现,至今已有6年多,在此期间它不断升级,转变目标方向,研发加载新模块,它仍然是 *** 安全最严重的威胁之一。Emotet会通过垃圾邮件进行传播,并在本地 *** 下载其他恶意软件。本文会总结所有关于Emotet的信息。

2014年

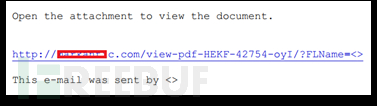

Emotet于2014年6月底由TrendMicro首次发现,它利用浏览器劫持用户银行凭证,主要目标是德国和奥地利银行客户,主要传播媒介是带有恶意附件或链接的银行电子邮件。

2014年秋季发现了一个Emotet组件修改如下:

HTTP(S)流量模块

Outlook收集电子邮件地址模块

Mail PassView(密码恢复工具)窃取帐户模块

垃圾邮件模块

DDoS攻击模块

此外,恶意软件开始采用技术,利用自动转账系统(ATS)自动从受害者银行账户中窃取资金。12月,C&C服务器停止响应,木马活动明显减少。

2015年

在2015年初发现新的Emotet修改版本,变化包括:新的内置RSA公钥,字符串加密,ATS脚本,其目标包括瑞士的银行客户。

6月,C&C服务器无响应。从配置文件来看,该木马目标是奥地利、德国和波兰的银行客户。

2016年

首次发现新版本Emotet redux,此版本使用RIG-E和RIG-V漏洞工具包感染目标。C&C通信协议也发生了更改:对于小于4KB的数据量,使用GET请求,数据在HTTP头的Cookie字段中传输。如果数据量较大,则使用POST请求。RC/4加密算法已经被AES取代。C&C服务器返回带有404notfound错误的报头,并在回复正文中传输加密的有效负载。

2017年

4月初,波兰出现大量针对用户的垃圾邮件,主要以物流公司名义发送电子邮件,要求收件人下载并打开JavaScript格式的文件。攻击者并没有尝试将可执行JavaScript隐藏为PDF格式。许多用户根本不知道JavaScript不是文档或报表格式。

*** 文件名:

dhl__numer__zlecenia___4787769589_____kwi___12___2017.js

(MD5:7360d52b67d9fbb41458b3bd21c7f4de)

invoice__924__apr___24___2017___lang___gb___gb924.js

(MD5:e91c6653ca434c55d6ebf313a20f12b1)

telekom_2017_04rechnung_60030039794.js

(MD5:bcecf036e318d7d844448e4359928b56)

Document_11861097_NI_NSO___11861097.pdf

(MD5: 2735A006F816F4582DACAA4090538F40)

Document_43571963_NI_NSO___43571963.pdf

(MD5: 42d6d07c757cf42c0b180831ef5989cb)

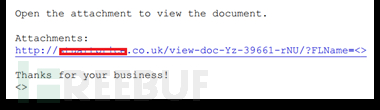

JavaScript是一个木马下载程序,下载并运行Emotet,成功感染系统后向用户显示错误窗口。

5月,Emotet传播方案略有改变。附件中包含Office文档(或指向它的链接),其中图像伪装成msword消息,表示文档版本已过时。若打开文档,系统会提示启用宏。

ab-58829278.dokument.doc (MD5: 21542133A586782E7C2FA4286D98FD73)

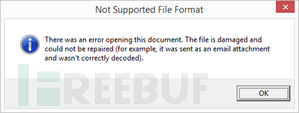

6月开始,通过工具(networkspreader)从c&C服务器传播,该工具后来成为恶意软件模块之一。

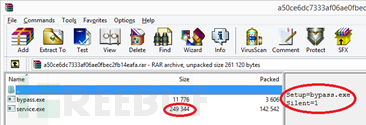

bypass.exe (MD5: 341ce9aaf77030db9a1a5cc8d0382ee1)

service.exe (MD5: ffb1f5c3455b471e870328fd399ae6b8)

bypass.exe:

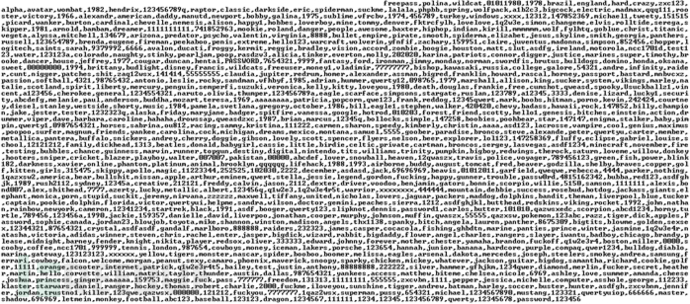

通过内置字典搜索 *** 资源

复制service.exe到合适的资源

在远程系统上创建自动运行service.exe

程序逆向:

内置字典:

就功能而言,service.exe只将计算机的名称发送到服务器。

该恶意软件是一个测试版本,就在第二天,检测到更新版本。

七月,Emotet加载模块更新。Emotet在HTTP报头的Cookie字段中删除了带有数据传输的GET请求,所有C&C通信均使用POST(MD5:643e1f4c5cbaeebc003faee56152f9cb)。

八月,Network Spreader作为DLL包含在Emotet中(MD5:9c5c9c4f019c330aadcefbb781caac41),新模块的编译日期是2017年7月24日。

2018年

1月,Emotet开始传播银行木马Panda(Zeus Panda,于2016年首次发现)。

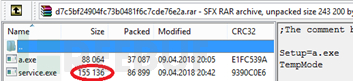

4月初,Emotet更新了一个无线 *** 模块(MD5:75d65cea0a33d11a2a74c703dbd2ad99),该模块试图使用字典攻击访问Wi-Fi。

攻击者很快更新了这个模块(MD5:d7c5bf24904fc73b0481f6c7cde76e2a),其中包含一个新的service.exe,内置Emotet(MD5:26d21612b676d66b93c51c611fa46773)。

4月14日,Emotet再次开始在HTTP头的Cookie字段中使用带有数据传输的GET请求,用于小于1kb的数据传输,使用POST请求处理大数据。填充Cookie字段的模板也不同,以前的形式是Cookie: %X=,,现在是Cookie: %u=。数字和等号之间新增加的空格有助于识别Emotet流量。

4月30日,C&C服务器暂停活动,5月16日恢复,之后GET请求消失。

六月,Trickster(或Trickbot)开始使用Emotet来传播自己。

七月,获得了基于libminiupnc的UPnP模块(MD5:0f1d4dd066c0277f82f74145a7d2c48e)。该模块在路由器上启用端口转发,使攻击者不仅可以访问位于NAT后面的本地 *** 计算机,而且可以将受感染的计算机变成C&C *** 。

八月,出现了新的Ryuk勒索软件感染,感染链始于Emotet,它下载了Trickster,然后安装Ryuk。月底, *** 扩展器模块中的密码列表更新(MD5:3f82c2a733698f501850fdf4f7c00eb7)。

10月30日,Outlook模块(MD5:64C78044D2F6299873881F8B08D40995)更新,窃取的数据量被限制在16KB(较大的消息会被截断)。

2019年

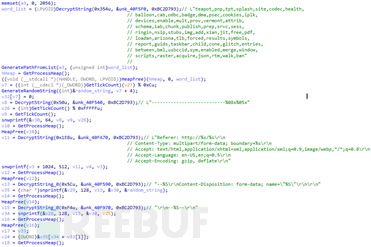

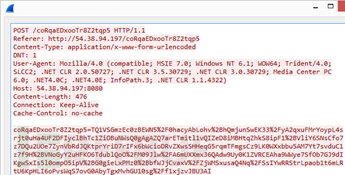

Emotet再次修改了HTTP协议部分,切换到POST请求并使用字典创建路径(MD5:beaf5e523e8e3e3fb9dc2a361cda0573)。POST request :

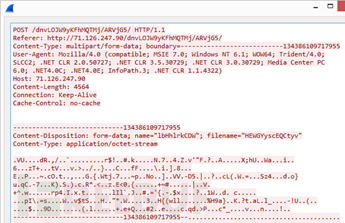

3月,协议中HTTP删除内容类型:multipart/form data。数据本身使用Base64和UrlEncode进行编码(MD5:98fe402ef2b8aa2ca29c4ed133bbfe90)。

五月,C&C服务器停止工作,8月21日恢复。接下来几周里,服务器只分发更新和模块,没有发现垃圾邮件活动。

十一月,协议HTTP部分发生改动。Emotet放弃使用字典来创建路径,选择随机生成的字符串(MD5:dd33b9e4f928974c72539cd784ce9d20)。

2020年

2月,协议中HTTP部分中路径不是由字符串组成,而是由几个随机生成的单词组成。

二进制部分也进行了更新。加密保持不变,但Emotet放弃了Google Protocol Buffer,转而使用自己的格式。压缩算法也发生了变化,zlib被liblzf取代。

从2月开始C&C活动下降,直到2020年7月才恢复。在此期间,垃圾邮件数量降至零。垃圾邮件活动恢复几天后,网上有报道称,有人用图片和memes替换了网站上的恶意Emotet载荷,点击垃圾邮件中的链接会打开一张普通图片,而不是恶意文档。

IOC

C&C

173.212.214.235:7080

167.114.153.111:8080

67.170.250.203:443

121.124.124.40:7080

103.86.49.11:8080

172.91.208.86:80

190.164.104.62:80

201.241.127.190:80

66.76.12.94:8080

190.108.228.27:443

恶意URL

hxxp://tudorinvest[.]com/wp-admin/rGtnUb5f/

hxxp://dp-womenbasket[.]com/wp-admin/Li/

hxxp://stylefix[.]co/guillotine-cross/CTRNOQ/

hxxp://ardos.com[.]br/simulador/bPNx/

hxxps://sangbadjamin[.]com/move/r/

hxxps://asimglobaltraders[.]com/baby-rottweiler/duDm64O/

hxxp://sell. *** artcrowd[.]ae/wp-admin/CLs6YFp/

hxxps://chromadiverse[.]com/wp-content/OzOlf/

hxxp://rout66motors[.]com/wp-admin/goi7o8/

hxxp://caspertour.asc-florida[.]com/wp-content/gwZbk/

Emotet MD5

4c3b6e5b52268bb463e8ebc602593d9e

0ca86e8da55f4176b3ad6692c9949ba4

8d4639aa32f78947ecfb228e1788c02b

28df8461cec000e86c357fdd874b717e

82228264794a033c2e2fc71540cb1a5d

8fc87187ad08d50221abc4c05d7d0258

b30dd0b88c0d10cd96913a7fb9cd05ed

c37c5b64b30f2ddae58b262f2fac87cb

3afb20b335521c871179b230f9a0a1eb

92816647c1d61c75ec3dcd82fecc08b2

原文链接

securelist?

相关文章

好波网简介(经典足球推荐网)

名家辣评 乌克兰足球超级联赛的卢甘斯克索尔亚在这里迎来了西甲劲旅皇家西班牙人的挑战,最终两队打成2:2平;而雅典AEK则爆冷在客场面对特拉布宗0:2赢球。 对于这两场的赛事,我们好波网名家会有什么...

Vulnhub DC-5 靶机渗透

1、信息收集DC-5靶机描述获取kali的ip地址:扫面该局域网下的所有设备:发现DC-5靶机的ip地址为192.168.0.149,用nmap对该ip进行扫描:发现80端口开启,在浏览器中输入该ip...

小学生怎么做黑客(小学生伪装黑客代码)

黑客是一个相当神秘的职业,尤其是在各类电影的渲染下,让黑客变得无所不能,想黑什么就黑什么,而且很多人以为黑客十程序员的巅峰,其实不然,很多黑客其实技术不如程序员。毕竟创作一个网站要比破坏一个网站难...

杭州兼职商务-【郁春文】

“杭州兼职商务-【郁春文】” 星座:巨蟹座婚否:未婚婚否:未婚职业:网络红人伴游时间:单日子职业:外围模特在线预约价格表 商务高端模特信息:身高一米七0,体重52kg,大学毕业。沉鱼落雁,闭月羞花,...

丧偶式带娃的心酸说说 丧偶式带孩子妈妈心情感慨

有一种婚姻生活叫婚姻不幸福,一个人带孩子,一个人家务劳动,一个人生活。你经历过冼澡洗到一半都需要立刻出去哄娃吗?,丧偶式带孩子是一种如何的感受,一个人吃饭入睡,一个人搞卫生,一个人得病… 丧偶式...

2019广州购房政策,你满足条件么

广州作为限购城市之一,经常有购房者难以对自身的购房资格做出准确判断。不同人群,需要满足哪些条件才能够在广州购房呢?下面一起来看看你满足哪种广州的购房资格。 广州房地产生态圈 一、广州的购房资格...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!