Nmap简易的扫描仪 ***

Nmap出示了四项基本要素(服务器发觉、端口扫描器、服务项目与版本号探测、OS探测)及丰富多彩的脚本 *** 库。Nmap即能运用于简易的信息 *** 扫描仪,也可以用在高級、繁杂、特殊的自然环境中:比如扫描仪互联网技术上很多的服务器;避开服务器防火墙/IDS/IPS;扫描仪Web站点;扫描仪无线路由这些。

Nmap简易的扫描仪 *** :

全方位扫描仪:nmap -T4 -A ip

服务器发觉:nmap -T4 -sn ip

端口扫描器:nmap -T4 ip

服务项目扫描仪:nmap -T4 -sV ip

电脑操作系统扫描仪:nmap -T4 -O ip所述的扫描仪 *** 能考虑一般的信息内容收集要求。而若要运用Nmap探寻出特殊的情景中更详尽的信息内容,则需细心地设计方案Nmap命令行参数,便于精准地操纵Nmap的扫描仪个人行为。

下边例举较为好用的高級应用领域和 *** 。

一、Nmap高級选择项

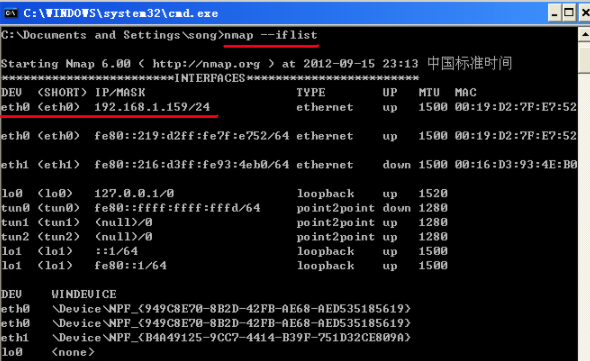

1、查询当地路由器与插口

Nmap中出示了–iflist选择项来查询当地服务器的插口信息内容与路由器信息内容。当碰到没法实现目标服务器或想挑选从几块网口中某一特殊网口浏览总体目标服务器时,能够查询nmap –iflist中出示的网线端口信息内容。

nmap –iflist

2、特定 *** 接口与IP地址

在Nmap可特定用哪个网口传送数据,-e <interface>选择项。插口的详细资料能够参照–iflist选择项輸出結果。

实例:

nmap -e eth0 targetipNmap还可以显式地特定推送的源端IP地址。应用-S <spoofip>选择项,nmap将用特定的spoofip做为源端IP来推送检测包。

此外能够应用Decoy(哄骗) *** 来遮盖真正的扫描仪详细地址,比如-D ip1,ip2,ip3,ip4,ME,那样便会造成好几个虚报的ip另外对总体目标机开展检测,在其中ME意味着该机的真正详细地址,那样另一方的服务器防火墙不易鉴别出是扫描仪者的真实身份。

nmap -T4 -F -n -Pn -D192.168.1.100,192.168.1.101,192.168.1.102,ME 192.168.1.1

3、订制检测包

Nmap出示–scanflags选择项,客户能够对必须推送的TCP检测包的标志寄存器开展彻底的操纵。能够应用数据或符号特定TCP标志寄存器:URG, ACK, PSH,RST, SYN,and FIN。

比如:

nmap -sX -T4 –scanflags URGACKPSHRSTSYNFINtargetip此指令设定所有的TCP标志寄存器为1,能够用以一些独特情景的检测。

此外应用–ip-options能够订制IP包的options字段名。

应用-S特定虚报的IP地址,-D特定一组哄骗IP地址(ME意味着真正详细地址)。-e特定推送检测包的网线端口,-g(–source- port)特定源端口号,-f特定应用IP分块 *** 推送检测包,–spoof-mac特定应用蒙骗的MAC地址。–ttl特定存活時间。

二、Nmap扫描仪服务器防火墙

服务器防火墙在今天 *** 信息安全中饰演关键的人物角色,假如能对服务器防火墙系统软件开展详尽的检测,那麼避开服务器防火墙或渗入服务器防火墙就更为非常容易。因此,这里解读运用Nmap获得服务器防火墙基本资料典型性的使用 *** 。

以便获得服务器防火墙全方位的信息内容,需尽量多地融合不一样扫描仪 *** 来检测其情况。在设计方案命令行参数时,能够综合性 *** 空间来调整时序主要参数,便于加速扫描仪速率。

1、SYN扫描仪

更先能够运用基础的SYN扫描仪 *** 检测其端口号对外开放情况。

nmap -sS -T4 www.fujieace.com扫描输出結果为:

All 997 ports are filtered

PORT STATE SERVICE

80/tcp open http

113/tcp closed auth

507/tcp open crs

我们可以见到SYN *** 检测到三个端口号对外开放,而有997个端口号被过虑。Nmap默认设置扫描仪只扫描仪1000个最将会对外开放的端口号,假如想扫描仪所有的端口号,指令以下:

nmap -sS -T4-p- www.fujieace.com

2、FIN扫描仪

随后能够运用FIN扫描仪 *** 检测服务器防火墙情况。FIN扫描仪 *** 用以鉴别端口号是不是关掉,接到RST回应表明该端口关闭,不然表明是open或filtered情况。

nmap -sF -T4 www.fujieace.com扫描输出結果为:

PORT STATE SERVICE

7/tcp open|filtered echo

9/tcp open|filtered discard

11/tcp open|filtered systat

13/tcp open|filtered daytime

23/tcp open|filtered telnet

25/tcp open|filtered *** tp

37/tcp open|filtered time

79/tcp open|filtered finger

80/tcp open|filtered http

大量端口号,此处省略.......

3、ACK扫描仪

随后运用ACK扫描仪分辨端口号是不是被过虑。对于ACK检测包,未被过虑的端口号(不管开启、关掉)会回应RST包。

nmap -sA -T4 www.

fujieace.com扫描输出結果为:

Not shown: 997 unfiltered ports

PORT STATE SERVICE

135/tcp filtered msrpc

1434/tcp filtered ms-sql-m

32777/tcp filtered sometimes-rpc17从結果能够了解997个端口号是未被过虑的(unfiltered),而三个(135/1434/32777)被过虑了。因此,将ACK与FIN扫描仪 的結果融合剖析,我们可以寻找许多对外开放的端口号。比如花了7天时间端口号,FIN中得到的情况是:open或filtered,从ACK中得到的情况是 unfiltered,那麼该端口号只有是open的。

4、Window扫描仪

自然还可以运用Window扫描仪 *** ,得到一些端口号信息内容,能够与以前扫描仪剖析的結果互相填补。Window扫描仪 *** 只对一些TCPIP协议栈才合理。

window扫描仪基本原理与ACK相近,推送ACK包检测总体目标端口号,对回应的RST包中的Window size开展分析。在一些TCPIP协议栈完成中,关掉的端口号在RST时会将Window size设定为0;而对外开放的端口号将Window size设成非0的值。

nmap -sW -p- -T4 www.fujieace.com輸出結果:

PORT STATE SERVICE

7/tcp open echo

9/tcp open discard

11/tcp open systat

13/tcp open daytime

大量端口号,此处省略......在选用多种多样 *** 获得出服务器防火墙情况后,能够进一步开展程序运行与版本号探测及OS探测。

这里已不过多阐释!

这里有份有关应用nmap提升服务器防火墙的文章推荐一下《Nmap绕过防火墙的使用 *** 》!

三、扫描仪无线路由

Nmap內部维护保养了一份系统软件与机器设备的数据库查询(nmap-os-db),可以鉴别数千种不一样系统软件与机器设备。因此,能够用于扫描仪流行的无线路由机器设备。

1、扫描仪思科路由器

nmap -p1-25,80,512-515,2001,4001,6001,9001 10.20.0.1/16思科路由器会在所述端口号中运作了普遍的服务项目。例举出所述端口号对外开放的服务器,能够精准定位到无线路由机器设备将会的IP地址及端口号情况。

2、扫描仪无线路由TFTP

nmap –sU –p69 –nvv target大部分的无线路由都适用TFTP协议书(简易文件传送协议书),该协议书常见于备份与恢复无线路由的环境变量,运作在UDP 69端口号上。应用所述指令能够检测出无线路由是不是对外开放TFTP。

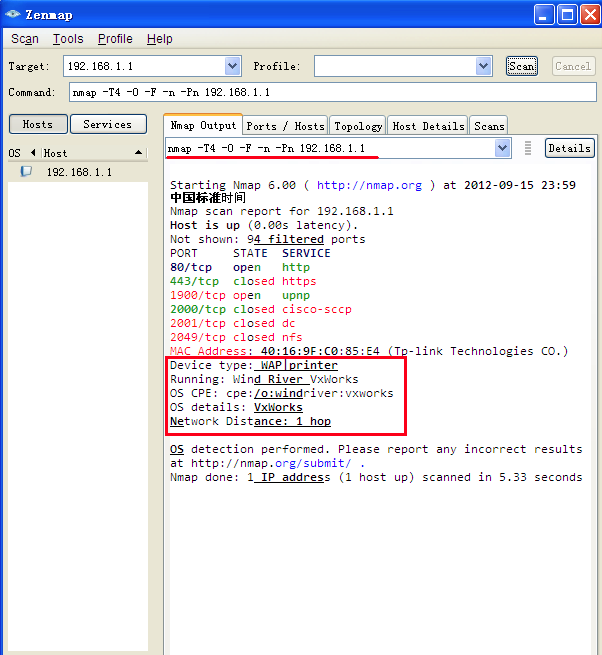

4、扫描仪无线路由电脑操作系统

与通用性PC扫描仪 *** 相近,应用-O选择项扫描仪无线路由的电脑操作系统。-F用以迅速扫描仪最将会对外开放的一百个端口号,并依据端口扫描器結果进一步做OS的指纹识别剖析。

nmap -O -F -n 192.168.1.1

四、扫描仪互联网技术

Nmap內部的设计方案十分强劲灵便,既能扫描仪单独服务器、中小型的局域 *** ,还可以扫描仪不计其数台服务器从这当中挖掘客户关心的信息内容。扫描仪很多服务器,必须对扫描仪时序等主要参数开展细心的提升。

1、发觉互联网技术上web服务器

nmap -iR 100000 -sS -PS80 -p 80 -oG nmap.txt任意地造成十万个IP地址,对其80端口开展扫描仪。将扫描结果以greppable(能用grep指令获取)文件格式輸出到nmap.txt文件。

能够应用grep指令从輸出文档获取关注的关键点信息内容。

2、统计分析互联网技术服务器基础数据信息

Nmap的创办人Fyodor在2008年的Black Hat大会发布一篇演说,讲的是怎么使用Nmap来扫描仪互联网技术(Nmap: Scanning the Internet),材料详细地址:http://nmap.org/presentations/BHDC08/

Fyodor开展互联网技术扫描仪的初心是统计分析出互联网工作经验数据信息并且用之提升Nmap的特性。比如,依据统计分析出每一个端口号对外开放的几率,优先选择扫描仪普遍端口号,以节约客户的時间。

造成任意IP地址

造成一百万个任意的IP地址,并将之储存到文档中,便捷事后扫描仪时做为主要参数键入。

nmap -iR 1200000 -sL -n | grep “not scanned” | awk ‘{print $2}’ | sort -n | uniq >! tp; head -25000000 tp >! tcp-allports-1M-IPs; rm tp所述指令含意:随机生成1200000个IP地址(-iR 120000),并开展目录扫描仪(-sL,例举出IP地址,不开展真实的扫描仪),不开展dns解析实际操作(-n),那样将造成Nmap目录扫描仪的結果。在这里 結果中搜到未扫描仪的行(grep “not scanned”),复印出每一行的第二列內容(awk ‘{print $2}’,也就是IP地址),随后对获得到的IP地址开展排列(sort -n),随后去除反复IP地址,将結果储存到临时文件夹tp,再取下前1000000个IP地址储存到tcp-allports-1M-IPs文件中,删掉 临时文件夹。

总而言之,这里造成了1000000个任意IP地址储放在tcp-allports-1M-IPs文件中。

提升服务器发觉

nmap -sP -PE -PP -PS21,22,23,25,80,113,31339-PA80,113,443,10042 –source-port 53 -T4 -iL tcp-allports-1M-IPs所述指令开展服务器发觉:应用造成的IP地址(-iL tcp-allports-1M-IPs),特定推送包的源端口号为53(–source-port 53,该端口号是DNS查寻端口号,一般的服务器防火墙都容许来源于此端口号的数据文件),时序级別为4(-T4,检测速率较为快),以TCP SYN包 *** 检测总体目标机的21,22,23,25,80,113,31339端口号,以TCP ACK包 *** 检测另一方80,113,443,10042端口号,此外也推送ICMP ECHO/ICMP TIMESTAMP包检测另一方服务器。要是所述的检测包中获得一个回应,就可以证实总体目标服务器线上。

详细的扫描仪指令

在提前准备了必需的IP地址文档,并对服务器发觉主要参数提升后,大家就获得最后的扫描仪指令:

nmap -S [srcip] -d –max-scan-delay 10 -oAlogs/tcp-allports-%T-%D -iL tcp-allports-1M-IPs –max-retries 1–randomize-hosts -p- -PS21,22,23,25,53,80,443 -T4 –min-hostgroup 256 –min-rate175 –max-rate 300所述指令用以扫描仪互联网技术上一百万台服务器所有的TCP端口的对外开放状况。

应用包括一百万个IP地址的文档(-iL tcp-allports-1M-IPs),源端IP地址设定为srcip(特定一个IP地址,确保该IP地址坐落于统一局域 *** 中,不然没法接到总体目标机的回 复包),服务器发觉全过程应用TCP SYN包检测总体目标机的21,22,23,25,53,80,443,扫描仪全过程将任意弄乱服务器次序(–randomize-hosts,由于文档中的IP 早已排列,这儿将之弄乱,防止被服务器防火墙查验出),端口扫描器全过程查验所有的TCP端口(-p-,端口号1到65535),应用时序级別为4(-T4,速率较为 快),将結果以XML/grepable/一般文件格式輸出到文档中(-oA logs/tcp-allports-%T-%D,在其中%T表明扫描时间,%D表明扫描仪时间)。

-d表明复印调节出信息内容。

–max-scan-delay 10表明分包数最多廷时10秒,避免独特场景下等候太长的時间。

–max-retries 1,表明端口扫描器检测包数最多被重新传输一次,避免Nmap在沒有接到回应的状况下多次重传检测包,自然那样也会减少检测的精确性。

–min-host-group 256表明开展端口扫描器与版本号探测时,另外开展检测的服务器的总数,这儿最少256个服务器一组来开展扫描仪,能够加速扫描仪速率。

–min-rate 175和–max-rate 300,表明分包速度接近175和300中间,确保扫描仪速率不容易很慢,也不会由于速度过高造成总体目标机的警惕。

扫描结果

Fyodor机构的本次扫描仪得到许多关键依据,统计分析出了互联网技术最有可能对外开放的10个TCP端口。

- 80 (http)

- 23 (telnet)

- 22 (ssh)

- 443 (https)

- 3389 (ms-term-serv)

- 445 (microsoft-ds)

- 139 (netbios-ssn)

- 21 (ftp)

- 135 (msrpc)

- 25 ( *** tp)

最有可能对外开放的10个UDP端口号。

- 137 (netbios-ns)

- 161 (snmp)

- 1434 (ms-sql-m)

- 123 (ntp)

- 138 (netbios-dgm)

- 445 (microsoft-ds)

- 135 (msrpc)

- 67 (dhcps)

- 139 (netbios-ssn)

- 53 (domain)

五、扫描仪Web站点

Web是互联网技术上最普遍的运用,并且愈来愈多的服务项目趋向于以Web方式出示出去,因此对Web安全管控也愈来愈关键。现阶段安全领域有很多专业的 Web扫描软件(如AppScan、WebInspect、W3AF),可以出示端口扫描器、漏洞检测、漏洞检测、剖析表格等众多作用。而Nmap做为一款 开源系统的端口扫描器,对Web扫描仪层面适用也愈来愈强劲,能够进行Web基础的信息内容检测: *** 服务器版本号、适用的Method、是不是包括典型性系统漏洞。作用早已远远地 超出同行业的别的开源项目,如HTTPrint、Httsquash。

现阶段Nmap中对Web的适用关键根据Lua脚本 *** 来完成,NSE脚本 *** 库中国 *** 有50好几个HTTP有关的脚本 *** 。

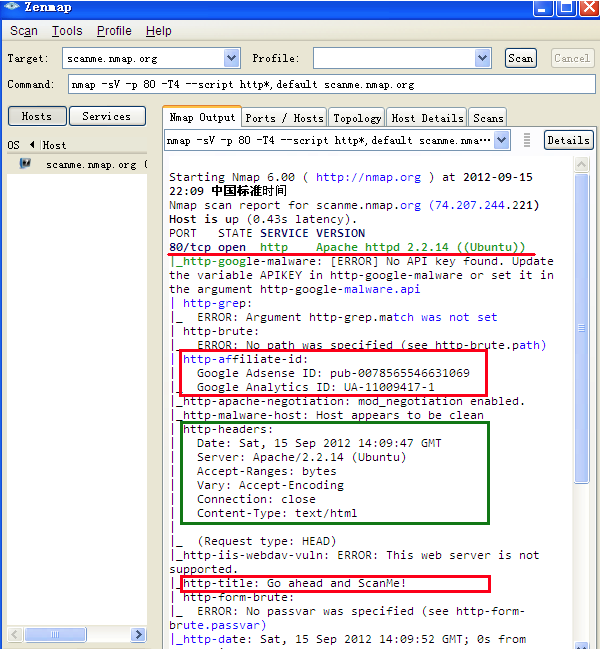

扫描仪案例:

nmap -sV -p 80 -T4 --script http*,default scanme.nmap.org上边以扫描仪scanme.nmap.org的Web运用展现Nmap出示Web扫描仪工作能力,从图上能够见到扫描结果中出示了非常丰富的信息内容。

更先是程序运行及版本号:Apachehttpd 2.2.14 (Ubuntu)

随后搜到了该网站的affiliate-id:该ID可用以鉴别同一拥有人的不一样网页页面。

随后輸出HTTP-headers信息内容,从这当中查询到基础配备信息内容。

从http-title中,能够见到网页页面题目。一些网页页面题目将会会泄露重要信息,因此这儿也解决其查验。

相关文章

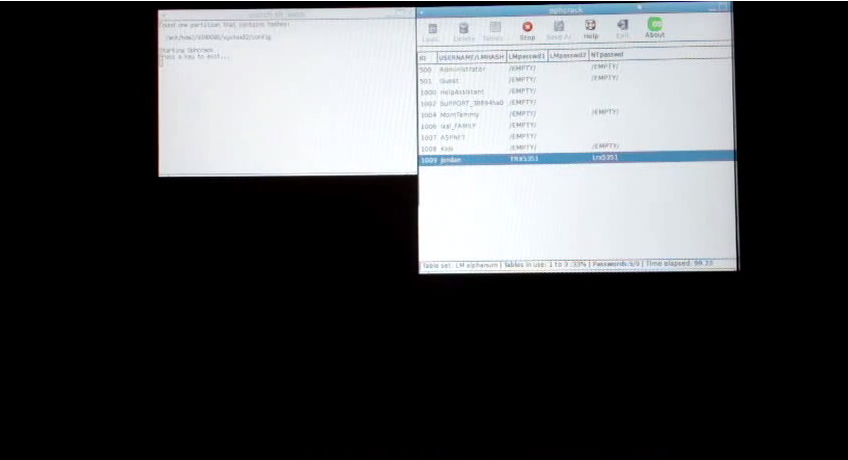

ophcrack是不是适用全部电脑操作系统?

什么叫ophcrack? Ophcrack是一个根据彩虹表的密码破解者。此专用工具能够 导进不一样文件格式的散列,包含立即从Windows的SAM文档转储。一些七色彩虹桌能够 一键下载,但假如您要想...

Crowbar是完全免费的吗?

什么叫Crowbar? Crowbar是怪力进攻专用工具之一,为您出示了一个机遇来操纵递交给Web服务端的內容。它不容易试着明确一个积极主动的答复,如打恰当的登录名或登陆密码组成,只是告诉你出示“标...

AppScan免费下载、安装、使用方法

AppScan是一个Web漏洞检测程序流程,关键适用Windows系统软件。 一、AppScan破解下载详细地址 百度搜索网盘分享:https://pan.baidu.com/s/1y...

Netsparker在“Web程序运行安全性扫描仪程序流程”

什么叫Netsparker? Netsparker在“Web程序运行安全性扫描仪程序流程”的黑客工具类型中标识,该类型致力于发觉和审批Web引入和跨站脚本制作(XSS)概率等Web程序运行系统漏洞。...

aspcms各版本漏洞0day集合

admin/_content/_About/AspCms_AboutEdit.asp?id=19 and 1=2 union select 1,2,3,4,5,loginname,7,8,9,pa...

Grendel扫描仪是完全免费的吗?

什么叫Grendel Scan? 我们不彻底明确该新项目是不是依然适用,但我们知道的是,依然可以下载的版本号容许对Web程序运行开展全自动安全性扫描仪。Grendel-Scan的很多作用也可用以手动...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!