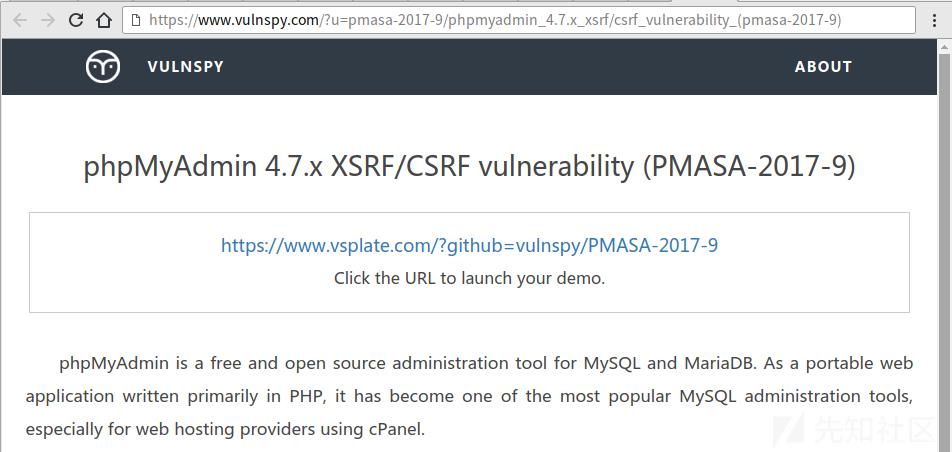

phpMyAdmin 4.7.x CSRF 漏洞利用

phpMyAdmin是个知名MySQL/MariaDB在线管理工具,phpMyAdmin团队在4.7.7版本中修复了一个危害严重的CSRF漏洞(PMASA-2017-9),攻击者可以通过诱导管理员访问恶意页面,悄无声息地执行任意SQL语句。

该篇文章我们将结合VulnSpy的在线phpMyAdmin环境来熟悉该漏洞的利用。

在线 phpMyAdmin CSRF 演练地址:https://www.vulnspy.com/u=pmasa-2017-9

注:重启演示靶机即可重置靶机

点击 VulnSpy 提供的创建靶机地址(https://www.vsplate.com/github=vulnspy/PMASA-2017-9)

跳转到 VSPlate 后,直接点击按钮,便会自动创建一个 phpMyAdmin 环境

打开的链接,我们的 phpMyAdmin 就创建完成了。

使用帐号 ,密码 ,登录 phpMyAdmin 。根据页面信息,我们可以发现当前 phpMyAdmin 的版本为 4.7.6,刚好匹配存在漏洞的 phpMyAdmin 版本。

我们知道,如果要利用CSRF来删除或修改数据库内容,通查情况下需要提前知道数据库名、表名和字段名。这样利用显得有点复杂,成功率也有限,因此本文我们将介绍几种较为通用的利用方式。

在MySQL中支持使用SQL语句来修改当前用户密码。比如将当前用户密码修改为,对应的SQL语句为:

2.1 模拟管理员登录phpMyAdmin的状态。

用帐号 root 密码 toor 登录 phpMyAdmin 。

2.2 创建含有恶意代码的页面。

文件名 2.payload.html (将下面的域名换成自己的靶机域名)

2.3 用浏览器打开含有恶意代码的文件 2.payload.html

回到上一步打开的phpMyAdmin页面,发现已自动退出,而且用原来的密码 toor 已经无法登录。

2.4 使用密码 www.vulnspy.com 登录成功,表明利用成功

MySQL支持将查询结果写到文件当中,我们可以利用该特性来写入PHP文件。比如将代码写到文件中,对应的SQL语句为:

3.1 将上一个演示步骤相同,只需将2.2中的文件代码改成:

3.2 用浏览器打开含有恶意代码的文件

3.3 访问 test.php

可见文件已经写入成功。

MySQL提供了函数来支持读取文件内容的操作。比如读取文件内容,,对应的SQL语句为:

但是对于CSRF漏洞来说,该读取操作实在目标用户端执行的,我们依然无法知道文件读取的结果。而在Windows下支持从 *** 共享文件夹中读取文件,如。 *** 共享文件的地址处不仅可以填写IP还可以填写域名,我们可以通过DNS解析来获取查询的数据。

此处需要用到 DNSLOG 之类的工具:https://github.com/BugScanTeam/DNSLog, 这类工具可以记录域名的 DNS 解析记录

比如通过DNS解析来获取当前 MySQL root 用户密码,对应的SQL语句为:

获取当前数据库名:

如果请求成功,查询结果将作为二级域名的一部分出现在我们的 DNS 解析记录当中。

该环境暂无法演示

如果上面几种利用方式都无法直接造成直接的影响,我们可以利用SQL语句来清空当前MySQL用户可操作的所有数据表。

我们用命令

来获取数据名和表名,并将其拼接成删除语句(如:),通过 来执行生成的删除语句:

但是 execute 一次只能执行一条SQL语句,因此我们可以利用循环语句来逐一执行:

5.1 Payload如下

5.2 用浏览器打开含有恶意代码的文件

5.3 回到 phpMyAdmin 中查看数据

可以发现数据库和数据库中的数据已经被清空。

这个 phpMyAdmin 的 CSRF 漏洞利用有点类似 SQL 盲注的利用,但是对于漏洞触发的时间不可控(即不知道管理员何时会访问含有恶意代码的页面),因此需要更加通用的利用方式。通过该实验,不仅了解该漏洞的内容,还可以更加熟悉CSRF漏洞的利用。

本文转载自:phpMyAdmin 4.7.x CSRF 漏洞利用 -https://blog.vulnspy.com/2018/06/10/phpMyAdmin-4-7-x-XSRF-CSRF-vulnerability-exploit/

相关文章

什么叫基金净值,基金净值与基金净收益有哪些

什么是基金净值,基金净值,是指每个营业日根据市场收盘价所计算出的基金总资产价值,扣除基金当日之各类成本及费用后,所得到的就是该基金当日之净资产值。除以基金当日所发行在外的单位总数,就是每单位基金净值。...

手机黑白屏怎么调回正常屏华为(手机黑白屏怎么调回正常屏华为nova6)

本文目录一览: 1、华为手机屏幕变成黑白色怎么恢复? 2、华为手机变黑白屏怎么恢复 3、华为屏幕黑白色怎么设置回来 4、华为手机变成黑白怎么恢复正常 5、华为手机变成黑白屏是怎么调回来...

黑客在线接单交易平台 淘宝有黑客接单记号

“出现异常谢谢递交漏洞和对XXXX的适用,大家已第一时间将漏洞恢复结束,并追捕了你”。看了那么一句话,你是否会莞尔一笑?正确了,另有一条面色包的內容是那样的“是我黑云爱惜,日你网址怎么啦,不但日你网址...

怎么取消qq密保手机绑定

qq密保绑定手机是没法解绑的,只有根据更更换手机号的方法来更换。最先打开qq,点一下左上方的头像图片,挑选左下方的设定,点一下手机号,挑选拆换,在认证完环境安全管理后点一下去拆换就可以。 知名品牌型号...

win10手机 pc最新功能即将来袭 win10手机 pc爆裂是动态磁贴或将推出

win10手机上 pc全新作用将要袭来 win10手机上 pc崩裂是动态性磁贴或将发布。在Win10 Mobile手机上或Windows10PC上能够根据手势功能拓展运用的特殊作用,而该定义最开始...

新海诚力荐动画电影《温泉屋的小老板娘》将于

适合全年龄段观影的年度合家欢治愈系动画电影《温泉屋的小老板娘》将于1月29日登陆全国院线上映,这部影片由《千与千寻》《崖上的波妞》的作画监督,动画大师宫崎骏弟子导演高坂希太郎诚意执导。影片上映档期正值...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!