根据BSSID和无线流量传送后门Payload

文中将讨论无线中继器(AP)和BSSID(MAC地址AP)。我们不依靠系统文件数据加密和系统文件中(仅运行内存中)的硬编码Payload就可以得到后门Payload,根据该方式可绕开全部的杀毒软件,可以不应用Payload数据加密而在数据流量(文中中是无线流量)中传送Meterpreter Payload。

*** 攻击可根据为伪造AP变更BSSID(循环系统变更)实行此进攻,这代表着根据变更BSSID和将后门Payload逐渐引入BSSID(伪造AP的MAC地址)就可以完成这一点。在手机客户端受感柒系统软件(后门系统软件),能够在没经客户登陆密码联接到伪造AP的状况下根据扫描仪AIR上的连接点MAC地址(BSSID)来转储这种Payload。因而,Payload的传送是由Wifi机器设备开展的,例如wlan(无线流量),在大家的事例中,根据扫描仪AIR上的BSSID而转储Payload后,是由Ethernet互联网创建的Meterpreter对话开展(不应用Wifi /无线 *** 设备)。

因而結果是,恶意程序编码或文中中上述的简易的后门编码能以默然 *** (文中中为Wlan)应用你的WIFI机器设备传送/转储Payload,最终可以用简易的C#编码得到meterpreter对话。

在大家的计划方案中,大家只在传送Payload(之一步)时应用Wifi机器设备,随后根据扫描仪Wifi机器设备MAC地址(BSSID)来转储这种Payload,随后大家的后门将根据eth0或以太网卡创建Meterpreter对话,因而在这个环节(第二步),大家应用不依靠WIFI机器设备的数据流量来创建Meterpreter对话。

留意:假如你要只根据WIFI机器设备完成这种(之一步和第二步),大家觉得这从技术上是行得通的,大家并未对于此事开展检测,因此 尚不确定性。

这一方式的关键是啥?

关键是:恶意程序或后门Payload引入到WiFi机器设备的BSSID并根据无线流量传送是能够完成的。

扫描仪从伪造AP引入到BSSID的Payload,流程:

例如,我们要传送下列Payload:

“fec9a00011ddc00945f1”

之一步: *** 攻击系统软件伪造一个名叫“Fake”的连接点,MAC地址为00:fe:c8:b0:00:11

l 留意:Mac详细地址00:fe:c8:b0:00:11是大家引入的Payload,因而大家的Payload是“fec9a00011”

l 这些的Payload是“fec9a00011ddc00945f1”

第二步:后门系统软件扫描仪Essid“Fake”并转储BSSID

l 留意:你的后门编码应当转储这种一部分的BSSID或Mac详细地址fe:c8:b0:00:11==> fec9a00011

第三步: *** 攻击系统软件伪造一个名叫Fake”的连接点和Mac详细地址00:dd:c0:09:45:f1

l 留意:Mac详细地址00:dd:c0:09:45:f1是大家引入的Payload,因而大家的Payload是“ddc00945f1”

l 这些的Payload是“fec9a00011ddc00945f1”

第4步:后门系统软件扫描仪Essid “Fake”并转储BSSID

l 留意:你的后门编码应当转储这种一部分的BSSID或Mac详细地址dd:c0:09:45:f1==> ddc00945f1

历经这二步的扫描仪后,你将在被感染系统软件(后门系统软件)中得到Payload fec9a00011ddc00945f1。

如今你很有可能已了解了该方式的原理,下边大家将根据linux端命令作进一步表明(之一步和第三步)。

下面是根据命令伪造AP。

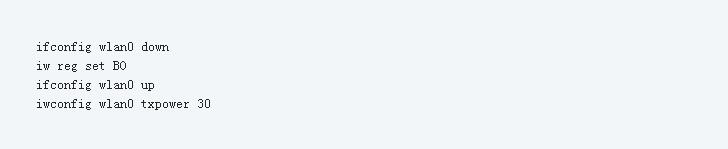

可选命令:在建立Wlan0Mon以前变更无线接收器的TXPower,这种命令能够协助你伪造更强的AP数据信号,因此 假如想要你能够手动式应用该命令。

l 留意:在根据airmon-ng建立Wlan0Mon以前应当应用这种命令,这种命令是可选择的(并不是必不可少的)

建立无线接收器的监控方式是伪造AP的关键流程:

应用命令“airmon-ng start wlan0”,你能为Wlan0建立“Wlan0Mon”(监控方式)。

留意:你能手动式运作此命令仅一次,或是能够在script1.sh文件中应用此命令一次,如流程(cmd 1-1)所显示。我们都是在 *** 攻击端手动式应用。

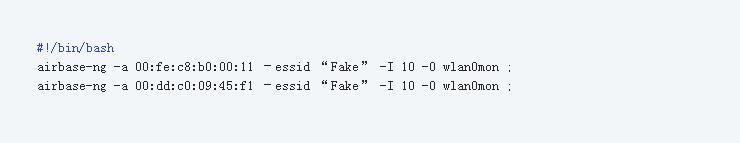

之一步: *** 攻击系统软件伪造一个名叫“Fake”的连接点和Mac详细地址00:fe:c8:b0:00:11

l 留意:Mac详细地址00:fe:c8:b0:00:11是大家引入的Payload,因而大家的Payload是“fec9a00011”

cmd1-1: airmon-ng start wlan0

l 留意:建立Wlan0Mon(监控方式)

cmd1-2: airbase-ng -a 00:fe:c8:b0:00:11 –essid “Fake”-I 10 -0 wlan0Mon

l 留意:你需要让该伪造AP维持15秒,那样你可以在15秒后根据killall命令在(cmd 1-2)中杀掉这一命令

cmd1-3: sleep 15

cmd1-4: killall airbase-ng

第二步:(无关痛痒,因此 创作者省去了第二步)。

第三步: *** 攻击系统软件伪造一个名叫“Fake”的连接点和Mac详细地址00:dd:c0:09:45:f1

留意:Mac详细地址00:dd:c0:09:45:f1是大家引入的Payload,因而大家的Payload是“ddc00945f1”

cmd3-1: airbase-ng -a 00:dd:c0:09:45:f1 –essid “Fake”-I 10 -0 wlan0Mon

留意:你需要让该伪造AP维持15秒,那样你可以在15秒后根据killall命令在(cmd 3-1)中杀掉这一命令

cmd3-2: sleep 15

cmd3-3: killall airbase-ng

从这种流程能够见到,大家应当应用这种命令,但针对airbase-ng大家有非常大的难题。

哪有难题?

流程(cmd 1-2)到(cmd 1-3)有什么问题

在流程(cmd 1-2)后,你不能终止该airbase-ng命令,仅仅应用ctrl c或杀掉这一命令,你能将其终止。因此 在大家杀掉该过程一次前大家的bash脚本 *** 一直停在流程:(cmd 1-2)。

为处理该难题,大家的解决 *** 是为这种流程应用两个bash脚本文件:

l 之一个是用以流程(cmd1-2和cmd 3-1)的bash脚本文件“Script1.sh”

留意:你能在这里bash脚本 *** 的之一行中加上一次流程(cmd 1-1)或手动式进行一次。我们都是手动式实行了(cmd 1-1)一次。

l 第二个bash脚本 *** 是流程(cmd 1-3&cmd 1-4&cmd 3-2&cmd 3-3)的“Script2.sh”

因此 大家应当更先运作bash脚本 *** “Script1.sh”,随后应当马上或2-3秒后运作bash脚本 *** “Script2.sh”。

因此 大家有着的文档是:

Script1.sh文件:

相关文章

诺基亚开机图片(诺基亚开机界面和壁纸)

一代手机界的霸主——诺基亚,在经历被收购,又被出售后,终于又回到了大家的视线。在今年的CES上,拿到诺基亚手机品牌授权后的HMDGlobal在今年的CES上推出了这款诺基亚6,中国市场首发! 该...

扬州好玩的景点排行榜,扬州人最引以为傲的景点

江苏省的地级市,是世界遗产城市,世界美食之都,世界运河之都,首批国家历史文化名城和具有传统特色的风景旅游城市。看到这么多的头衔,是不是对这里充满了好奇和向往?扬州好玩的景点排行榜 腰缠十万贯,骑鹤下...

黑客帝国3矩阵革命电影(黑客帝国3矩阵革命电影高清完整版在线观看)

本文导读目录: 1、黑客帝国3:矩阵革命电影 2、黑客帝国到底讲了什么 3、黑客帝国3矩阵革命 4、黑客帝国1,2,3讲的是什么? 5、黑客帝国有几部,分别什么剧情 黑客帝国3:矩阵...

为什么拼多多交车了,特斯拉都说是“假新闻”?为何如此?

2016年,西塘古镇互连网交流会。张一鸣、王兴和程维三人围坐在,探讨企业赢利难题。大伙儿达到一个的共识:为了更好地扩张经营规模,服务平台应当花大量钱。 程维进一步诠释:互联网技术初期是收费标...

海藻面膜好用吗,关于海藻面膜的“秘密”你了解多少

海藻面膜究竟怎么样用?这一直是一个深受异议的话题讨论,要是没有使用过海藻面膜,那麼你第一次听见这一姓名的时候会想起什么?藻类or补水面膜?实际上你难以会想像海藻面膜究竟会是哪些,可是如果你真实的看到海...

怡丽丝尔三个系列区别【怡丽丝尔水乳真的好用吗】

作为资生堂旗下新品中的黑马,怡丽丝尔系列自打入中国市场以来就广受好评,深得大家的喜爱,不过好货也得分伯仲,今天小编就来仔细盘点一下这个系列的产品,让小仙女们轻松选择最适合自己的那一款。 怡丽丝尔品牌...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!