针对 *** 机构的Turla Crutch后门分析

写在前面的话

根据ESET的最新报道,ESET的研究人员近期发现了一个此前没有任何记录的后门和文件窃取恶意软件。这款恶意软件的开发人员将其命名为Crutch,并且现已将其跟臭名昭著的Turla APT组织联系到了一起。在2015年至2020年初的一系列 *** 间谍活动中,俄罗斯黑客组织Turla就使用了这款此前从未被发现的恶意软件框架来针对各种 *** 机构进行攻击。据了解,俄罗斯黑客组织Turla所使用的Crutch恶意软件可以帮助 *** 攻击者收集和提取泄露的敏感文件。

我们对俄罗斯黑客组织Turla以及他们所使用的Crutch恶意软件框架进行了深入分析,而Turla的攻击复杂程度以及相关的技术细节也足以证明,俄罗斯黑客组织Turla绝对拥有大量的资源来运营和维护如此庞大而多样化的 *** 攻击武器库。

Crutch属于俄罗斯黑客组织Turla

ESET的安全研究专家之所以能够将Crutch恶意软件与俄罗斯黑客组织Turla(APT组织)联系起来,主要是根据该黑客组织在2016年至2017年之间所使用的后门特性才下的结论。当时,该黑客组织当时使用的第二阶段后门为Gazer(SHA-1 1AE4775EFF21FB59708E8C2B55967CD24840C8D9),这款后门程序也被称为WhiteBear,而它跟Crutch恶意软件(SHA-1 A010D5449D29A1916827FDB443E3C84C*405CB2A5)在某些方面有着高度的相似性:

- 这两个样本的恶意文件在目标设备上的存储路径均为“C:\Intel\~intel_upd.exe”;

- 这两个样本都会投放CAB文件,其中包含各种恶意软件组件;

- 这两个恶意软件加载器的的PBD路径也具有高度相关性:即C:\Users?Documents\Visual Studio 2012\Projects\MemoryStarter\Release\Extractor.pdb和C:\Users?Documents\Visual Studio 2012\Projects\MemoryStarter\x64\Release\Extractor.pdb;

- 加载器在解密Payload时使用的是相同的RC*4密钥:E8 8E 77 7E C7 80 8E E7 CE CE CE C6 C6 CE C6 68;

鉴于这些因素以及两者之间的相似性,而且此前也没有发现Turla恶意软件家族有跟其他的 *** 犯罪组织共享过代码,因此我们有理由认为Crutch恶意软件就是属于Turla *** 攻击武器库的一部分。

另一个有意思的地方在于,研究人员竟然还在同一台受感染主机中同时发现了FatDuke和Crutch。前者是Dukes/APT29所使用的第三阶段后门,不过目前还没有任何证据表明这两个恶意软件家族之间有什么相关性。

*** 间谍活动

根据ESET LiveGrid?的数据,Turla使用了Crutch来对欧盟某国外交部的几台机器执行了攻击,而Crutch可以帮助 *** 攻击者收集和提取泄露的敏感文件,并将这些收集到的文件存储至Dropbox账号中以备后续使用。

在分析过程中,我们捕捉到了几个由攻击者发送至几个Crutch v3实例的某些控制命令,这些信息可以帮助我们更好地了解攻击者的目的,其中涉及到了大量 *** 侦察、横向渗透和 *** 间谍活动。

该恶意软件的主要而已活动是文档和各种文件的暂存、压缩和过滤,具体如下代码所示:

copy /y \\<redacted>\C$?\<redacted>\prog\csrftokens.txt c:\programdata\ & dir /x c:\programdata\ copy /y \\<redacted>\c$??Downloads\FWD___~1.ZIP %temp%\ copy /y \\<redacted>\c$\docume~1\User\My Documents\Downloads\8937.pdf %temp% "C:\Program Files\WinRAR\Rar.exe" a -hp<redacted> -ri10 -r -y -u -m2 -v30m "%temp%\~res.dat" "d:\<redacted>\*.*" "d:\$RECYCLE.BIN\*.doc*" "d:\$RECYCLE.BIN\*.pdf*" "d:\$RECYCLE.BIN\*.xls*" "d:\Recycled\*.doc*" "d:\Recycled\*.pdf*" "d:\<redacted>\*.pdf"

这些命令是由攻击者手动执行的,因此不会显示驱动器监视器组件自动收集文档的情况。文件提取则是由后门命令执行的,这些会在之后的部分进行介绍。

最后,攻击者还会在某个时刻执行下列命令:

mkdir %temp%\Illbeback

攻击者的工作时间

为了了解Turla的工作时间,我们对其上传至Dropbox的ZIP文件时间进行了分析。这些ZIP文件中包含了后门控制命令,并由攻击者从后门读取和执行其内容时起异步上传到Dropbox。我们收集了506个不同的时间戳,范围从2018年10月到2019年7月。具体如下图所示:

由此可见,他们的工作时间与俄罗斯UTC + 3时区一致。

入侵/恶意软件传播

早在2017年,俄罗斯黑客组织Turla在攻击的之一个阶段会选择使用Skipper来对目标主机进行感染攻击,然后在第二个阶段,他们才会使用Crutch恶意软件来作为第二阶段后门程序。但是在某些情况下,俄罗斯黑客组织Turla还会使用开源的PowerShell Empire后渗透框架来进行攻击。

在2015年至2019年年中这段时间里的Crutch还是早期的版本,当时版本的Crutch使用了后门通信信道并通过Dropbox的官方HTTP API接口来跟硬编码的Dropbox账号进行通信,并使用了不具备 *** 通信功能的驱动器监控工具来存储、搜索、提取和加密敏感文件。

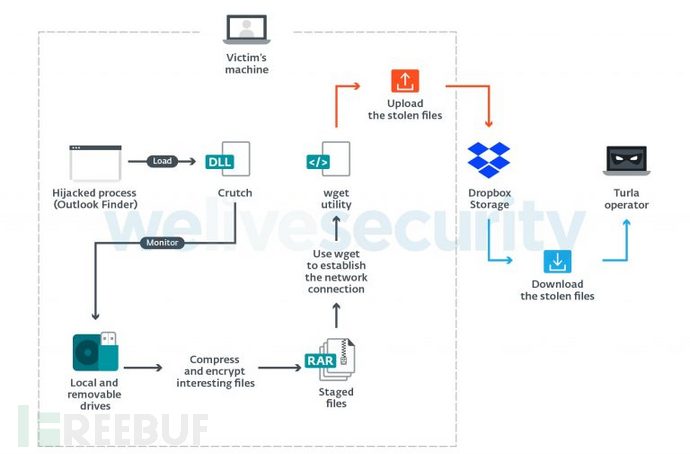

下面给出的是Crutch v3恶意软件的实现架构:

在此之后,Crutch的开发者又使用了一个更新版本(ESET将其标记为“version 4”)。在这个版本中,Crutch新增了一个 *** 通信功能的可移动驱动器监视器,并移除了后门功能。

但是,由于这个新版本的Crutch能够使用使用Windows版本的Wget实用程序自动将在本地驱动器和可移动驱动器上收集到的敏感文件上传到Dropbox *** 存储之中,也就是说,这个版本的Crutch实现的是一种更加简单的敏感文件收集 *** 。

下面给出的是Crutch v4恶意软件的实现架构:

Crutch v4的工作目录为C:\Intel,其中包含下列组件:

- dll:Crutch DLL;

- exe:合法的Microsoft Outlook程序(SHA-1: 31D82C554ABAB3DD8917D058C2A46509272668C3);

- dat:Crutch配置文件,其中包含Dropbox API令牌;

- exe:RAR工具(SHA-1: A92C801F491485F6E27B7EF6E52E02B461DBCFAA);

- exe:Windows版Wget工具(SHA-1: 457B1CD985ED07BAFFD8C66FF40E9C1B6DA93753);

跟Crutch v3类似,Crutch v4也使用了DLL劫持技术,以便在安装了Chrome、Firefox或OneDrive的受感染设备上实现持久化感染,此时的Cruch version 4会以“一个旧的Microsoft Outlook组件”的身份来感染目标主机。

入侵威胁指标IoC

哈希:

SHA-1 | 描述 | ESET检测名称 |

A010D5449D29A1916827FDB443E3C84C*405CB2A5 | Crutch dropper跟Gazer类似 | Win64/Agent.VX |

2FABCF0FCE7F733F45E73B432F413E564B92D651 | Crutch v3后门 | Win32/Agent.TQL |

A4AFF23B9A58B598524A71F09AA67994083A9C83 | Crutch v3后门 | Win32/Agent.TQL |

778AA3A58F5C76E537B5FE287912CC53469A6078 | Crutch v4 | Win32/Agent.SVE |

路径:

C:\Intel\ C:\AMD\Temp\

文件名:

C:\Intel\outllib.dll C:\Intel\lang.nls C:\Intel\~intel_upd.exe C:\Intel\~csrss.exe C:\Program Files (x86)\Google\Chrome\Application\dwmapi.dll C:\Program Files (x86)\Mozilla Firefox\rasadhlp.dll %LOCALAPPDATA%\Microsoft\OneDrive\dwmapi.dll

*** :

hotspot.accesscam[.]org highcolumn.webredirect[.]org ethdns.mywire[.]org theguardian.webredirect[.]org https://raw.githubusercontent[.]com/ksRD18pro/ksRD18/master/ntk.tmp

相关文章

合生元沃蓝奶粉换段喝好不好 宝宝喝的惯合生元沃蓝奶粉吗

合生元奶粉沃蓝婴儿奶粉怎么样,合生元奶粉沃蓝奶粉宝宝喝是否会容易上火,合生元奶粉沃蓝婴儿奶粉质地细致吗,合生元奶粉沃蓝婴儿奶粉好吃吗,我就而言讲吧。 商品总体 这款婴儿奶粉我一直关心了好长时间...

ElementUI使用v-if控制tab标签显示遇到的Duplicate keys detected: xxx问题

需求靠山: 页面中有几个tab,需要凭据登录用户的权限控制tab标签的显示与隐藏 。 <el-tabs @tab-click="handleClick" v-model="activeTab...

淘宝店怎么过户给熟人(2020年个人淘宝店过户流程及费用)

淘宝网店怎样出让使用权?这是一个很多店家都是会猜疑的难题。先前,淘宝平台只认可离异和承继是店面转让的二种方法,淘宝网店都是有实名申请注册,原主人家的身份证信息不可以变更。殊不知,淘宝平台早已适用淘...

回收站的东西删了怎么恢复(教你三招轻松恢复)

垃圾回收站是电脑上里很重要的一个文档储存室内空间,能够储放许多客户临时性删掉的文档数据信息。 自然,一些一不小心误删的文档还可以从垃圾回收站中修复回家。 近期,我的一个盆友误删除了关键数据...

黑客帝国全球总票房(黑客帝国1影评分析)

本文目录一览: 1、黑客帝国1、2、3票房分别为多少? 2、黑客帝国票房 3、黑客帝国的总票房是多少? 4、黑客帝国导演还指导了什么电影 黑客帝国1、2、3票房分别为多少? 1、黑客帝国...

微信一分钟查询银行卡余额,操作简单且免费

伴随着中国移动通信付款的普及化,出门时非常少带现钱。不管您是乘汽车旅行,买东西還是用餐,都能够应用手机上支付。为了更好地立即掌握其卡账户余额,很多盆友将开启短信提醒服务项目。事实上,这不是必不可少的,...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!