看着你的秘密—— *** 嗅探技术简介

一、原理及分类

要了解嗅探器及其工作 *** ,先我们要知道他的原理:

*** 的一个特点就是数据总是在流动中,从一处到另外一处,而互联网是由错综复杂的各种 *** 交汇而成的,也就是说:当你的数据从 *** 的一台电脑到另一台电脑的时候,通常会经过大量不同的 *** 设备,(我们用tracert命令就可以看到这种路径是如何进行的)。如果传输过程中,有人看到了传输中的数据,那么问题就出现了——这就好比你给人发了一封邮件,在半路上被人拆开偷看一样,这样说或许你还不是很怕,那要是你传送的数据是你们企业的机密文件那,或是你的信用卡帐号和密码那?……

嗅探侦听主要有两种途径,一种是将侦听工具软件放到 *** 连接的设备或者放到可以控制 *** 连接设备的电脑上,(比如网关服务器,路由器)——当然要实现这样的效果可能也需要通过其他黑客技术来实现:比如通过木马方式将嗅探器发给某个 *** 管理员,使其不自觉的为攻击者进行了安装。另外一种是针对不安全的局域网(采用交换hub实现),放到个人电脑上就可以实现对整个局域网的侦听,这里的原理是这样的:共享hub获得一个子网内需要接收的数据时,并不是直接发送到指定主机,而是通过广播方式发送到每个电脑,对于处于接受者地位的电脑就会处理该数据,而其他非接受者的电脑就会过滤这些数据,这些操作与电脑操作者无关,是系统自动完成的,但是电脑操作者如果有意的话,他是可以将那些原本不属于他的数据打开!——这就是安全隐患!

嗅探器分软件和硬件两种,一种是硬件的,一种是软件的,硬件的不是我们这些喜欢用down的网虫能用的起的,所以还是用软件的——而且是免费的!

二、实用工具介绍——NetXray

NetXray是一款常用的嗅探器,也是个功能强大的东东,他具备了常用的嗅探功能,并且使用方便。下面我们来看看他的具体用法和步骤:(:NetXray是个功能和很强大的软件,由于篇幅限制,不可能全部把他的功能讲完,所以只能选择它常用的功能略做介绍,其他的留待有兴趣的你你去慢慢摸索。)

1,整体轮廓

因为NetXray是英文版的,对讨厌E文的朋友来说是件令人头疼的事,所以先了解大体的筐架是有必要的:NetXray的主界面:

菜单栏有六个选项,分别为文件(file)、捕获(capture)、包(packet)、工具(tools)、窗口(window)和帮助(help)。

它的工具栏里 *** 了大部分的功能,依次为:打开文件(Open)、保存(Save)、打印(Print)、取消打印(Abort Printing)、回到之一个包(First Packet)、前一个包(Previous)、下一个包(Next)、到达最后一个包(Last Packet)、仪器板(Dashboard)、捕获板(Capture Panel)、包发生器(Packet Generator)、显示主机表(Host Table)等。

NetXray的大部分功能都能用工具栏里的按钮实现。

2,确定目标

依次点击:Capture菜单中Capture Filter Setting,单击Profilems选择New,进入如下对话(图2),在New Profile Name中输入First,以Default为模板选择OK,然后选择Done,在New Profile Name中输入First,以Default为模板选择OK,然后Done。

设置过滤所有目标IP是xxx.xxx.xxx.xxx的报文,即指向Any输入:xxx.xxx.xxx.xxx现在就可以开始抓包了,同时用IE登陆你刚才输入的IP,会发现NetXray窗口中的指针在移动,等到他提示你过滤到包后,就可以停止抓包了。

选中一个目标IP是xxx.xxx.xxx的报文,选择菜单条中的PacketàEdit Display Filte,选择"Data Pattern",选择"Add Pattern",到TCP层选中8080目标端口,用鼠标选择"set data",在name中输入"TCP"。点击OK,确定,然后在Packet中选择"Apply Display Filter"。以后用proxy规则过滤将只过滤目标IP是xxx.xxx.xxx.xxx、目标端口是8080的报文。

3,设定条件(端口)

确定好了目标,先面来设定嗅探的条件:依次选择:Filter SettingàData Pattern,举一例说明:过滤经过bbs(端口2323)的IP包,先选中之一行,用Toggle AND/OR调整成OR,如下图(图3)选择Edit Pattern,在弹出的对话框里设置:Packet 34 2 Hex(十六进制),从顶头开始填写 09 13,(因为十进制的2323对应十六进制的0x0913),而IP包使用 *** 字节顺序,高字节在低地址。起名为beginbbs,单击OK,再次选择Edit Pattern,Packet 36 2 Hex 从顶头开始填写 09 13 起名为endbbs,单击OK。于是最外层的OR下有两个叶子,分别对应两个Pattern。

4,实战开始

NetXray所谓的高级协议过滤事实上就是端口过滤,用上面介绍的 *** 指定源端口、目标端口均过滤0x00 0x17(23),就可以达到和指定telnet过滤一样的效果。因为telnet就是23端口,所以如果想捕捉一个非标准telnet的通信,必须自己指定端口过滤。

如果是分析telnet协议并还原屏幕显示,只需要抓从server到client的回显数据即可,因为口令不回显,这种过滤规则下抓不到口令明文。用NetXray抓从client到server包,指定过滤PASS关键字。设置 *** 如下先指定IP过滤规则,CaptureàCapture Filter Setting…设定为 any <--> any,以更大可能地捕捉口令。然后增加一个过滤模式,Packet 54 4 Hex 0x50 41 53 53,再增加一个过滤模式,Packet 54 4 Hex 0x70 61 73 73。两者是or模式,因为这种关键字在 *** 传输中大小写不敏感。剩下的就是等口令来了。注意,不必指定过滤特定高级协议,直接指定过滤IP协议族就可以了,用这种办法ftp/pop3口令是很容易看清楚的。(以上过_blank href=http://cntroopers.myetang.com/>http://cntroopers.myetang.com/的站长提供,特此感谢!)

三、防护

理论上,嗅探程序是不可能被检测出来的,因为嗅探程序是一种被动的接收程序,属于被动触发的,它只会收集数据包,而不发送出任何数据,但是当它安装在一台正常的局域网内的计算机上的时候会产生一些数据流!

下面是一种简单的检测 *** ——ping

很多的嗅探器程序,如果你发送一个请求给哪台有嗅探程序的机器,它将作出应答

具体 *** :

1.怀疑IP地址为10.0.0.1的机器装有嗅探程序,它的MAC地址确定为00-40-05-A4-79-32.

2.确保机器是在这个局域网中间。

3.现在修改MAC地址为00-40-05-A4-79-33.

4.现在用ping命令ping这个IP地址。

5.没有任何人能够看到发送的数据包,因为每台计算机的MAC地址无法与这个数据包中的目地MAC不符,所以,这个包应该会被丢弃。

6.如果你看到了应答,说明这个MAC包没有被丢弃,也就是说,嗅探器存在!

7.杀了它!

关于嗅探器就简单的介绍到这里,写了有不对的地方还请各位大虾们指正!谢谢

相关文章

TamperData是否适用全部电脑操作系统?

什么叫Tamper Data? Tamper Data是Mozilla Firefox拓展,能够在推送HTTP恳求以前改动和查询HTTP恳求。它将显示信息Web电脑浏览器意味着您推送的数据信息,比如...

Hping的典型性主要用途是啥?

什么叫Hping? Hping是网站渗透测试工作人员和IT安全性质量监督员应用的火爆的数据文件解决专用工具。Hping实质上是一个朝向cmd的TCP / IP数据文件汇编器和解析器。该专用工具适用各...

专用工具完全免费使用方法

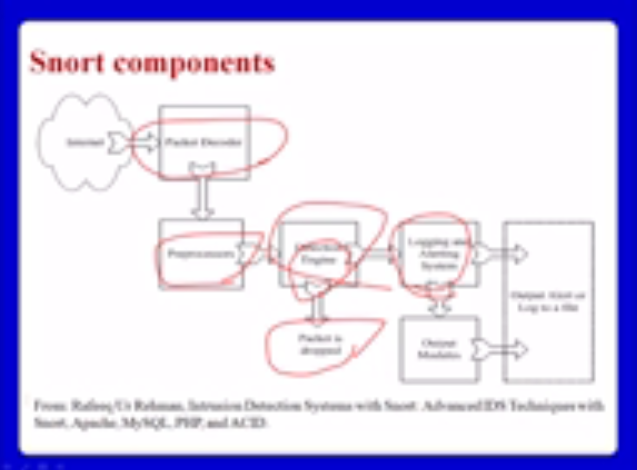

什么叫Snort? Snort是由Martin Roesch建立的开源系统互联网入侵防御系统系统软件(NIDS)和互联网侵入防护系统(NIPS)。自2014年至今,Snort已由思科交换机全部。Sn...

专用工具完全免费使用方法

什么叫Wfuzz? Wfuzz是一种用以强制性应用Web程序运行的黑客工具。该专用工具的一些作用包含好几个引入点作用,好几个词典,輸出到HTML,递归(实行文件目录bruteforce),五颜六色輸...

社会发展技术工程师工具箱

Social Engineer Toolkit 翻译中文可称:社会发展技术工程师工具箱; 什么是社会技术工程师工具箱? 由TrustedSec的创办人编写,社交媒体技术工程师工具箱(S...

专用工具完全免费使用方法

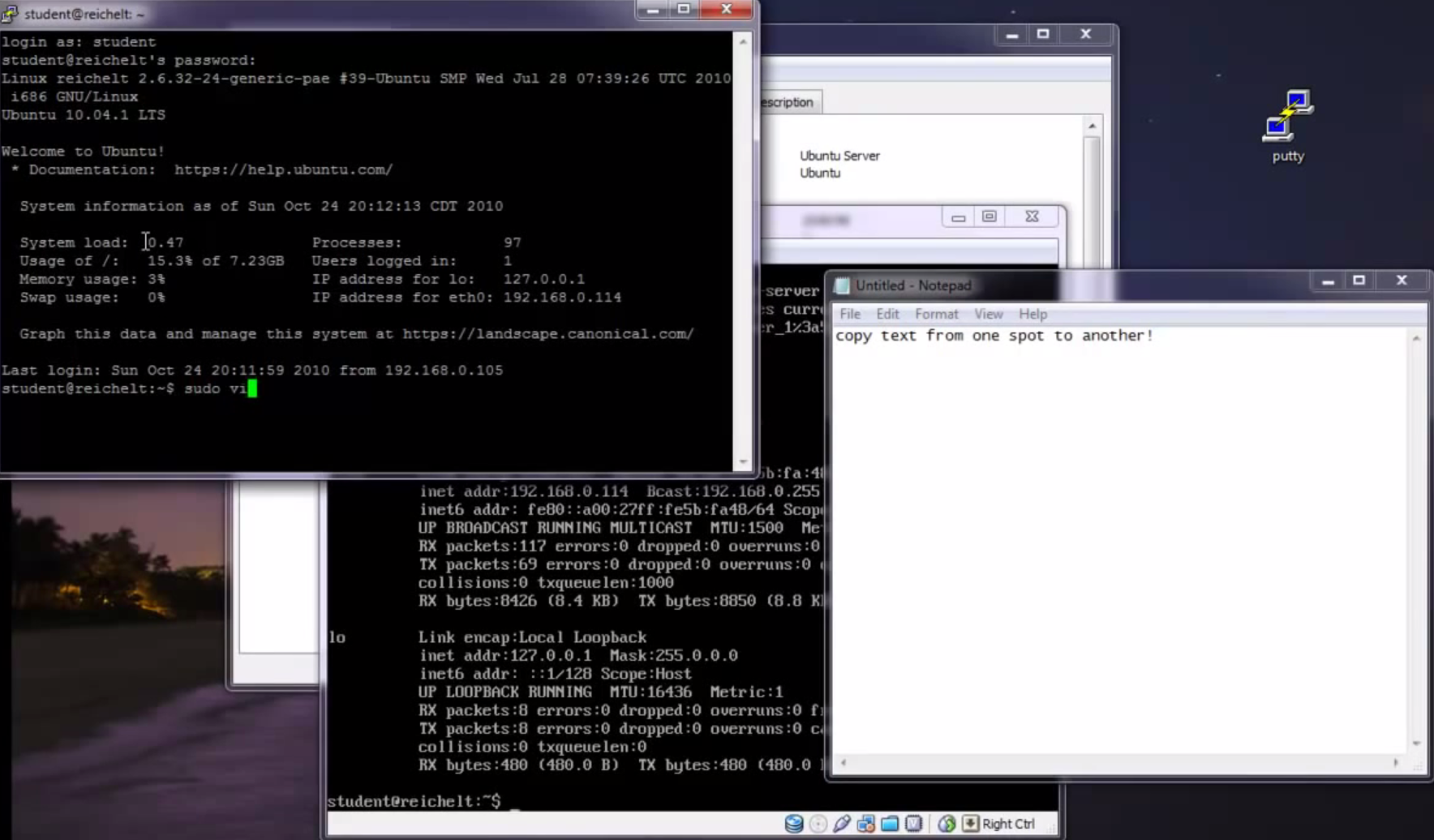

什么叫openssh? OpenSSH是一个十分火爆的SSH网络信息安全专用工具,被数千万的互联网客户应用。一切n00b都能够对你说,像telnet,rlogin和ftp那样的协议书是不安全的。Op...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!