.net 跨站脚本攻击(XSS)漏洞的解决方案

.net 跨站脚本攻击(XSS)漏洞的解决方案

描述:

1.跨站脚本攻击就是指恶意攻击者向网页中插入一段恶意代码,当用户浏览该网页时,嵌入到网页中的恶意代码就会被执行。一般用来盗取浏览器cookie

2.跨站脚本攻击漏洞,英文名称Cross Site Scripting,简称CSS又叫XSS。它指的是恶意攻击者向Web页面中插入一段恶意代码,当用户浏览该页面时,嵌入到Web页面中的恶意代码就会被执行,从而达到恶意攻击者的特殊目的。

危害:

1.恶意用户可以使用该漏洞来盗取用户账户信息、模拟其他用户身份登录,更甚至可以修改网页呈现给其他用户的内容。

解决方案:

1、避免XSS的 *** 之一主要是将用户所提供的内容输入输出进行过滤。ASP.NET的Server.HtmlEncode()或功能更强的Microsoft Anti-Cross Site Scripting Library。

2、整体网站的过滤处理,下面是通用处理 *** 。

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

|

public class safe_process

{

private const string StrRegex = @"<[^>]+?style=[\w]+?:expression\(|\b(alert|confirm|prompt)\b|^\+/v(8|9)|<[^>]*?=[^>]*?&#[^>]*?>|\b(and|or)\b.{1,6}?(=|>|<|\bin\b|\blike\b)|/\*.+?\*/|<\s*script\b|<\s*img\b|\bEXEC\b|UNION.+?SELECT|UPDATE.+?SET|INSERT\s+INTO.+?VALUES|(SELECT|DELETE).+?FROM|(CREATE|ALTER|DROP|TRUNCATE)\s+(TABLE|DATABASE)";

public static bool PostData()

{

bool result = false;

for (int i = 0; i < HttpContext.Current.Request.Form.Count; i++)

{

result = CheckData(HttpContext.Current.Request.Form[i].ToString());

if (result)

{

break;

}

}

return result;

}

public static bool GetData()

{

bool result = false;

for (int i = 0; i < HttpContext.Current.Request.QueryString.Count; i++)

{

result = CheckData(HttpContext.Current.Request.QueryString[i].ToString());

if (result)

{

break;

}

}

return result;

}

public static bool CookieData()

{

bool result = false;

for (int i = 0; i < HttpContext.Current.Request.Cookies.Count; i++)

{

result = CheckData(HttpContext.Current.Request.Cookies[i].Value.ToLower());

if (result)

{

break;

}

}

return result;

}

public static bool referer()

{

bool result = false;

return result = CheckData(HttpContext.Current.Request.UrlReferrer.ToString());

}

public static bool CheckData(string inputData)

{ if (Regex.IsMatch(inputData, StrRegex))

{

return true;

}

else

{

return false;

}

}

}

|

在Global.asax中的Application_BeginRequest中调用上面的 *** 进行处理,代码如下:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

|

protected void Application_BeginRequest(Object sender, EventArgs e)

{

string q = "<div style='position:fixed;top:0px;width:100%;height:100%;background-color:white;color:green;font-weight:bold;border-bottom:5px solid #999;'><br>您的提交带有不合法参数!</div>";

if (Request.Cookies != null)

{

if (SteelMachining.Common.safe_360.CookieData())

{

Response.Write(q);

Response.End();

}

}

if (Request.UrlReferrer != null)

{

if (SteelMachining.Common.safe_360.referer())

{

Response.Write(q);

Response.End();

}

}

if (Request.RequestType.ToUpper() == "POST")

{

if (SteelMachining.Common.safe_360.PostData())

{

Response.Write(q);

Response.End();

}

}

if (Request.RequestType.ToUpper() == "GET")

{

if (SteelMachining.Common.safe_360.GetData())

{

Response.Write(q);

Response.End();

}

}

}

|

操作大致如此,具体可根据你的网站进行修改。

实践是检验真理的唯一标准,希望能帮助到大家!

相关文章

谈谈WordPress程序的入侵思路和防御

WP程序,广受国内外站长们的喜爱,也因此,WP程序的安全也是一直以来做的不错的,说到入侵WP博客,小菜也没经验,完全是找了些这类的文章看了下,然后自己在琢磨点思路,所以还请看官们勿喷呐~ 1...

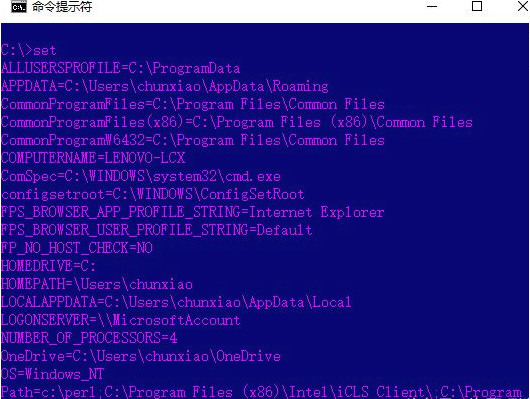

运用环境变量提权的小窍门

今日给大伙儿产生一篇运用环境变量提权的小窍门,我将它称作鬼手,相近三仙归洞中魔术师中的技巧,由于管理人员有可能不经意间中帮鞋大家进行提权全过程。 环境变量一般就是指在电脑操作系统中用于...

CoreImpact的典型性主要用途是啥?

什么叫Core Impact? Core Impact被觉得是能用的较大的公布专用工具。它有一个极大的和按时升级的系统漏洞数据库查询,能够 做一些干净整洁的方法,比如运用一台计算机软件,随后根据该系...

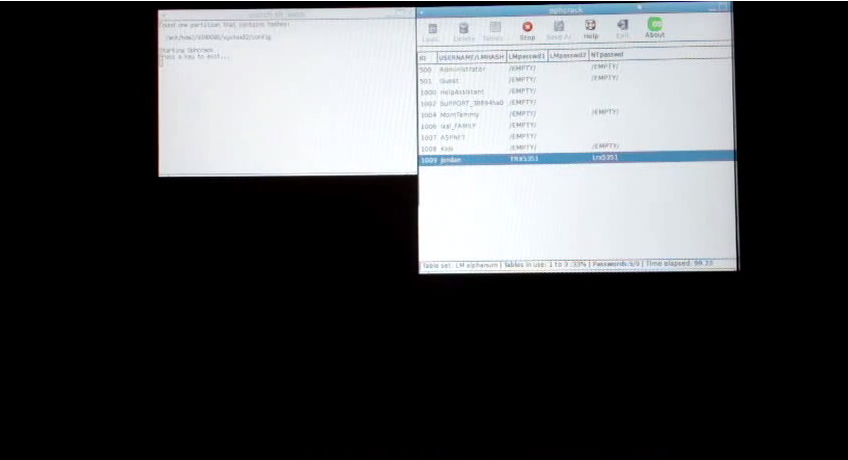

ophcrack是不是适用全部电脑操作系统?

什么叫ophcrack? Ophcrack是一个根据彩虹表的密码破解者。此专用工具能够 导进不一样文件格式的散列,包含立即从Windows的SAM文档转储。一些七色彩虹桌能够 一键下载,但假如您要想...

我如何侵入医院电脑

黑客入侵的方式有很多种,广义上讲我们可以分为网络入侵和物理入侵,本文就给大家讲一个物理入侵的故事。本文的目的不是教你如何入侵,而是让你看到在这个过程中医院在物理安全方面存在的错误,让大家在...

Hping的典型性主要用途是啥?

什么叫Hping? Hping是网站渗透测试工作人员和IT安全性质量监督员应用的火爆的数据文件解决专用工具。Hping实质上是一个朝向cmd的TCP / IP数据文件汇编器和解析器。该专用工具适用各...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!