怎样用扫描仪操纵的恶意软件,从防护的互联网中读取数据

最近,一群来源于非洲的安全性科学研究权威专家创造发明了一种可以从物理隔离互联网中盗取数据信息的新技术应用。科学研究工作人员表明,她们能够根据扫描仪来操纵目标服务器中的恶意程序,随后从这台物理隔离互联网中的电子计算机获取出目标数据信息。

写在前面得话

这一科学研究精英团队的关键组员为Ben Nassi和Yuval Elovici,而Ben Nassi是班古里昂大学 *** 信息安全研究所的一名硕士研究生,而Yuval Elovici则是他的安全性咨询顾问。此项攻击技术性是根据知名登陆密码学者Adi Shamir的观念所设计方案出去的,攻击者能够运用该技术性在自身与物理隔离互联网中的目标电子计算机中间创建一条隐秘的通讯无线信道,并根据该无线信道来传送恶意程序并获取信息内容。科学研究工作人员表明,她们能够运用一台平板电脑扫描仪向目标服务器推送操纵指令,并在目标电子计算机(物理隔离)中运作恶意程序。

科学研究工作人员在她们发布的调查报告上说到:

“攻击者更先必须向一台平板电脑扫描仪推送光差分信号,当平板电脑扫描仪接受到这种数据信号以后,目标服务器中的恶意程序会将数据信号中带上的操纵指令获取出去。在大家的方式中,这台平板电脑扫描仪就变成了目标互联网的网关ip,攻击者就可以运用它来与物理隔离的目标服务器创建一条隐秘的通讯无线信道。必须留意的是,操纵光信号的攻击者能够长距离启动攻击,这一点十分的关键。”

攻击技术性分析

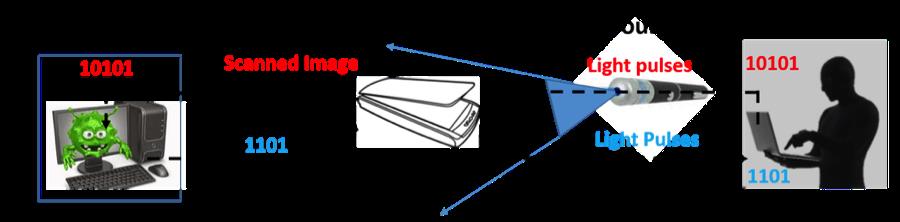

攻击全过程如圖所显示。更先,扫描仪的夹层玻璃控制面板会接受到攻击者推送回来的光差分信号,随后扫描仪会将光信号转化成二进制代码并将其置入到一张图片中。因为扫描仪对周边光自然环境的转变十分比较敏感,因此即便 是扫描仪的夹层玻璃控制面板上面有一张纸或是攻击者应用的是红外感应光,攻击实际效果依然不容易遭受危害。科学研究工作人员更先将光信号投影在扫描仪的夹层玻璃控制面板上,随后扫描仪便会接受到光信号,光信号所带上的二进制代码根据灯源的打开和关掉来开展操纵。科学研究工作人员表明,攻击者还能够被劫持平板电脑扫描仪周边目前的灯源来推送恶意程序,比如办公室里的智能灯。

在科学研究工作人员所开展的检测全过程中,她们能够在九百米以外根据镭射激光向平板电脑扫描仪推送指令“erase file xxx.doc”来删掉目标电子计算机中的文档。在真正的攻击情景中,攻击者乃至还能够运用一架配置了激光枪的无人飞机(从公司办公室窗子性格外向扫描仪发送光信号)来启动攻击。

攻击的限定标准

但是,假如攻击者要想取得成功启动这类攻击,那麼她们更先必须在目标机器设备上安裝恶意程序。次之,用以接受光信号的平板电脑扫描仪后盖板也必须出自于开启情况,也就是说最少必须开启一部分,那样光信号才能够投影到扫描仪的玻璃盖板上,并且这台扫描仪也务必与目标服务器相互连接。

此外,攻击者在启动攻击以前还必须根据恶意程序来检索公司办公室内的扫描仪,并且为了更好地防止被发觉,这类扫描仪主题活动一般要在办公室没有人的情况下开展,比如晚间或礼拜天時间。

攻击高效率剖析

在剖析完攻击技术性及其相对的限定标准以后,使我们看来一看此项攻击的传输数据高效率。在攻击全过程中,每传送1比特指令大概必须50ms的時间。这也就代表着,一个64位信息块则必须大概3秒钟的時间,而恶意程序能够即时载入光信号中带上的数据信息。

在科学研究工作人员所开展的另一项检测中,她们根据此项技术性启动了一次敲诈勒索攻击。那时候,她们置身一台停在地下停车场中的轿车,并在车里根据光差分信号数据加密了目标服务器中的数据信息。

演试视頻以下:

视频地址1:

视频地址2:

在本次攻击检测的全过程中,攻击者手拿一台三星GalaxyS4手机上,手机上中早已安裝了科学研究工作人员所开发设计的监控软件。这一手机软件能够扫描仪并联接周边的MagicBlue智能灯。联接以后,这一监控软件能够根据手机蓝牙向目标电灯泡推送光编码序列指令(即“on”(1)和“off”(0))。

这时,公司办公室内的平板电脑扫描仪能够检验到智能灯的色度转变,因为每一次转变总是提升或降低百分之五的光抗压强度,并且数据信号的传送時间也仅有25ms,因而人的眼睛是没法发觉这类攻击的。

减轻计划方案

科学研究工作人员表明,尽管我们可以根据断掉扫描仪与內部互联网的连接来预防这类攻击,可是这类解决 *** 在具体自然环境下并不行得通,由于那样会危害到公司职员的一切正常工作中。更好是的解决 *** 应该是在扫描仪与局域 *** 中间设定一个 *** 商系统软件,那样不但能够防止扫描仪立即连接企业的內部互联网当中,并且 *** 商系统软件还可以对扫描仪所推送回来的数据信息开展检验和过虑。

相关文章

个体工商户登记条例(个体工商户条例2017)

营业执照是工商行政管理机关发给工商企业、个体经营者的准许从事某项生产经营活动的凭证。那么关于营业执照的办理流。 个体户与小规模公司的区别在于:1.个体户不需要注册资金,只需要投资金额,不需要提交月度纳...

广州女黑客(女黑客)

共享单车的安全漏洞浮出水面。在昨日举行的2017国际安全极客大赛GeekPwn年中赛上,女程序员演示了不到一分钟攻破共享单车的高危漏洞,直接获取用户的个人资料、免费骑车的过程。 共享单车...

京东超市的文案,吃货根本把持不住!

京东超市的文案洞察,冲破了吃货的固有人设,抓住517嘉光阴的契机,为吃货发声。既晋升了品牌声量,又得到了受众的感情共振,不失为一次走心的吃货营销。 现如今,造节营销层出不穷,电商大促成为常态。刚已往...

别人追剧vs我追剧有什么区别 别人追剧vs我追剧的差别对比

他人刷剧的情况下全是一天一两集的看,而自身刷剧的情况下,碰到非常喜欢的电视连续剧压根就等不上,不追完都睡不着的那类,这就是差别吧。下边我产生:他人刷剧vs我刷剧有什么不同 他人刷剧vs我刷剧的区别比...

全国经济普查出炉如何解读 全国经济普查出炉有哪些新变化

国家统计局、国务院第四次全国经济普查领导小组办公室20日发布第四次全国经济普查公报。普查显示,2018年末,全国共有从事第二产业和第三产业活动的法人单位2178.9万个,比2013年末增加1093.2...

除了工资怎么赚钱?除了拿死工资,还有哪些赚钱的方法?

除了工资的收入以外,还有没有什么其他赚钱的途径呢,实际上这个问题我相信很多小伙伴都去考虑过,甚至很多小伙伴都已经去这样做了,其实工资性的收入它是非常的有限,但是它是非常的稳定的,所以说我们不能够失去自...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!