请花3分钟阅读本协议,访问本站即认同本协议

后渗透系列之下载文件(Windows篇)

访客4年前956

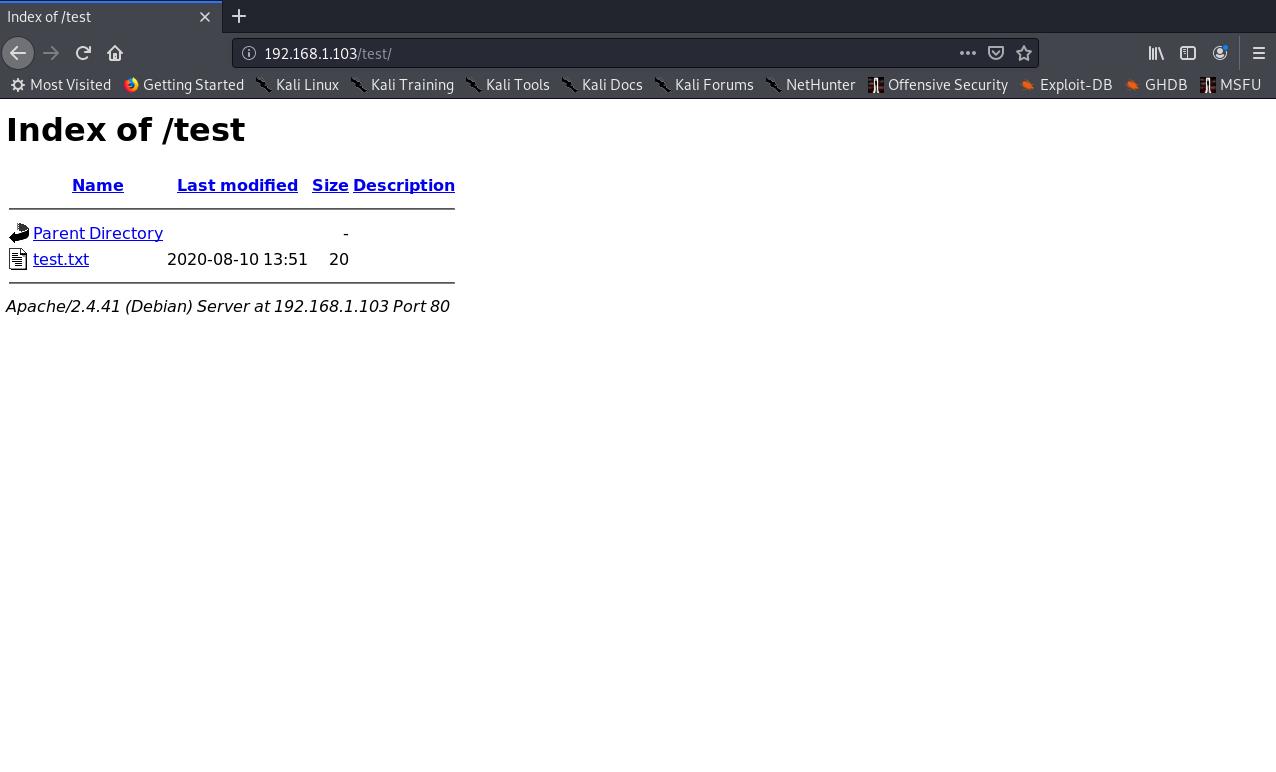

后渗透是指已对目标服务器有shell交互后的操作,通常包含权限维持、提权、内网渗透、一键拿域控。本篇文章主要讲解后渗透准备工作——下载文件的方式,文件可以是木马、工具等等(任意文件皆可),为了方便演示...

黑客信息网:CTF训练之 CountingStars

访客4年前807

今天介绍一道某比赛的真题。首先我们来进行CTF练习,进入实验链接:CoutingStars首先看到题目名称:CoutingStars,数星星,不知道是代表什么,我们直接进入道题目发现页面:??数星星?...

基于OWASP Modsecurity CRS规则的误报率和漏报率调试

访客4年前435

一款成熟的waf产品应该包含全方位的防御手段,一个优秀的waf必然是一个装满利器的工具箱。工具箱里面有:字符解码,强大的解码覆盖能力,双重嵌套解码,智能识别出编码方式再解码;正则匹配加速:可以使用In...

Windows XP系统和Windows Server 2003系统源代码遭泄露

访客4年前511

事件简介北京时间2020年9月25日,有匿名用户在4channel网站上放出了WindowsXP和WindowsServer2003系统源代码被泄露的消息[1],在后续跟帖中出现了资源的下载地址[2]...

如何利用欺骗防御技术应对APT检测

访客4年前893

了解APT攻击:首先了解一下真实的APT攻击以及使用的技术,以海莲花APT组织针对我国和东南亚地区的定向攻击事件为例:相关攻击武器:Denis家族木马、CobaltStrike、CACTUSTORCH...

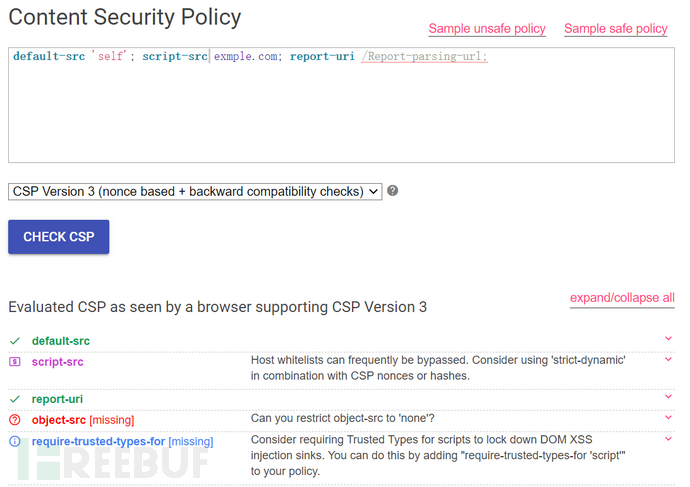

CSP常见配置及绕过姿势

访客4年前1305

近期在SDLC自动化安全扫描阶段,由于调整了扫描策略,扫出了一些跨域资源共享问题,针对这类问题,通过CSP配置能够有效解决,但日常开发过程中,对于CSP的认识相对较少,并且不知道如何进行配置。通过上网...

内网渗透之Responder演练(下)

访客4年前1073

前情提要承接上文,本文主要介绍了以下几点:获取ntlmv1hash并还原出ntlmhashNTLMhash中继攻击入门对抗responder:工具对抗、关闭协议、蜜罐检测的优势获取NTLMv1hash...

DDOS之ACK Flood攻击与防御

访客4年前1020

攻击原理ackflood攻击是TCP连接建立之后,所有传输的TCP报文都是带有ACK标志位的数据包。接收端在收到一个带有ACK标志位的数据包的时候,需要检查该数据包所表示的连接四元组是否存在,如果存在...

Hack the Box——Wafwaf(代码审计) wp

访客4年前817

0x00前言又开始了一天的学习之路,首先打开了我的HacktheBoxWafwaf提示:MyclassmateJasonmadethissmallandsupersecurenotetakingapp...

应急响应之勒索病毒自救指南

访客4年前1151

经常会有一些小伙伴问:中了勒索病毒,该怎么办,可以解密吗?第一次遇到勒索病毒是在早几年的时候,客户因网站访问异常,进而远程协助进行排查。登录服务器,在站点目录下发现所有的脚本文件及附件后缀名被篡改,每...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!