请花3分钟阅读本协议,访问本站即认同本协议

深层汇报讲解 | Bots自动化威胁聚焦点五大情景

访客4年前685

伴随着自动化攻击方式的发展趋势,业务管理系统遭遇的攻击种类也愈来愈多,OWASP最新发布的《AutomatedThreatHandbook》中提及的自动化威胁已做到21种之多。但另外,相对性于传统式安...

科谱|数据脱敏如何选

访客4年前535

私人信息安全性这一话题讨论现如今宛然早已并不是一个新话题讨论,只是一个热话题讨论,其知原因一是我国针对私人信息安全性愈来愈高度重视,陆续颁布了一系列法律法规;次之是大伙儿针对自身私人信息安全性的观念提...

「安华金和」大数据与转变发展趋势中的数据脱敏关键技术

访客4年前1062

要想掌握数据脱敏,最先应当用发展趋势的目光看明发展趋势。2014年至今,数据資源极速提高,产业链销售市场迅猛发展,大数据持续六年被写到政府部门工作总结报告,也是在“十三五”整体规划中被提高为战略。能够...

电脑上机箱噪声大该怎么办

访客4年前993

1、拆卸机箱,清理全部尘土(尤其是华北地区),最好用废弃软笔清理,随着着吸尘机可以较整洁的清除。2、卸掉CPU风扇安全通道固定不动镙丝,当心开启CPU散热片,你能发觉CPU与散热片空隙中的硅酯早就干躁...

根据数据生命周期的数据安全性考虑

访客4年前418

静态数据数据生命周期数据从生成到衰落有其本身独有的生命周期,大家称作“数据生命周期”。1.生成期生成阶段包括Who(由谁生成)、When(生成時间)、Where(生成地址)及其How(怎样生成)。显而...

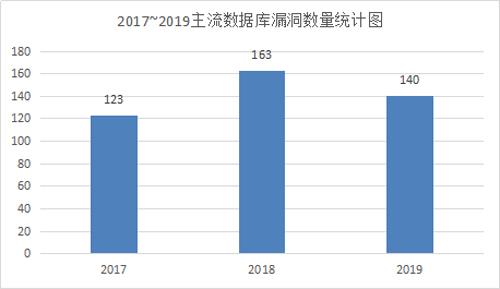

「安华金和」2021数据库漏洞安全性威胁汇报

访客4年前985

安华金和长期性着眼于协助顾客解决网络信息安全行业的威胁。为了更好地提升数据库客户的安全防范意识,迅速掌握全新数据库漏洞利用方位,最新发布《今年数据库漏洞安全性威胁汇报》。该汇报用以迅速追踪及意见反馈数...

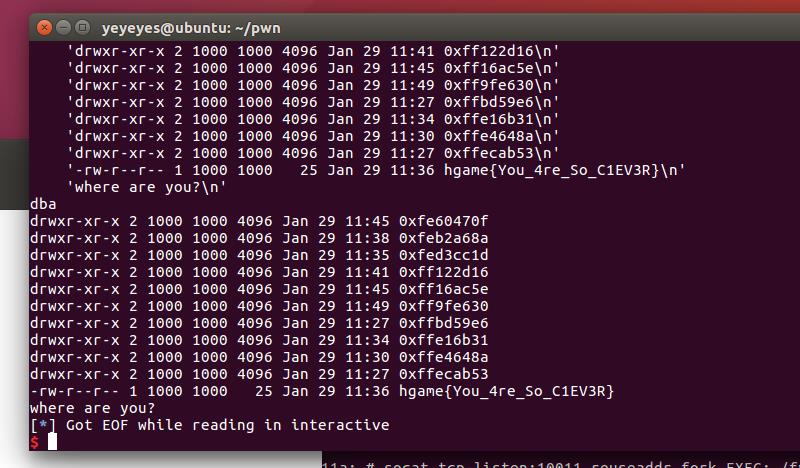

黑客信息网:记一次CTF实战练习(RE/PWN)

访客4年前347

这是Hgame_CTF第二周的题目,一共有四周。相对来说,比第一周难(HgameCTF(week1)-RE,PWN题解析)。这次的有一道逆向考点也挺有意思,得深入了解AES的CBC加密模式才能解题。还...

想到系列产品win8改WIN7详尽实例教程

访客4年前716

一、处理按F12没法从U盘或是光盘启动难题笔记本电脑:V,B,K,E,M系列产品:1.开机F1进到BIOS,挑选【restart】-【OSOptimizedDefaults】如下图:2.按【F9】载入...

黑客信息网:如何利用Miasm分析Shellcode

访客4年前1225

Shellcode是一种非常有趣的软件,因为它们必须在不寻常的限制条件下运行。同时,它们也非常小巧,非常适合用来学习新的工具。老实说,我想学习miasm的念头由来已久(自从几年前在SSTIC安全大会上...

【风险】可绕开防毒软件的Snatch病毒感染来啦!!!

访客4年前1187

概述近日,美创室验室依据勒索病毒威胁情报,发觉了名叫Snatch的勒索手机软件。该勒索手机软件运用Windows的作用来绕开安裝在PC上的防护软件。这款勒索手机软件会使你的PC奔溃,并驱使受感柒机器设...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!