用手机怎么当黑客编码(黑客编码)

本章所讲述的所有黑客技术,均不得用于非法目的。

如果你觉得文章含有侵权部分,可以联系CSDN私聊,我会适当修改。

未经允许,不得转载,如需转载,请CSDN私聊。

每当我们坐在电视机面前,看着电视中,黑客戴着黑色的帽子,手指在键盘上快速的敲击,电脑屏幕上快速的闪过英文字符,我们都会觉得——哇!这个人好厉害!我也好想成为这样子。

黑客通过一系列的手段,破解密码,篡改网页,攻击 *** ,盗取文件,这一系列操作却让人们望而却步。因为:

但是,这篇文章,却可以让你做到!

可能你会想:我现在连电脑都不会用,怎么可能成为黑客?

本文提供详细的说明,你只要照着做就可以了,同时借助下列工具:

百度:用于搜索相关问题

黑客书籍:用于学习更多知识

工具:用于更方便的攻击,本章都会有相关教程

OK,如果你准备好了,请你继续阅读之后的内容。

好的,现在我们开始学习成为白帽子黑客!

首先,你要有一些基础的编程能力。我们使用Python编程语言。

编程语言就像我们说的语言一样,有各式各样的语言,例如Java, C, C++等语言,我们现在学习的是简单但功能强大的语言:Python。

当然,作为黑客,我们至少要学习2门语言,这个之后再说。

和正常软件一样,我们需要下载和安装。

访问网址:

点击Download,下载最新版本:Python3.8.5.

下载到本地了之后,我们就可以安装了。和正常软件一样,根据想到安装,最后,你会在Windows10菜单中发现这个文件夹:

打开IDLE:

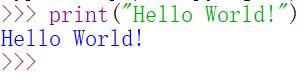

IDLE虽然并不是非常好看,但是其中拥有了编写Python代码的能力,现在,我们输入这个内容:

看看发生了什么:

你让电脑输出了Hello World!

如果你可以成功输出,那么跳过这一小节。

如果你遇到了问题,别着急。实不相瞒,我当年为了写个Hello World,用了一个礼拜,百度都被我用的…………。

常见的问题是:你的符号有没有用英文符号?

记住,所有的内容都需要用英文符号!

刚刚我们在电脑上安装了Python环境,并且让他输出了我们想要让他输出的内容。现在,我们需要搭建一个攻击对象!

我们需要学习的是攻击个人电脑,网站。所以我们需要自己搭建攻击环境。

搭建个人电脑,我们用到虚拟机。

首先我们下载一个镜像文件,我们打开MSDN我告诉你

然后我们看到这里,有一个操作系统,点开,然后我们可以选择我们要搭建的虚拟机的机型,然后复制ed2k链接,通过迅雷下载:

然后我们通过虚拟机软件搭建,可以通过百度学习,最后我们需要创建完成的虚拟机如下:

现在,我已经建立好了一个虚拟机了。并且已经安装好了相应的程序。

当时我安装虚拟机也是花了不少力气,如果你们遇到了问题,可以自己百度一下。

详见之前的文章。

大家都知道,网站一般都要有密码,而且一些重要文件,甚至也会上一些密码,比如一些word,ppt的文案等。密码还用于我们的门锁,一些手机的锁屏等。密码可以保护着我们的隐私安全。

那么,既然密码这么重要,如果被黑客知道了,那么将给用户带来不可挽回的损失!

密码

用于保护我们的隐私,非常重要的内容。

加密

就是通过一些算法来实现内容的加密

解密

就是将加密的内容变回原形

“忘记密码”

网站的功能之一,就是通过一些验证手段来修改密码。

暴力破解

暴力破解就是通过枚举的方式来获得密码

网站常见的密码保存机制,其实就是用户设置完密码之后,将密码写入数据库,然后保存。当用户输入密码之后,他会判断密码和数据库里面对应的密码是否一致,判断之后在进行相应操作。

](https://www.hack56.com/images/kth5jgkk3tc.jpg)

当然,如果不用数据库的话,那么就是每个用户一个array(这种 *** 我以前用过)来存储。

我们刚刚了解了网站存储密码的机制,就是通过数据库来存储。那么黑客只要攻破了数据库,那么所有的用户名和密码黑客就都拿到了。但是数据库的安全不是绝对安全的,所以没人知道那一天数据库就被攻破了。这是,加密存储技术诞生了。

加密技术就是通过加密算法,将内容加密之后再存储,比较的时候在解密,或者将用户输入的内容加密来对比。这样黑客即使黑掉了网站的数据库,密码他也看不到。

base加密的种类很多很多,base64, base32等等等等。那么这种加密方式是比较常见的。

MD5加密是目前网站采用最多的加密算法。MD5加密算法目前可以通过工具来解密。

我们可以使用Python来对数据进行Base64进行加解密。

加密:

最后得到加密结果:

解密:

大家可以看到,一些加密方式,可以通过工具来解密。那么怎么才能安全的加密呢?

多次加密

一个内容,先Base64,再MD5, 再Base32。这样就相对比较安全。

自己的加密方式

当然,自己的加密方式是最安全的,只要不是太简单的就好。可以复杂一点,自己编写函数

在初级篇中,我们讲解了一些密码和编码的基础知识。

在中级篇,我们将学习暴力破解密码,防破解机制和手段等。

在HTML中,有一个标签,这个标签是用于创建一个表单。例如这段代码,就可以实现一个登入界面:

效果图:

用这个表单,可以实现一个登入界面或者注册界面。

我们可以使用一些工具来破解,可以使用John或者Burpsuite等工具来实现。这里不多做介绍。

基于表单的暴力破解,可以通过Python暴力破解。这里写一下大概的思路。

模拟登入,我们需要的模块主要是, 等一些模块

邮箱也是一个道理:

这里以 *** 邮箱为例子。然后我们就是通过request来实现模拟登入,如果显示200,则为成功,如果404则是失败。

关于防止暴力破解的办法有很多,下面来给大家一一介绍一下:

验证码

(I am not robot),是目前比较流行的方式。验证码的种类很多,有让用户输入图片中的内容的,还有向用户的手机发消息的。

验证码的绕过方式就是验证码的失效机制或者条件竞争漏洞,但是对于消息发送的验证码,那么只能通过控制对方手机来实现

token

token就是一段字符串,其实就是一段验证码,但是这个验证码用户看不到,只有两端的token都对上了才能通过。

绕过 *** 不是没有,这就要借助Burpsuite来实现了。

尝试限制

也就是当用户一致输错密码,就禁止用户再次输入密码。这样攻击者攻击的时候,就非常难了。

尝试限制的绕过方式,笔者暂时还不知道,如果有大佬知道可以留个言啊!

我们可以使用流光来破解一台Windows7的密码。

流光是小榕开发的产品,我们可以用它来破解Windows7的密码。

经过扫描之后,结果如下:

用户名

密码

niu52

12321

我们拿到用户名和密码之后,就可以远程植入木马病毒。

我们可以采用telnet或者ftp的方式,但是必须保证目标靶机开放了相关协议或者端口。

然后,我们就可以植入病毒了。

木马程序可以改的威力大一些。

我们,真的适合当黑客吗?

黑客总是神秘无踪,一台笔记本,一顶黑帽子,躲在这个世界的黑暗处,静静的看着世界的千变万化。

黑客成为了虚拟世界最强的王者。

当你读完让你成为白帽子黑客的两篇文章后,相信你对黑客已经有所了解了。那么,我们现在来了解一下反病毒软件。

反病毒软件就是基于黑客的思维,然后根据黑客攻击时候做出的行为,从而防止黑客入侵。

举个例子,黑客在将病毒注入电脑之后,首先就会将病毒写入注册表,对吧?然后还会写入系统服务,内存等,以保证病毒能够存活在用户电脑更久,也更安全。否则,只是一个脚本文件,很容易被发现。

随后,杀毒软件就或再系统服务,内存,注册表中查看一些未知的风险,例如不认识的引用程序。这些位置,被称为***系统关键位置***。

例如360杀毒:

这严格来说属于系统篇,所以在之后的博文中会详细介绍。

病毒查杀就是通过病毒库,然后对病毒进行扫描。这个不解释。

系统关键位置还包括:开机自启动项,内存,注册表,核心服务等。这些位置都是黑客和反病毒软件的博弈地点。

当然,还有端口。

常见的高风险端口有135,445,21等。这些端口都是比较危险的端口。

我们可以运行这个程序:

来打开注册表。

这是我的Windows10虚拟机的注册表,你可以进行查看,然后发现一些高风险的地方。

查看端口的方式就是运行CMD

命令::

查看开放端口

到这里,这篇博客就到这里了。

最后的一块属于系统部分,我们之后会详细讲解。

希望你能够在未来,成为一个真正的白帽子黑客!

*本文原创作者:0d9y,本文属FreeBuf原创奖励计划,未经许可禁止转载

前言:现在的网站架构复杂,大多都有多个应用互相配合,不同应用之间往往需要数据交互,应用之间的编码不统一,编码自身的特性等都很有可能会被利用来绕过或配合一些策略,造成一些重大的漏洞。

什么是编码,为什么要有编码?

众所周知,计算机只能够理解0和1,也就是二进制。可是我们的世界0和1以外,还有太多太多的符号和语言了,这时候,我们通过人为的规定一种0和1的排列组合顺序为某一种符号或者语言,这就是编码。是一种人为的规定的一种映射 *** 。

全文共2720字,预计学习时长7分钟

不久前,我读了诺贝尔物理学奖获得者理查德费曼的自传,他曾与爱因斯坦一起研究 *** 。这本书讲述了一系列的奇闻轶事:费曼曾经为蚂蚁造过电梯,还曾用邦高鼓为芭蕾舞剧伴奏。

其中一章中写到,他花了一年半时间在洛斯阿拉莫斯破解保险箱。当他发现一个他无法破解的保险箱时会猜测密码组合,并能在第二次尝试时正确无误。最后,他遇到了一个保险箱,小诡计不顶用了。于是他请来了专业的锁匠,锁匠在钻锁之前锁匠就破解了密码。

费曼被迷住了,问他是怎么做到的,结果发现锁匠很惊讶:“你是费曼!伟大的保险箱破解者!我还想从你那儿学着怎么撬开保险箱呢。”

费曼很困惑,“但你打开了!你一定知道怎么破解保险箱。”锁匠承认他没有什么特别的能力,“我知道锁具的出厂设定组合是25025或502550,所以我想——谁知道呢,也许那家伙懒得换密码,所以第二次就成功了。”

当我上周读到一篇关于Twitter黑客的文章时,我又想到了这个故事。那个黑客黑了很多知名人士的账户,并发推承诺将所有收到的比特币翻倍。

每当我们读到有关黑客攻击的文章时就会想到计算机程序员,他们通过编写巧妙的代码来访问系统。影视剧中的黑客就像是是巫师,他们穿着卫衣坐在电脑前,轻敲几下按键,然后得意洋洋地宣布“我成功了!”

不过,虽然事实上大多数非法入侵都很巧妙,但相对直接。比起巫师,黑客更像舞台魔术师,他们的 *** 是使用一系列镜子和磁铁,如果知道了他们的做法之后你可能会失望。就像《绿野仙踪》,窗帘后面没有任何奇幻的魔法。

当然,这里面包含了很多好想法。最难的不是执行力,而是一开始就想到这个点子。黑客世界总有一些奇怪的合成词,比如phishing( *** 钓鱼)、 *** ishing(短信诈骗)、Ddosing(洪水攻击),还有一些晦涩难懂的术语,比如SQL注入、XSS脚本和远程代码执行。但复杂的技术开发实际上相当罕见。如果有人留下了默认的管理员密码,为什么还要费心去做这些工作呢?

目前为止最常见的黑客攻击是“ *** 钓鱼”。他们想要获取某人的Twitter密码,于是 *** 了一个Twitter登录页面,看上去和真实的完全一样,并将其放在自己的网站上。然后引诱用户去访问那个网站,可能是通过向他们发送一封假装来自Twitter的电子邮件,并附上他们伪造登录页面的链接。

当用户输入用户名和密码时,假页面会保存它们,这样黑客就可以知道密码是什么了。就是这样。黑客不需要任何高级编码就可以进入Twitter,他们只需输入密码就行。

更糟糕的是,既然你能访问某人的亚马逊账户,你就可以看到他们实际信用卡号的最后四位数字,根据《连线》杂志的说法,“访问某人苹果ID所需的全部信息”,除了他们的姓名和地址之外,就是“信用卡的最后四位数字”。通过访问一个服务器,拿到了另一个服务器的密匙,且两个服务器并不相关。

Twitter攻击的全部细节仍有待披露,但据我们目前所知,幕后黑手柯克获得了Twitter内部管理面板的权限,并任意更改了电子邮件和密码。

但是他是怎么拿到Twitter管理面板的权限的呢?据《 *** 》报道,他“找到了一条进入Twitter内部Slack信息通道的途径,能看到发布在那里的信息,以及可以访问公司的服务器。”

这是一种高科技版本的入侵,看到安全密码写在白板上。就像上面亚马逊和苹果的黑客攻击一样,访问一个服务器就可以访问另一个安全性更高的服务器,我们称之为“升级入侵”。

为了访问奥巴马的Twitter帐户,攻击者从Twitter的Slack帐户开始。奇怪的是,一家无关的公司意外地、不知不觉地掌握了这些密匙。

我们还不知道柯克是如何进入Twitter的Slack账户的。但我们知道过去人们是如何进入Slack账户的:搜索GitHub。在编写软件时,开发人员有时会与其他产品集成。为此,他们要使用一个API密钥,它本质上是一个特殊的计算机密码,允许开发人员编写的代码与其他服务(比如Slack)一起工作。

有时,开发人员会意外地将这些密钥保存到他们的公共源代码存储库中。如果有人知道他们在找什么,那么他们就可以在GitHub中搜索并在那里找到密钥。即使现在,GitHub中也有成千上万可见的密匙。

这或许不是柯克访问Twitter Slack的方式,还有很多其他的 *** ,也许他钓鱼了一个Twitter员工。Twitter在一份声明中说,他们发现了“一场有组织的社会工程攻击,目标是我们的一些员工”。他们在博客上补充道,“攻击者成功地操纵了一小部分员工,并利用了他们的资信。”

还有其他一些巧妙的黑客攻击,比如这个利用服务台发送了电子邮件。但事情可能没有这么复杂,有人认为他“只是贿赂了一名推特员工”,让他们可以访问Slack。

我的朋友在一家大公司从事信息安全工作,他给我讲了一个故事,有一次黑客猜中了一位知名员工的密码,是密码1。黑客行为被发现后,安全团队就将该账户上锁,并联系此人更改密码。但下周他的账户又被黑客入侵了。

“他们这次是怎么破解的?”我问,他把密码改成了密码2。

尽管我们拥有各种聪明的安全措施——庞大复杂的保险箱、软件库和漏洞检查,但每个系统中最薄弱的部分仍然是人类自己。

留言点赞关注

我们一起分享AI学习与发展的干货

如转载,请后台留言,遵守转载规范

相关文章

成都录找苹果手机黑客,蓝色黑客联盟网站

一、成都录苹果手机怎么找黑客 1、黑客接单脚本儿童指出,完全没有或只有少量的可怕的技能,只需遵循指令或操作一些可怕的程序来解决目标。成都录苹果手机安卓技术如果你想开始,你可以去黑客论坛。如何用方法来侵...

游戏辅助代理平台(游戏辅助代理加盟)

本文目录一览: 1、王者荣耀有什么好的代打平台吗 2、代练平台哪个好点? 3、游戏代理平台有哪些? 王者荣耀有什么好的代打平台吗 1、代练通代练通app是一款游戏代练应用,代练通app为用户...

Multisim绘制BZV55,C11二极管,Multisim教程

Multisim怎样绘图BZV55-C11二极管?下边是我详细介绍Multisim绘图BZV55-C11二极管的操作流程,有必须的小伙伴们一起来下面瞧瞧吧,期待能够协助到大伙儿! Mult...

KindEditor

KindEditor使用JavaScript编写,可以无缝的于Java、.NET、PHP、ASP等程序接合。 主要用于让用户在网站上获得所见即所得编辑效果,兼容IE、Firefox、Chrome、S...

眼眶疼是怎么回事,眼睛疼的原因分析!

眼睛是心灵的窗户,在日常的生活中我们应该如何去保护它?怎样缓解眼睛疲劳?眼眶疼有时怎么回事呢? 眼眶疼是怎么回事 1、角结膜病变 角结膜被称为黑眼珠的部分,球结膜则是眼白的表面。 我们会因...

黑客教你查询某人信息(输入手机号查身份证号

相信现在有很多的朋友们对于房子按建筑面积买吗都想要了解吧,那么今天小编就来给大家针对房子按建筑面积买吗进行一个介绍吧,希望小编介绍的内容能够为大家起到帮助哦 中国基本都是按建筑面积算的,建筑面积就是套...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!