手动打造Snort+barnyard2+BASE可视化告警平台

关键词

Snort:轻量级的开源IDS系统。

Acid(Analysis Console for Intrusion Databases) 入侵数据库分析控制台,它是一个基于PHP的分析引擎,可以搜索和处理snort具所生成的安全事件数据库。

BASE(Basic Analysis and Security Engine)直译为基本安全分析引擎,它用来查看Snort IDS告警的Web应用程序,是Acid的升级版。

Barnyard2 用来将Snort发出的告警事件存入数据库。

背景

大家在安装基于Snort 系统, 感觉很难,总是出错,其实安装Snort并不难,难的是准备工作做得不充分,如配置不当,当设置Snort的可视化报警时会遇到各种问题,例如:

为什么Snort编译总报错?

为什么启动Snort后会立刻退出?

为什么新添加的snort规则,不能展现在BASE控制台?

Snort不报警怎么办?

MySQL数据库里无法存储Snort报警怎么办?

浏览器打开ACID,里面一片空白怎么办?

看着别人安装成功了,我却怎么也装不上?真是折磨人呐!下面我们看看应对这些问题的 *** 。

一、准备工作

手动编译安装Snort时所需的准备工作如下所示。

步骤 1.准备软件环境。在安装前,必须在交换机上设置SPAN。中高端Cisco交换机都有SPAN功能。SPAN须为一个专用端口。以下是在虚拟机环境下的实验,须把网卡设置为混杂模式。

步骤2.安装最新版VMware Workstations虚拟机,并准备远程连接 工具。

步骤3.到异步社区的本书页面中统一获取安装资源。

步骤4.使用镜像CentOS-6.8-x86_64-mini在虚拟机中安装操作系统。

步骤5.重启系统后设置系统IP、网关及DNS,更新系统。

默认安装时, *** IP是自动获取的,需要改成静态IP地址。

#ifconfig -a?//查看网卡配置信息

#vi /etc/sysconfig/network-scripts/ifcfg-eth0?//编辑网卡配置文件

DEVICE="eth0"

BOOTPROTO="dhcp"

HWADDR="00:0C:29:BA:53:4E"

IPV6INIT="yes"

NM_CONTROLLED="yes"? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ?

ONBOOT="yes"

TYPE="Ethernet"

UUID="685d0725-02ab-41b9-b9bf-6a52fc68c0f8"

修改为静态IP地址的 *** 是将BOOTPROTO="dhcp"中的"dhcp"改为"static",然后增加以下内容(根据内网环境配置IP):

IPADDR=192.168.x.y

NETMASK=255.255.255.0

GATEWAY=192.168.x.z

DNS1=192.168.x.z

DNS2=8.8.8.8 //DNS地址可以多个,要根据当地 *** 供应商进行添加

最后保存退出,重启 *** 服务。

更新系统

#yum -y update? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? //更新系统,时间较长

步骤6.复制软件到指定目录。

将libdnet-1.12.tgz、daq-2.0.4.tar.gz、snort-2.9.7.0.tar.gz、snortrules-snapshot-2970.tar.gz这4个文件复制到CentOS 6.8系统/usr/local/src/目录下。

经过以上6个步骤之后,Snort安装的准备工作完成。另外,Snort安装配置路线图参见《开源安全运维平台OSSIM疑难解析:提高篇》一书中附录中的图1、图2。 *** 安装包名称及用途参见附录中的表1、表2、表3,这三张表以及按照路线图可以让初学者清晰的完成本文所介绍的各项试验。

二、编译并安装Snort

准备工作完成之后,接着开始正式安装Snort。编译安装Snort需要如下10个步骤。

步骤1.安装基本环境和依赖包。

#yum install -y gcc gcc-c++ flex bison zlib-devel zlib-static libxml2 libpcap pcre-devel pcre-static libpcap-devel.x8664 tcpdump git libtool curl man make

注意,如果没有安装pcre,在预编译时就会出现以下问题,比如我们执行https://www.freebuf.com/articles/network/configure时,报错提示如下:

步骤2.解压libdnet、DAQ及Snort安装包。

在服务器的安装配置过程中,大家很可能会到官网下载最新版本的源码包,但是那样就会遇到各种依赖包缺失的问题,导致无法安装成功。因为有些软件(比如Snort)要在DAQ(Data AcQuisition,数据采集器)library安装好之后才能继续安装,而只有先libdnet安装完成,才能继续安装DAQ,否则会报错找不到依赖文件,具体操作如下:

#cd /usr/local/src

#tar -zxvf libdnet-1.12.tgz

#tar -zxvf daq-2.0.4.tar.gz

#tar -zxvf snort-2.9.7.0.tar.gz

下面必须依次安装libdnet、DAQ和Snort这3个包。

● 安装libdnet-1.12.tgz。

#cd /usr/local/src/libdnet-1.12/

#https://www.freebuf.com/articles/network/configure

#make && make install

● 安装DAQ。

#cd daq-2.0.4

#https://www.freebuf.com/articles/network/configure

Build AFPacket DAQ module.. : yes

Build Dump DAQ module...... : yes

Build IPFW DAQ module...... : yes

Build IPQ DAQ module....... : no

Build NFQ DAQ module....... : no

Build PCAP DAQ module...... : yes

Build netmap DAQ module...... : no

编译环境检查完成之后,我们可以看到AFPacket DAQ module,Dump DAQ module,IPFW DAQ module,PCAP DAQ module的状态都是“yes”只有这样才能继续编译软件包。

#make && make install?//编译、安装

● 安装Snort 2.9(安装Snort前一定要正确安装libdnet和DAQ以及zlib)。

#cd /usr/local/src/snort-2.9.7.0

#https://www.freebuf.com/articles/network/configure --enable-sourcefire

#make && make install

编译过程中没有报错信息即可进行安装。

步骤3.添加用户和组。

创建用户和组,并设置权限。在root身份下解包的文件权限都与root有关,所以要修改成Snort用户的属主和相关权限。

#groupadd -g 40000 snort?//新添加一个Snort组

#useradd snort -u 40000 -d /var/log/snort -s / *** in/nologin -c SNORT_IDS -g snort

//将Snort用户加入Snort组,新建目录/var/log/snort,并且不允许登录系统

步骤4.配置Snort。

● 新建目录/etc/snort/。

#mkdir /etc/snort/

● 将snortrules-snapshot-2970.tar.gz解压到/etc/snort/目录下。

#cd /etc/snort

# tar –zxvf /usr/local/src/snortrules-snapshot-2970.tar.gz –C .? ? ?(此步骤很关键,解压到当前目录)

完成此命令之后会在/etc/snort/目录下生成etc 、preproc_rules 、rules、so_rules共4个目录。

#cp /etc/snort/etc/sid-msg.map /etc/snort

● 将下载的Snort压缩包(snort-2.9.7.0.tar.gz),解压缩后复制到/etc/snort/目录下。

#cd /etc/snort/

#cp /usr/local/src/snort-2.9.7.0/etc/* .

● 设置目录/etc/snort及其下所有文件的属主和属组。

#chown -R snort:snort *

● 新建黑白名单规则文件。

#touch /etc/snort/rules/white_list.rules /etc/snort/rules/black_list.rules

在/etc/snort/rules下新建white_list.rules和black_list.rules两个文件。

● 编辑配置文件snort.conf,修改以下几行的内容。

#vi /etc/snort/snort.conf

官方的snort.conf配置文件注解中包含9个步骤,我们先看一看,然后动手操作。

为了加深大家对这个文件的理解,下面我们会对几个重要概念和主要步骤进行讲解。

●?配置Snort.conf中的变量

在snort.conf配置文件中有很多变量和选择,这些变量作用于rules目录下的所有规则。作为初学者需要掌握最重要的两个分别是:

$HOME_NET:你想监控的 *** (用CIDR格式表示)。

$EXTERNAL_NET:连接外部,不受信任的 *** 。

这两个变量的默认值都是“any”,简单理解就是“默认监控一切”。但是我们需要进行适当修改,下面我们来设置 *** 变量,首将第45行的ipvar HOME_NET any改为ipvar HOME_NET 192.168.x.x网段,并写成CIDR格式。也可以添加多个网段,本实验中监控网段为192.168.11.0/24,来看下面的例子。

ipvar HOME_NET [192.168.11.0/24] //如果不加限制,网段地址也可以改为"any"

将48行ipvar EXTERNAL_NET any?改为ipvar EXTERNAL_NET $HOME_NET

如果当前网段还有DNS、 *** TP、HTTP、SQLServer、SSH服务,我们推荐用如下 *** 定义变量。

ipvar DNS_SERVERS $HOME_NET

ipvar *** TP_SERVERS $HOME_NET

ipvar HTTP_SERVERS $HOME_NET

ipvar SQL_SERVERS $HOME_NET

ipvar SNMP_SERVERS $HOME_NET

ipvar SSH_SERVERS $HOME_NET

...

注意: 对于修改$HOME_NET、$EXTERNAL_NET变量为非必须项,对于初学者而言,不修改沿用原默认值any也可以。

但下面的相对规则路径就必须改成绝对路径了,否则启动snort时会报错。

第104行 var RULE_PATH https://www.freebuf.com/articles/ruls?改为var RULE_PATH /etc/snort/rules

第105行 var SO_RULE_PATH https://www.freebuf.com/articles/so_rules?改为var SO_RULE_PATH /etc/snort/so_rules

第106行 var PREPROC_RULE_PATH https://www.freebuf.com/articles/preproc_rules?改为var PREPROC_RULE_PATH/etc/snort/ preproc_rules

第113行 var WHITE_LIST_PATH https://www.freebuf.com/articles/rules?改为var WHITE_LIST_PATH /etc/snort/rules

第114行 var BLACK_LIST_PATH https://www.freebuf.com/articles/rules?改为var BLACK_LIST_PATH /etc/snort/rules

● 设置日志保存路径。

第186行 config logdir:/var/log/snort/

● 配置输出插件。

Snort可通过数据库插件(spo_database.c和spo_database.h)将预处理器输出的日志写入数据库,但下面的配置一方面将报警写入alert文件,另一方面将预处理器输出的日志写入到unified2格式的二进制文件中,以供Barnyard2读取使用。

将第521行修改成如下内容:

output unified2:filename snort.log,limit 128

以上几处修改完成后,保存退出,对snort.conf配置文件的修改告一段落,接着进行下一步操作。

步骤5.新建目录snort_dynamicrules并设置属主和属组权限。

#mkdir -p /usr/local/lib/snort_dynamicrules

#chown -R snort:snort /usr/local/lib/snort_dynamicrules

#chmod -R 755 /usr/local/lib/snort_dynamicrules

步骤6.在/usr/ *** in/目录下新建名为Snort的软链接文件。

#cd /usr/ *** in

#ln -s /usr/local/bin/snort snort

步骤7.添加测试规则。

我们在安装Snort时已经复制了很多规则文件,但这些文件内的规则默认都被注销了,先不要管这些注销的规则,下面我们来写一条规则。

#vi /etc/snort/rules/local.rules

加入如下内容:

alert icmp any any -> $HOME_NET any (msg:"ICMP Packet Detected";sid:1000003;rev:1;)

保存退出,我们就完成了之一条检测规则的编写。

步骤8.测试Snort。

#snort -T -i eth0 -u snort -g snort -c /etc/snort/snort.conf

注意:这里的参数“-T”表示测试完成之后即退出snort程序。

如果配置正确,则系统启动后显示如下内容。

pcap DAQ configured to passive.

Acquiring network traffic from "eth0".

Set gid to 113

Set uid to 109

--==Initialization Complete==--

,,_ -> Snort! <-

o" )~ Version 2.9.3.1 IPv6 GRE (Build 40)

'''' By Martin Roesch & The Snort Team:?http://www.snort.org/snort/snort-team

Copyright (C) 1998-2012 Sourcefire, Inc., et al.

Using libpcap version 1.1.1

Using PCRE version: 8.02 2010-03-19

Using ZLIB version: 1.2.3.4

Rules Engine: SF_SNORT_DETECTION_ENGINE Version 1.16 <Build 18>

Preprocessor Object: SF_GTP (IPV6) Version 1.1 <Build 1>

Preprocessor Object: SF_SIP (IPV6) Version 1.1 <Build 1>

Preprocessor Object: SF_ *** TP (IPV6) Version 1.1 <Build 9>

Preprocessor Object: SF_IMAP (IPV6) Version 1.0 <Build 1>

Preprocessor Object: SF_DNS (IPV6) Version 1.1 <Build 4>

Preprocessor Object: SF_REPUTATION (IPV6) Version 1.1 <Build 1>

Preprocessor Object: SF_DCERPC2 (IPV6) Version 1.0 <Build 3>

Preprocessor Object: SF_MODBUS (IPV6) Version 1.1 <Build 1>

Preprocessor Object: SF_SSH (IPV6) Version 1.1 <Build 3>

Preprocessor Object: SF_SDF (IPV6) Version 1.1 <Build 1>

Preprocessor Object: SF_POP (IPV6) Version 1.0 <Build 1>

Preprocessor Object: SF_SSLPP (IPV6) Version 1.1 <Build 4>

Preprocessor Object: SF_FTPTELNET (IPV6) Version 1.2 <Build 13>

Preprocessor Object: SF_DNP3 (IPV6) Version 1.1 <Build 1>

Snort successfully validated the configuration!

... ...

按下Ctrl+C组合键可以退出当前程序。

Snort exiting

如出现“Snort successfully validated the configuration!”的提示,则表示安装配置成功,如果结果不一致,请返回第1步重新检查。初次学习本课程必须稳扎稳打,步步为营。

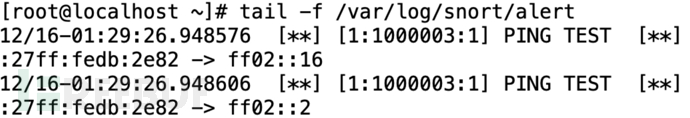

步骤9.用ping命令测试。

用ping命令进行测试的目的是为了让snort产生报警。ping命令使用ICMP协议,在IDS中使用libpcap函数所捕获的也是ICMP数据包。下面在Snort主机上操作:

#snort -i eth0 -c /etc/snort/snort.conf -A fast

注:以上命令中-A fast的含义如下。

-A fast含义:该参数报警信息包括以下内容:

timestamp时间戳

报警消息

源/目的IP地址

端口

输入上面的命令之后,报警记录在/var/log/snort/alert和/var/log/snort/snort.log.timestamp(这是一个存储数据包的二进制文件,用tail命令无法读取)中。用下面的命令直观查看alert报警。

#cd /var/log/snort/

#tail -f /var/log/snort/alert?//查看报警

实例:

如果大家实验时得出的结果不和上图显示的类似,或者出现错误提示,那么请返回第1步。

/var/log/snort/alert是文本文件,我们可以用任何编辑器来查看。

alert文件收到报警,代表这一步实验成功,如果收不到报警,请大家返回到之一步重新检查。实验步骤环环相扣,每个关键节点必须成功,下面要将这些报警存储到数据库。

注意:在上面介绍的第6、7步骤中如果没有设置正确的路径,那么在启动Snort时,就会出现找不到动态规则的文件,发生致命错误导致程序异常退出。

加深理解:我们说理解/etc/snort/sid-msg.map这个文件的意义非常重要,实体signature表示的是报警信息列表规范化,即将报警事件信息按规则编号(sig_id)、规则描述(sig_name)、规则分类编号(sig_class_id)规则优先级(sig_priority)规则版本号(sig_rev),规则在snort中的内部编号(sig_sid;sig-gid)进行规范化存储。

其中的sig_class_id和sig_prority的具体内容包含在classification.config文件中;而sid_sid和sid_gid将文件/etc/snort/gen-msg.map中的一个消息和该snort规则建立一个映射关系。

对classification的解释:

文件Classification.config来自于snortrules-snapshot-2970.tar.gz压缩包。

此处单词classification本意是问题分类,在snort官网下载的安装包内有使用手册,其中有详细的classification分类表。

用在这里表示记录入侵签名的分类,各入侵签名所属的分类在编写对应的Snort规则时通过制定classification属性值来指定。

clasification.config这个配置文件,同时被/etc/snort/snort.conf和/etc/snort/barnyard2.conf这两个关键配置文件所引用。

稍后我们在进行BASE调试实验过程中还会发现classification的身影,如下图中红色箭头所指示位置。

另外,做为基础用户我们需要了解 snort将1~1000000做为自己的保留的内部编号,而将大于1000000 编号供使用者自己使用。这是一种习惯,而非强制,所以我们自己编写规则时,需要在sid-msg.map添加自己的规则编号和消息。其中sig_reference、sig_class是对他其中sig_id和sig_class_id属性的扩展描述。

三、将Snort报警存入MySQL数据库

将Snort报警存入MySQL数据库需要如下几个步骤。

步骤1.安装MySQL数据库及PHP扩展。

#yum install -y mysql-server mysql-devel php-mysql php-pear php-gd libtool php-imap php-ldap php-odbc php-xml php-pecl-apc

#chkconfig --level 235 mysqld on//将MySQL服务设置为在运行级别为2、3、5时都是开启状态

#/etc/init.d/mysqld start

步骤2.为数据库管理员root赋予密码(为调试方便暂设定纯数字密码123456)。

#/usr/bin/mysqladmin -u root password '123456'

注意,root用户登录phpMyAdmin时,同样使用这个密码。

步骤3.创建Snort数据库并设定读取权限。

#mysql -u root -p//连接MySQL

输入步骤2中设置的密码“123456”。

mysql>CREATE DATABASE snort;//新建数据库

mysql>USE snort;

mysql>CREATE USER 'snort'@'localhost' IDENTIFIED BY '123456';

在以上命令中,“123456”是MySQL中用户Snort的密码。

接着创建名为snort、密码为“123456”的数据库用户,并赋予名为“snort”的数据库权限

在进行下面的操作之前,先将barnyard2-1.9.tar.gz解压到/usr/local/src/

下面授权用户snort对数据库的操作权限

mysql>GRANT CREATE,SELECT,UPDATE,INSERT,DELETE ON snort.* TO snort@localhost IDENTIFIED BY '123456';

mysql>SET PASSWORD FOR 'snort'@'localhost'=PASSWORD('123456');//为用户snort设置访问密码

mysql>SOURCE /usr/local/src/barnyard2-1.9/schemas/create_mysql;?//通过引入文件create_mysql来创建数据库结构,该命令不可重复输入,在后面的安装BASE步骤中还会在snort库中写入多个表。

该命令执行成功之后大家会看到下列提示信息:

Query OK, 0 rows affected (0.01 sec)

Query OK, 1 row affected (0.00 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 0 rows affected (0.01 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 0 rows affected (0.01 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 1 row affected (0.00 sec)

Query OK, 1 row affected (0.00 sec)

Query OK, 1 row affected (0.00 sec)

Query OK, 0 rows affected (0.00 sec)

Query OK, 1 row affected (0.00 sec)

Query OK, 1 row affected (0.00 sec)

执行完create_mysql脚本后,用户可以通过在mysql提示符下,运行下面的SQL语句来验证配置的正确性。

mysql> SHOW TABLES;

+------------------+

| Tables_in_snort |

+------------------+

| data |

| detail |

| encoding |

| event |

| icmphdr |

| iphdr |

| opt |

| reference |

| reference_system |

| schema |

| sensor |

| sig_class |

| sig_reference |

| signature |

| tcphdr |

| udphdr |

+------------------+

16 rows in set (0.00 sec)

见到以上表的内容后,确认操作成功,我们可以继续。

mysql>FLUSH PRIVILEGES;?//刷新数据库权限

mysql>exit

注意:在导入barnyard2-1.9中的mysql数据库表时所在路径使用绝对路径,下面即将进入最容易出错的环节。

步骤4.安装和配置Barnyard2。

Barnyard2的作用是读取Snort产生的二进制事件文件(/var/log/snort/snort.log.XXXXXXXXXX)并存储到MySQL中。Snort的配置文件自身含有插件,它允许将Snort报警记录到MySQL中,但这样一来,系统数据会激增。当IDS系统检测到入侵行为时,它会用INSERT语句向数据库中写入数据,导致更新非常慢。所以如果直接将Snort输出到数据库,在数据量增大时这种方案的效率并不高,故使用外部 *** 将报警输出到Barnyard2。

●源码包安装。

我们再次进入barnyard2-1.9/目录

#cd /usr/local/src/barnyard2-1.9/

#https://www.freebuf.com/articles/network/configure --with-mysql --with-mysql-libraries=/usr/lib64/mysql?//此处配置参数很重要,切勿出错

#make

如果在编译环节报错,需要根据提示查找错误原因。

#make install

● 配置Barnyard2。

当Barnyard2正确安装完成之后,我们在/var/log/中创建目录Barnyard2和文件barnyard2.waldo。

#mkdir /var/log/barnyard2

#touch /var/log/snort/barnyard2.waldo

● 设置文件barnyard2.waldo的属主和属组。

#chown snort:snort /var/log/snort/barnyard2.waldo

● 复制Barnyard2的配置文件。

与Snort配置类似,Barnyard的初始化配置也是通过复制已有的.conf配置文件来完成。因此先将Barnyard2的配置模板文件复制到/etc/snort目录下。

#cp /usr/local/src/barnyard2-1.9/etc/barnyard2.conf /etc/snort

● 修改配置文件barnyard2.conf。

#vi /etc/snort/barnyard2.conf

找到对应行并将其修改成如下内容:

第44行 config logdir:/var/log/barnyard2 //注意该目录属主和属组权限为snort.snort,如设置错误会导致实验失败。

第56行 config hostname: localhost

第57行 config interface: eth0

第131行 config waldo_file:/var/log/snort/barnyard2.waldo

下面这条语句用来设置数据库访问权限,其中定义了用户名为snort,密码为123456,数据库名称为snort,主机名为localhost。

第318行 output database: log,mysql,user=snort password=123456 dbname=snort host=localhost

编辑完成后保存退出。至此对barnyard2.conf文件的修改到此结束。

● 修改目录的属主和属组。

#chown snort:snort /var/log/barnyard2

● 启动Snort和Barnyard2进行联合测试

#snort -q -u snort -g snort -c /etc/snort/snort.conf -i eth0 –D

执行完这条命令之后,不会看到大量输出,只会出现以下三行提示信息:

Spawning daemon child...

My daemon child 12903 lives...

Daemon parent exiting (0)

Snort程序安静的在后台运行(“-D”参数表示以后台进程运行)。

● 测试Barnyard2。

下面执行的这条命令用于测试Barnyard2程序是否能正常执行。

#barnyard2 -c /etc/snort/barnyard2.conf -d /var/log/snort/ -f snort.log -w /var/log/snort/barnyard2.waldo -g snort -u snort -T

该命令产生输出信息如下:

Running in Test mode

Initializing Input Plugins!

Initializing Output Plugins!

Parsing config file "/etc/snort/barnyard2.conf"

database: compiled support for (mysql)

database: configured to use mysql

database: schema version=107

database: host=localhost

database: user=snort

database: database name=snort

database: sensor name=localhost:NULL

database: sensor id=1

database: sensor cid=1

database: data encoding=hex

database: detail level=full

database: ignore_bpf=no

database: using the "log" facility

__-> Barnyard2 <-

/ ,,_ \ Version 2.1.9 (Build 263)

|o" )~| By the SecurixLive.com Team:?http://www.securixlive.com/about.php

'''' + (C) Copyright 2008-2010 SecurixLive.

Barnyard2 successfully loaded configuration file!

Snort exiting

database: Closing connection to database "snort"

如果大家的机器也出现上述信息,说明程序可以正常运行,此时我们才能继续下面的操作。

同样ping主机,开始正式启动barnyard2程序,继续执行以下命令。

#barnyard2 -c /etc/snort/barnyard2.conf -d /var/log/snort/ -f snort.log –w /var/log/snort/barnyard2.waldo

命令参数的解释如下所示。

● -c:该选项指定Barnyard配置文件的路径。该参数为必选项。

● -d:指定Unified格式文件的路径,这里指定为/var/log/snort/,所有Unified文件必须放在该目录下。该参数为必选项。

● -f:该选项指定Barnyard以连续方式运行时的Unified文件名。Snort在每次生成的Snort Unified文件后面都加了一个UNIX时间戳,去掉时间戳后缀就是文件名。

根据上面命令执行结果会在/var/log/snort/目录下生成如下报警文件:

大家可以看到报警文件格式都是snort.log.时间戳。而为什么格式必须是snort.log.XXXXXXX呢?我们在配置snort.conf的第5步曾经配置过一行语句:

output unified2:filename snort.log,limit 128

这里定义了输出报警文件的格式,假如你想把snort.log.XXXXX,改成unified2.alert.XXXXX,请按照下面语句修改:

output unified2:filename unified2.alert,limit 128

与此同时 -f参数后面就要跟 unified2.alert,而不是snort.log啦,这里要注意一一对应的关系。

● -w:该选项打开检验功能,告诉Barnyard检验文件名(也称为waldo文件)。该文件用于记录文件中最近处理的报警。如果不使用waldo文件,则Barnyard必须完整地载入一个日志文件,该参数的作用是将报警信息传送至入侵检测数据库。

如果在以上显示中发现最后一行出现“Waiting for new spool file”,则表示上面的操作成功。在/var/log/snort目录下有一些snort.log+times_stamp的二进制文件,这些文件由Snort输出插件所生成。

步骤5.使用下述命令查询报警信息是否存入数据库。

#mysql -u snort -p -D snort -e "SELECT COUNT(*) FROM event"

Enter password:

实际操作效果如下所示。

如果在count(*)下方没有数字,则表示报警信息没有存入数据库,那么需要从头检查配置过程。

下面的命令非常重要,再次强调Barnyard2完整启动命令:

[root@localhost ~]#?barnyard2 -c /etc/snort/barnyard2.conf -d /var/log/snort/ -f snort.log -w /var/log/snort/barnyard2.waldo -g snort -u snort

注意:程序在启动过程中会弹出很多信息,当出现“Waiting for new spool file”字样表示该命令启动成功,如没有,则从该环节的步骤1开始检查。

四 、访问权限设置

如果在一个简单的模拟环境下实验,该步骤可忽略。

假设场景,我只希望某一个IP能访问Snort服务器上的22、80端口,我们在Snort主机上做如下设置。

禁止所有的IP访问Snort服务器的22、80端口。

iptables -I INPUT -p tcp --dport 80 -j DROP

iptables -I INPUT -p tcp --dport 22 -j DROP

允许IP地址为192.168.11.2,访问Snort服务器的80、22端口。

#iptables -I INPUT -s 192.168.11.2 -ptcp --dport 80 -j ACCEPT

#iptables -I INPUT -s 192.168.11.2 -ptcp --dport 22 -j ACCEPT

保存iptables规则

#service iptables save

重启防火墙

#service iptables restart

五、搭建BASE的可视化入侵检测系统

如果以上3部分中所有环节均正常,说明已经安装了Snort系统并将报警信息存入数据库。接下来开始安装BASE(Basic Analysis and Security Engine,基于ACID构建)的步骤,Barnyard将MySQL中的Snort报警信息通过Web展示的具体原理如图1所示。

要将存储在数据库中的日志展现在Web端,需要安装BASE(入侵检测事件展示的前端程序),这里用到的版本是base-1.4.5.tar.gz。既然用到了Web服务,那么首先需要安装好LAMP环境,然后再安装BASE包。此处服务器IP地址为192.168.1.120。具体安装步骤如下。

步骤1.安装httpd、mysql-server、mysql-devel、php、php-mysql。

命令如下所示。

#yum install –y httpd mysql-server php php-mysql mysql-devel php-gd

步骤2.安装PHP插件(mcrypt、libmcrypt、libmcrypt-devel),命令如下所示。

#yum install –y mcrypt libmcrypt libmcrypt-devel php-pear

更新插件的时间比较长,操作如下所示。

#pear upgrade PEAR

步骤3.继续执行下列命令。

#pear channel-update pear.php.net

安装 Image_Graph-alpha、Image_Canvas-alpha、Image_Color、Numbers_Roman 这 4个包。

操作如下所示。

#pear channel-update pear.php.net

#pear install Image_Graph-alpha Image_Canvas-alpha Image_Color Numbers_Roman

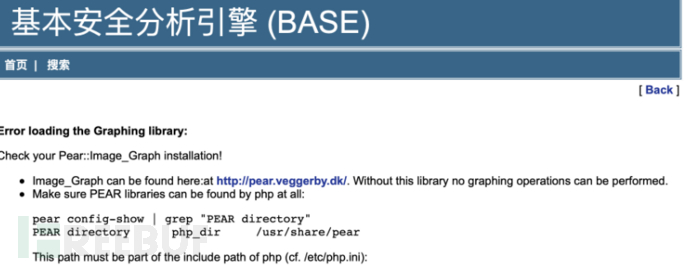

Tips:Image_graph前身是GraPHPit,它是用于图表操作的包,也是一个开源项目,后来被整合到了Pear之中,被命名为Image_Graph(-alpha是他的版本号),所以它是通过pear命令来完成安装。

如没有正确安装pear之中的这几个软件包,在后面使用BASE控制台的环节中会出现报错画面如下:

查看已安装包 *** 如下:

[root@localhost barnyard2-1.9]# pear list

步骤4.安装ADOdb包。

虽然PHP是建构Web系统强有力的工具,但是PHP存取数据库的功能并未标准化,MySQL使用了另一种不同且不兼容的应用程序接口。此时需要使用ADOdb作为中介进行转换。ADOdb的更大优点是不管后端数据库如何,存取数据库的方式都是一致的。目前ADOdb的最新版本是5.20,它支持的数据库种类较多,例如MySQL、PostgreSQL、Oracle等。下面开始安装ADOdb,首先将adodb519.tar.gz解压到/var/www/html/目录下。

# tar zxvf adodb519.tar.gz -C /var/www/html/

解压后发现增加了一个目录adodb5,将这个目录改名为adodb。

#mv /var/www/html/adodb5 /var/www/html/adodb

步骤5.解压BASE包。

[root@localhost src]# pwd

/usr/local/src

#tar zxvf base-1.4.5.tar.gz -C /var/www/html/

解压后发现增加了一个目录base-1.4.5,接着需要对它重命名。

#mv /var/www/html/base-1.4.5/ /var/www/html/base

步骤6.修改PHP配置文件。

#vi /etc/php.ini

将第513行内容改成如下内容。

error_reporting=E_ALL & ~E_NOTICE

修改完毕保存并退出。

注意:对于error_reporting()函数的解释:

error_reporting() 设置 PHP 的报错级别并返回当前级别,错误报告是分级的,下面我们了解一下这个函数错误报告等级。

E_ALL- 所有的错误和警告

E_ERROR - 致命性运行时错

E_WARNING - 运行时警告(非致命性错)

E_PARSE - 编译时解析错误

E_NOTICE?- 运行时提醒(这些经常是是你的代码的BUG引起的。

步骤7.改变/var/www/html/目录的属主和属组权限。

#chown -R apache:apache /var/www/html/

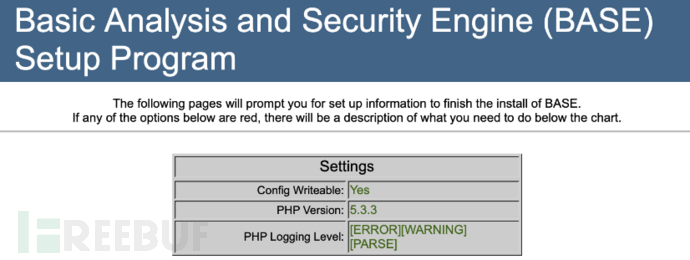

注意:如果该步骤设置不对,有可能在后期配置BASE过程中出现“Config Writeable:No”的错误提示,从而导致无法完成BASE的配置任务。

步骤8.分别重启MySQL和Web服务,最后停止Firewall服务。

#service mysqld restart //启动数据库服务

#service httpd restart //重启Web服务

#service iptables stop //为了调试方便暂时关闭防火墙。

步骤9.在Web界面设置BASE。

首先测试Web,我们打开Apache的页面http://yourip/,看到测试页面之后,开始正式打开BASE的页面。

打开浏览器输入网址http://yourip/base/setup/index.php,输入完毕后弹出安装界面,如图1-7所示。

Tips:yourip表示你的IP地址。

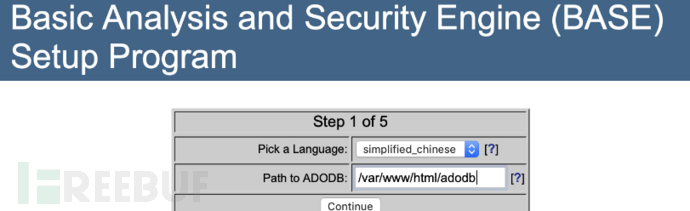

单击Continue按钮,开始选择语言和ADOdb路径,如图1-8所示。

语言项选择中文,ADOdb路径中输入/var/www/html/adodb,单击Continue按钮。接下来输入数据库名称、访问用户名和密码,如下图所示。

开始设置BASE

设置ADOdb路径

设置数据库

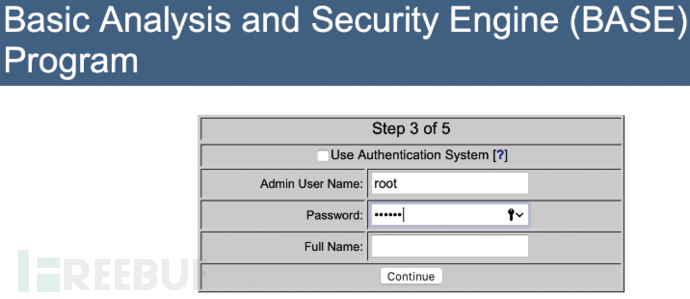

这里不需要设置归档数据库,所以在图1-9中,红色大括号所包含的五项内容无需填写。下一步将管理员名称设置为root,密码依然是“123456”,Full Name不必设置,如下图所示。

设置root密码,下一步开始创建BASE表结构

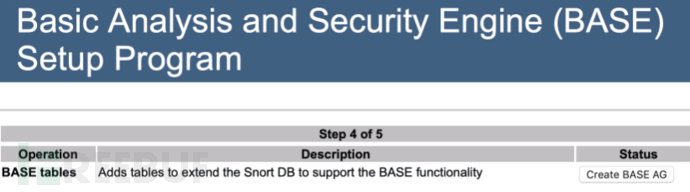

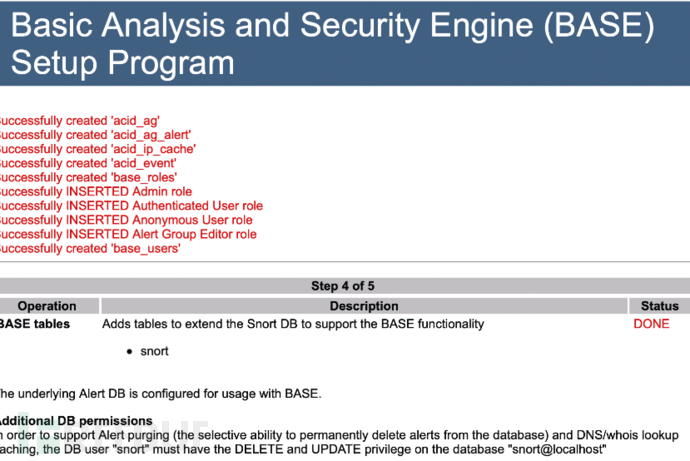

注意:上图中“BASE AG”中的AG表示报警分组Alert Group。

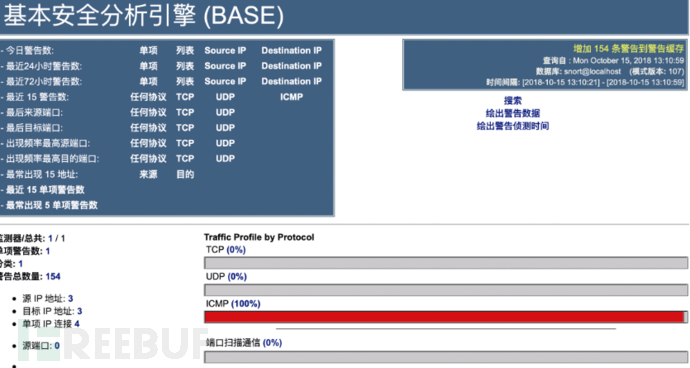

如果看到表acid有创建完成的提示并且BASE tables状态显示为“DONE”,则表示安装完成。单击屏幕最下方的step5…按钮结束安装。在客户机终端命令行中ping主机192.168.1.120,随后就能在BASE界面中收到ICMP报警,

如果在Web的BASE界面中收到ICMP报警,则表明BASE安装设置完成。

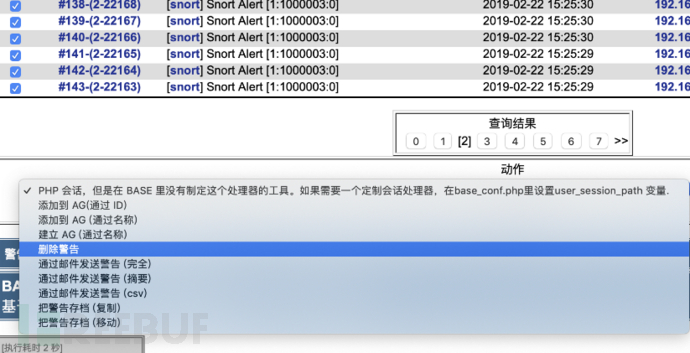

如何在BASE下删除报警?

如果要删除报警,首先勾选需要删除的报警,然后在“动作”下拉菜单中选择“删除报警”选项,如下图所示。

注意:在步骤3中需要特别留意Image_Graph的安装情况如果安装报错或者漏装,当你打开BASE界面时会出现无法绘制图象的错误。以上这些错误有很多都是准备工作(安装Snort和PHP组件)做的不充分。

六、总结

至此我们已经将Snort安装过程讲解完毕,下面的时间就留给大家反复练习。另外大家 *** 环境可能各不相同,但操作系统和软件版本更好和本文中介绍的保持一致,实验时需要留意命令之间的大小写,空格,句点,单引号双引号等一些特殊符号的输入,为加深印象所有命令请大家一定要手动输入,不要使用^C ^V。

相关文章

黑客攻击个人手机有什么后果(苹果手机被黑客攻击)-怎么区分真黑客

黑客攻击个人手机有什么后果(苹果手机被黑客攻击)(tiechemo.com)一直致力于黑客(HACK)技术、黑客QQ群、信息安全、web安全、渗透运维、黑客工具、找黑客、黑客联系方式、24小时在线网络...

微信公众号如何赚钱(如何运营微信公众号)

所有自媒体赚钱的方式本质上都是依靠粉丝流量。只要你有流量,就不怕没有钱赚。公众号也是这样。目前,最常见的赚钱方式应该是如下几种: 1、流量主 开通微信流量主功能,以前微信对开通微信流量主的限制是原...

细说联想电脑如何一键还原

在中国许多客户都是会应用想到电脑上来办公室,一部分应用联想电脑的客户应用的是win10系统软件,那麼联想电脑怎样一键还原呢?下边以win10系统软件为例子来对你说联想电脑怎样一键还原。想到是国际性著名...

夫妻共同努力共同进步的句子(给夫妻打气正能量激励的短句)

1、你一直在荒芜,他人勤奋;你一直在懈怠,他人坚持不懈,你仍在为懒散找借口,他人却已贯彻自律即自由的大道理。间歇性志得意满,连续性无所作为,别让不甘平庸只是变成你调整情绪的一句空谈。对现如今的自身...

机构养老(养老机构管理存在的问题)

众所周知,我国有着全球最多的老年人口,也是社会老龄化速度最快的国家,养老已成为未来经济发展不可避免的难题。因此,妥善解决因老龄化衍生的难题,关系着我国。。 1,坚持“以人为本”的科学发展观,统领...

北京seo:医疗网站seo优化教程

北京seo认为,差异范例的网站合用的优化技能不尽沟通。医疗网站的非凡性导致优化难度更高,本文为医疗网站seo优化教程相关内容,概念不尽完善,接待增补交换。 北京seo相识到,由于众所周知的原因,百度对...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!