使用Burp进行暴力破解

通过该实验掌握burp的配置 *** 和相关模块的使用 *** ,对一个网站使用burp进行暴力破解来使网站建设者从攻击者的角度去分析和避免 *** 安全问题的发生,以此加强网站安全防护。

实验地址:https://www.hetianlab.com/expc.do?ec=ECID172.19.104.182014112610341500001

使用了burp的结构如下图所示。

操作环境如下图所示:

实战步骤一:Burp配置

我们了解到,burp在浏览器(客户端)是以 *** 的方式存在。因此,如果想要我们发送的包被burp截断,就需要双方协商好一个监听端口。

首先,双击打开桌面的burp进入主界面。

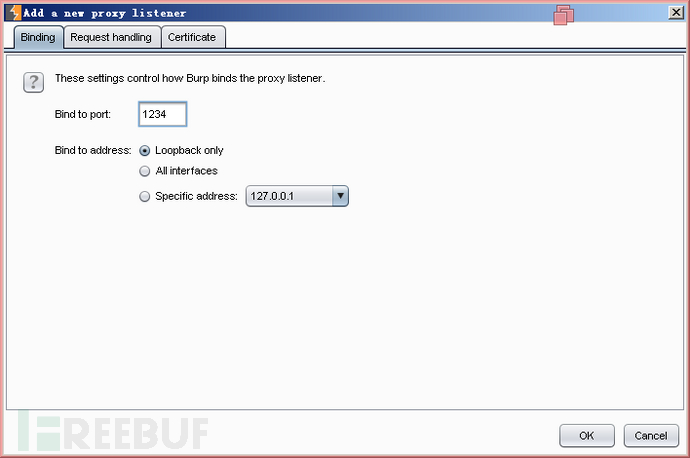

1.?设置burp监听端口:

选择proxy( *** ),进入之后选择options。我们看到在Proxy listeners处burp为我们默认添加了一个本地8080端口处的监听项。

当然,你完全可以自拟一个新的监听端口,在左侧点击ADD即可设置

配置浏览器的 *** 项。

这里以系统自带的ie为例(chrome和firefox用户可以使用 *** 插件进行设置)

使用win+R键打开命令窗口,输入inetcpl.cpl进入ie设置。

在连接选项卡中,选择局域网设置

输入我们为burp指定的监听端口号

这时候,我们就建立了基本配置。

测试:

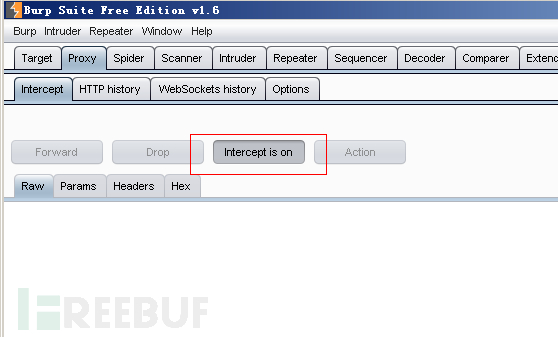

在burp中打开intercept is on.

用浏览器访问:10.1.1.163/crack,我们会在burp中看到

这表明我们已经成功的截获了来自浏览器的请求。

点击forward就可以把这个请求发送给服务器,服务器会将结果返回给浏览器中,并将响应在burp中记录下来。Drop会将这个包丢掉,即不会发送到服务器端。

实战步骤二:burp中的compare功能操作

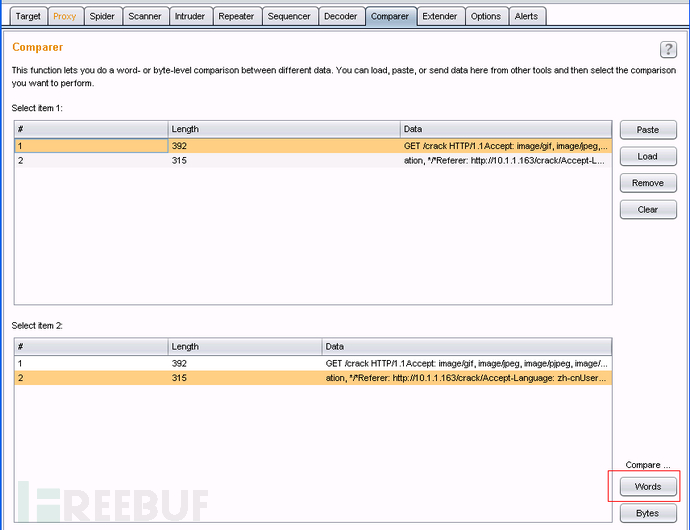

compare模块可以将不同的数据包(无论是请求包还是响应包)进行比较。

首先,我们添加一条请求到compare模块去。

在已经截取的数据包上面右键,选择send to comparer

这时候,我们会看到在comparer模块,上下两个界面中同时多出来了一条记录。

使用同样的 *** ,我们在为comparer模块添加另外的一条记录。

我们打算使用1和2进行对比,在两个视图中选择1和2(顺序无所谓),然后点击右下角的compare word(bytes是指文件按照字节流来进行比对)。

从图中我们可以看到,窗口标题提示了我们两个文件有多少处不同。左下角的图例告诉了我们右侧和左侧相比,

哪些是添加的,哪些是修改的,哪些是删除的。非常直观。

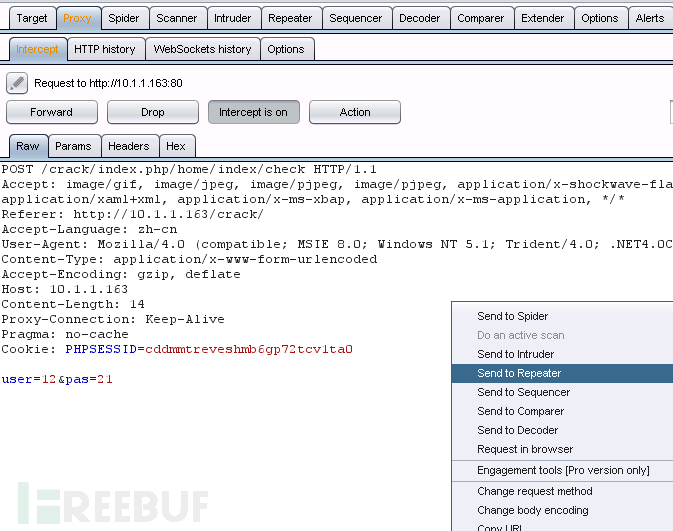

实战步骤三:burp中的repeat功能操作

有时候我们需要向服务器发送多次相同的请求来测试服务器的响应。这里,我们只需要将burp截取到的请求通过右键send to repeater就可以在repeater中进行操作了。

进入到repeater之后,点击go按钮,右侧就会返回服务器的响应。

Go的次数没有限制,点击多少次go,burp就会把当前的请求页向服务器发送多少次。

使用repeater的目的是进行重放攻击测试,看服务器是否会对重放测试做出反应。

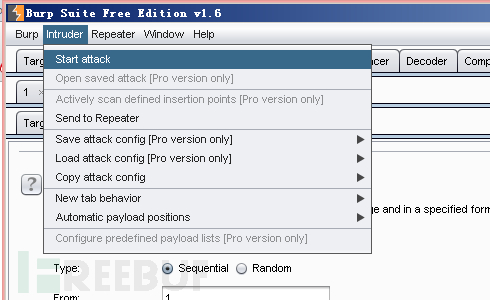

实战步骤四:burp中的intruder功能操作

Intruder功能是burp非常重要的功能,也是暴力破解中使用最频繁的功能。

在已经截获的请求页上右键,选择send to intruder。

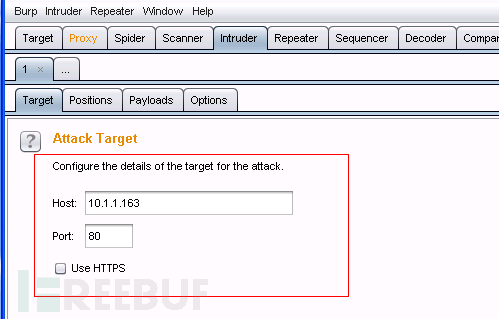

进入intruder模块。我们会看到四个选项卡,分别是target,positions,payloads,options.

Target主要是设置暴力破解访问的host地址和对应的端口号

Positions设置是选择我们要暴力破解的位置。在默认情况下,burp会自动将所有的变量都勾选上。实际操作中,我们往往是针对单一点,选择clear$,此时所有默认的爆破点都已消失。

用鼠标选中需要暴力破解的变量的值。然后右侧选择add$,这样我们就添加了一个爆破点,这个爆破点的payload位置是在两个$之间的部分。

Payloads设置

选择怎样的字典或者payload,是这个模块要做的事情。Payload type 下拉列表框为我们提供了常用的payload 类型,视情况选择即可。

如果你有合适的字典,在选择了payload type为simple list后,接下来你就可以在payload options中选择你要加载的字典文件,点击load即可。

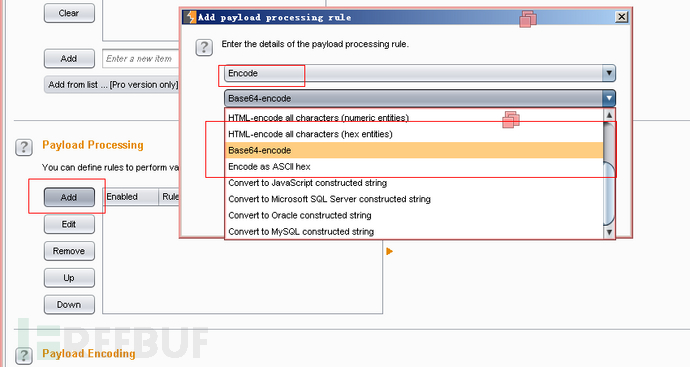

有时候我们需要对payload进行二次处理,比如md5加密啊,base64加密啊之类的,burp当然也考虑到了这一点。在payload processing中集成了一些常见的算法。

点击add,在弹出的窗口中就可以根据需要选择了。

Options中有关于其他细节的设置,比如攻击时使用的线程数,关于攻击的一些存储设置之类。这里就不再赘述。

实战步骤五:使用burp暴力破解网站

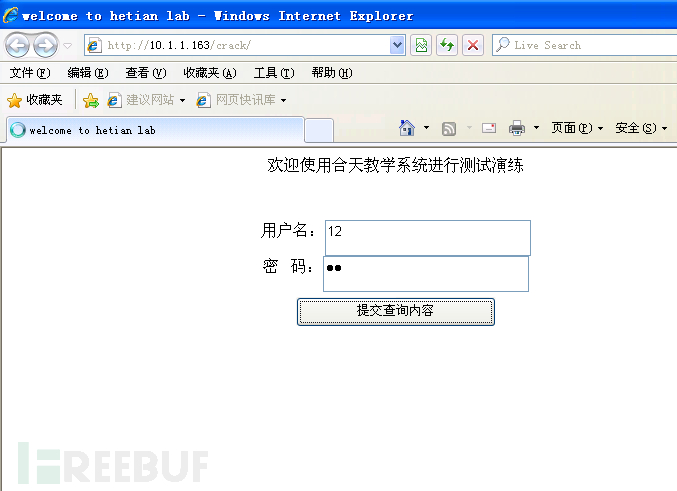

访问10.1.1.163/crack/,这是一个登录界面。

使用hetian登录,密码任意。完成表单后提交。这时候burp会截取我们的请求。

在该请求页上右键选择send to repeater.我们来进行重放测试。点击go,右侧返回服务器的响应。多次go之后发现,服务器返回的长度和内容都没有发生变化,都会提示sorry

也就是说,服务器对多次测试并没有加以限制,因此我们可以使用暴力破解了。

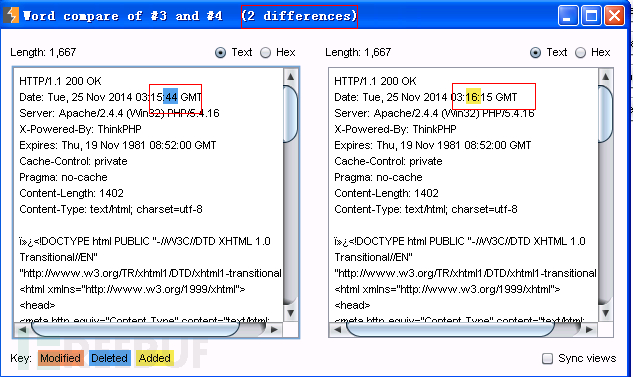

为了再次验证,我们在登陆界面再次输入一个不同的密码。在我们将两次请求的响应使用comparer去比对一下。(在proxy中选择子选项卡HTTP History,选择 *** 为post的两个历史记录,点击每一条post记录,下方会看到不同的post数据时,这应该就是我们的两次不同密码的请求记录,右键选择send to comparer(response))

从图中我们可以发现,经过对两次不同的请求返回结果进行对比,burp为我们在左上角标出了2项不同,但都是体现在时间上,其余都相同。所以可以使用暴力破解。

进入到intruder之后,先点击clear,然后选中我们刚才填写的pas字段值,点击add。这样,就确定了爆破点是pas位置。

打开payload选项卡,payload type选择数字。

选择数字之后,我们填写数字范围。因为是已经暗示了密码范围,所以我们选择50到100.顺序生成,每步加1(step设置)

开始攻击。

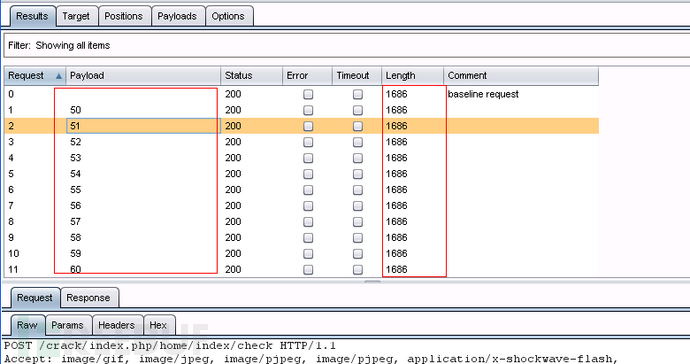

进入攻击测试界面,我们重点关注payload和length,这里的length表示的是服务器的响应长度。

从理论上来分析,登陆成功和登陆失败,返回的长度应该不同,这能方便我们找出正确密码。右下角的进度条显示了我们的进度。

一段时间过后,我们测试结束(请大家耐心等待,实际上在实体机上测试非常快)。这时候在length上双击,可以对length排序。

我们发现,在测试的50个payload中,payload为69的返回值不同与其他payload返回值。我们怀疑69就是答案。我们来观察一下。

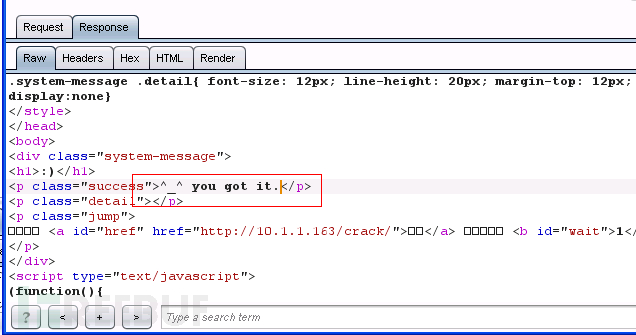

在payload为69的request上双击,进入后选择response。

浏览response,直到发现

Yes,you catch the flag。

我们的目的通过该实验掌握burp的配置 *** 和相关模块的使用 *** ,对一个虚拟网站使用burp进行暴力破解来使网站建设者从攻击者的角度去分析和避免问题,以此加强网站安全。本教程只做教学目的,严禁使用本教程对线上网站进行破坏攻击。

相关文章

惊大佬你儿子是黑客大佬(她是黑客大佬)

本文目录一览: 1、女主有个天才儿子,腹黑,是军火界老大,是黑客的这种小说 亿万老婆买一送一 2、大儿子是股市天才二儿子是董事长三儿子是黑客代号Q是什么小说 3、夫人她成了大佬们的团宠小说大结...

黑客帝国3在线看观看3,怎么找高级黑客定制打金服外挂,时时彩不能找黑

详细的中间人进犯,大体上能够分为以下几个过程:192.168.1.1 ether 0A-11-22-33-44-01 C wlan0 ....终端和命令行东西重放东西...

微信如何查看未阅读完的文章

最先必须将微信升级到8.0.0之上版本号,才能够开展应用。1、进入微信。2、轻一点显示屏并拉下去。3、在未看了的文章内容下边,寻找必须继续阅读的文章内容。4、最终点击查看就可以。 知名品牌型号规格:i...

海澜之家(两次海澜之家是什么梗)

因为一年逛两次,就可以把春夏秋冬的打扮全买完啊! 谁买过海澜之家的衣服?有许多人说海澜之家不产衣服只是“贴牌”?我可不。 还不错了,贴牌也分许多种。第一直接去市场上买制品换本钱身的商标。第...

手机追踪无需对方同意_300元查微信聊天记录

DNS不正确该怎么办 dns错误的缘故有许多 ,但关键由下列缘故导致的,大伙儿能够应用枚举法。 1.电脑中病毒 假如电脑中病毒一般是恶意程序伪造客户首页,被劫持电脑dns等...

魔兽世界怀旧服什么职业好玩?魔兽怀旧服职业选择推

职业选择推荐 很多朋友希望我帮忙推荐一下魔兽世界怀旧服玩什么职业,这时常让我感到为难。因为在不清楚对方的喜好和基础就贸然建议,是一种不负责任的行为,尤其是在60级这个充满职业特色并且百花齐放的版本。...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!