路径与敏感信息发现

路径与敏感信息发现概述

一般网站主站信息都比较少,我们需要在渗透测试过程的信息搜集阶段,我们可能会自动化工具获得来网站其他路径如:后台、其他未授权访问路径,扫描得到敏感文件的路径,从而找到敏感数据。

根据路径爆破工具进行使用与测评分析工具的特点,批量访问发现的路径查找敏感路径。工具爬虫扫描得到敏感文件的路径,找到敏感数据。

使用爆破工具进行破解

参考工具:

dirsearch:https://github.com/maurosoria/dirsearch

OneForAll:https://github.com/shmilylty/OneForAll.git

virustotal:https://www.virustotal.com

子域名自动化搜索:https://d.chinacycc.com

dnsdumpster:https://dnsdumpster.com

FeeiCN :

御剑

DirBuster

intellitamper

dirmap

工具介绍

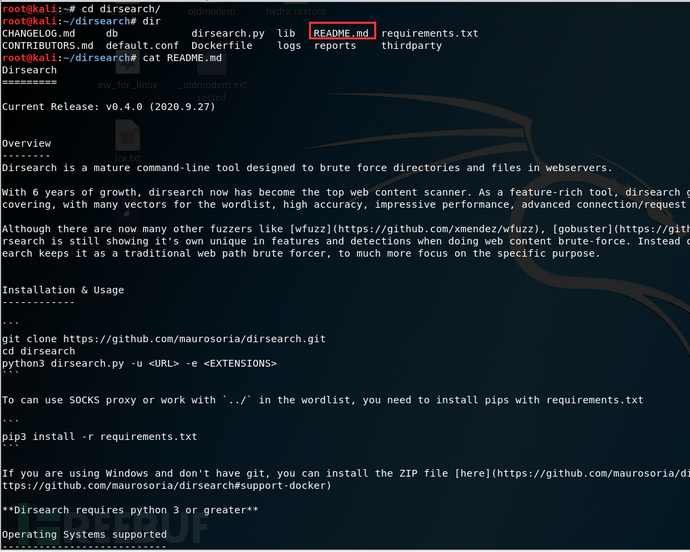

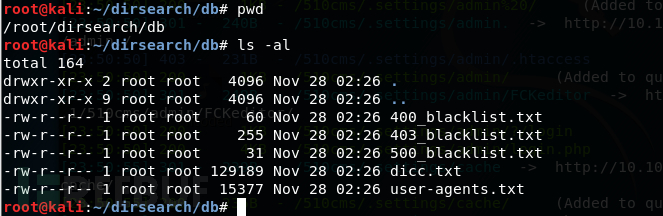

Dirsearch:一种高级的命令行工具,旨在对web服务器中的目录和文件进行暴力破解。

(一)下载dirsearch步骤

1. git clone https://github.com/maurosoria/dirsearch.git//kali上输入指令下载源码安装包

2. cd dirsearch?//切换路径

3. python3 dirsearch.py -u <URL> -e <EXTENSION>?//-u(url地址)-e (EXTENSION指网站语言,如php、asp)

(二)附上dirsearch使用手册:

https://blog.csdn.net/yigaoyu/article/details/108473952

在kali上的dirsearch目录下的README.md文件也有使用 ***

(三)模拟暴力破解敏感路径(靶机的目标ip/510cms)

Dirsearch/db目录下存放暴力破解所需的字典,可以从中增添字段,充实加强字典库。

(四)接下来在kali中输入https://www.freebuf.com/articles/web/dirsearch.py -u http://10.10.10.1/510cms -e php --plain-text-report=/su.txt

进行路径的暴力破解

回显的信息有访问网页html的状态码status,回复包的长度length,以及网站的路径

(五)--plain-text-report=/su.txt这条命令为将输出报告放到kali指定的路径下面

(五)--plain-text-report=/su.txt这条命令为将输出报告放到kali指定的路径下面

(六)默认输出报告位置如下:/dirsearch/reports

![]()

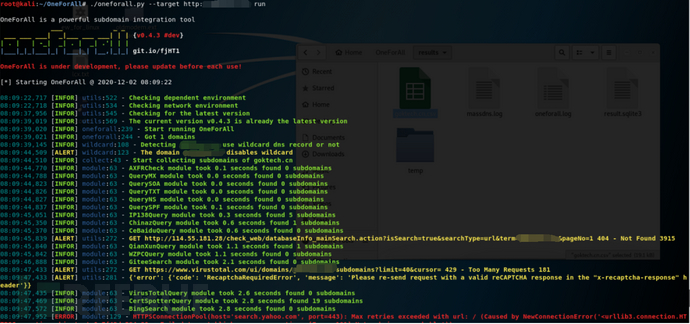

OneForAll:一款功能强大的子域收集工具

子域名自动化搜索:扩大渗透测试范围,找到目标站点突破口,业务边界安全

(一)安装过程:

1. 下载更新:git clone https://github.com/shmilylty/OneForAll.git

2. 安装依赖包:

3. cd /OneForALL

4. pip install -r requirements.txt

5. OneForALL源码链接:https://github.com/shmilylty/OneForAll

6. 执行操作指令https://www.freebuf.com/articles/web/oneforall.py --target http://xxx.com run

(二)扫描输出的文件存放在/OneForALL/results 目录下

(二)扫描输出的文件存放在/OneForALL/results 目录下

会生成一个表格数据文件(.csv),方便用户查看

(三)可以将csv文件复制到windows系统中,查看xxx.com.csv文件(csv文件信息有:域名,url,ip,回复包状态码,title,banner,isp等)

对路径进行批量访问查找敏感路径

敏感路径:后台路径与返回含有重要的敏感信息的文件的路径,比如数据库文件、代码的备份文件或svn、git版本控制文件等

首先了解敏感的信息文件的后缀,如.mdb ?.zip .rar ?.txt ?.git ?.svn等

然后构造url+后缀名的访问请求,即可查找和验证敏感文件是否存在

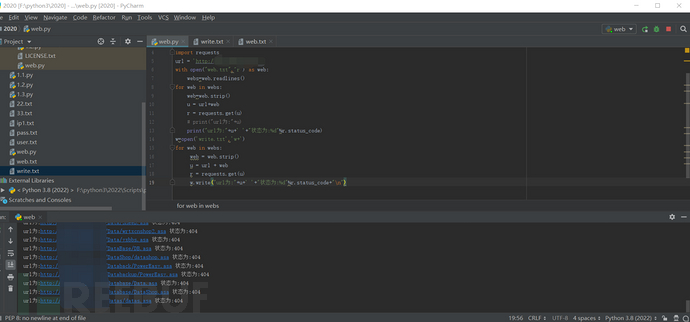

(一)简易枚举敏感路径脚本,通过url+后缀名来访问网站,从得到的状态码判断路径是否存在。

注:该网站为本机的测试网站

# -*- coding:utf-8 -*-

from typing import TextIO

import requests

url='http://www.xxx.com/'

with open("web.txt","r") as web:

webs=web.readlines()

for web in webs:

web=web.strip()

u=url+web

r=requests.get(u)

# print("url为:"+u)

print("url为:"+u+' '+"状态为:%d"%r.status_code)

w=open('write.txt','w+')

for web in webs:

web=web.strip()

u=url + web

r=requests.get(u)

w.write("url为:"+u+' '+"状态为:%d"%r.status_code+"

")

运行结果图如下

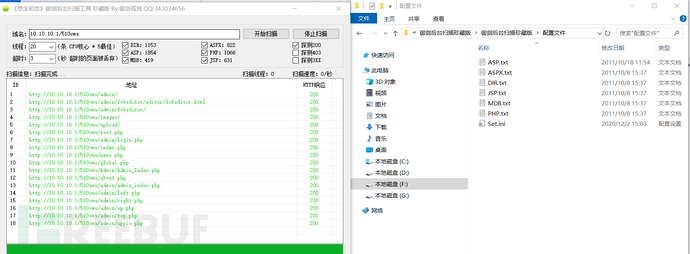

(二)御剑后台扫描器,同理可得通过写入的域名+路径配置文件,最后判断状态码是否为200,是则回显,否则不回显。

注:该网站为本机的测试网站

(三)intellitamper软件路径枚举

注:该网站为本机的测试网站

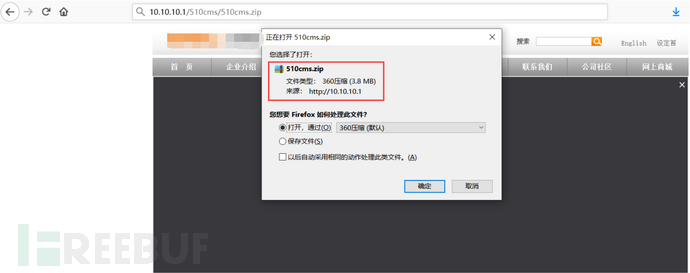

(四)获取敏感文件

注:该网站为本机的测试网站

网站源码备份文件存放在根目录下,以至于用户可以访问并且下载网站源码备份文件

源码备份存在着敏感数据库备份文件(.sql)以及敏感路径和配置文件信息等敏感文件

攻击者可以通过代码审计等 *** 对网站进一步的渗透

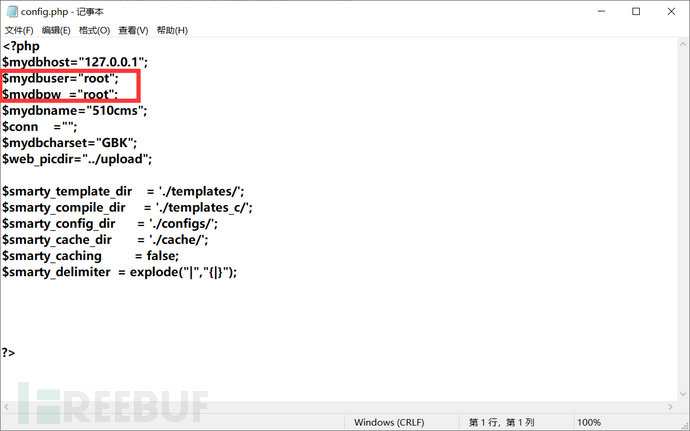

config.php为网站的配置文件,里面存放连接数据库的主机的ip、user、password、数据库名等敏感信息

510cms.sql文件就是一个备份的数据库文件,其中可能存放网站的敏感信息(网站后台的账号密码等) 通常数据库的密码为md5加密,我们可以放在网上的在线md5解密网站进行解密

通常数据库的密码为md5加密,我们可以放在网上的在线md5解密网站进行解密

访问后台路径10.10.10.1/510cms/admin,该网页存在敏感路径泄露(目录遍历),用户可以实现路径穿越

总结:

在渗透过程中,目录爆破是比较重要的一个环节,获取的子域名和敏感路径越充分,对后续的渗透利用也就越有利。实际上系统的不同以及建站厂商的不同,敏感路径以及一些网站建设上存在着差异,所以还是需要我们去多多了解更多的知识点。

相关文章

包含黑客帝国影评手帐画可爱的词条

本文导读目录: 1、黑客帝国第一部影评? 2、对于《黑客帝国4》这部电影,你作何评价? 3、黑客帝国的影评 4、什么是真实(黑客帝国)影评 5、求1000字黑客帝国影评 6、黑客帝...

黑客取id(黑客取什么名字好听)

本文目录一览: 1、苹果手机刷ID黑客 2、黑客说可以解ID 先让交20定金 解开再打钱可靠吗 3、黑客入侵苹果手机正在套取id密码怎么办 苹果手机刷ID黑客 只要是ios9以上,是几乎不可...

微信朋友圈破解,快乐牛牛黑客联系方式,赌博欠了几十万找黑客

function loadErr(){[1][2][3][4][5]黑客接单渠道Cross Site Request ForgeryBurpExtender.java咱们前面讲过,重点是doPassi...

破解qq黑客软件,好用简单的黑客软件,黑客如何攻击大型网站

F84de0a584ae7e02fb0ffe679f96db8d虽然AFL如此强壮,但假如要取得更快的Fuzzing速度,那么就有必要生成一个高质量的语料库,这一节就处理怎么挑选输入文件、从哪里寻觅这...

怎么通过一个电话号码查到一个人的名下财产

阿娇头部受伤被送医 霍汶希发文透露阿娇受伤细节 9月7日,阿娇因不小心在厦门酒店屋内摔倒伤到头部,被紧急送到本地医院救护。接着,经纪人霍汶希及朋友容祖儿也赶赴医院。据了解,阿娇于9月7日凌晨三点多在厦...

黑客帝国书作者是谁(黑客帝国的作者是谁)

本文导读目录: 1、找一部叫黑客帝国的小说 2、黑客帝国作者是谁! 3、黑客帝国原著 4、黑客帝国这个故事的作者是谁? 5、黑客帝国 6、《黑客帝国》有什么不为人知的幕后故事吗?...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!