VulnHub-PwnLab: init-靶机渗透学习

靶机地址:https://www.vulnhub.com/entry/pwnlab-init,158/

靶机难度:中级(CTF)

靶机发布日期:2016年8月1日

靶机描述:欢迎访问PwnLab: init,我的之一个Boot2Root虚拟机。我的意思是简单,我希望你喜欢它,也许学到了一些东西。这个CTF的目的是获取根目录并读取de flag。

目标:得到root权限&找到flag.txt

作者:DXR嗯嗯呐

信息收集

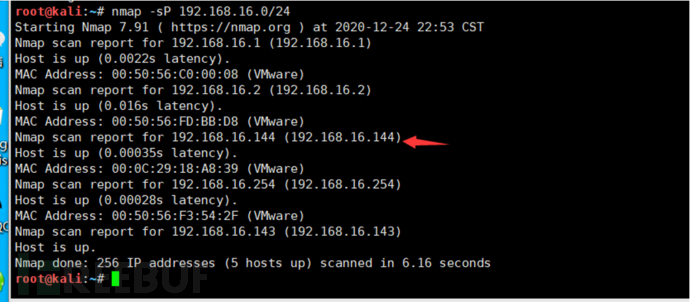

nmap 扫描靶机地址

nmap扫描端口

80 http

111 rpcbind

3306 mysql

44225 RPC

先访问80端口

试了一下admin用户不行,不知道密码,没办法,dirb扫描看一下

发现upload目录

测试一下http请求 *** ,看看是否存在put *** ,可不可以上传文件

结果不存在。

nikto扫描,发现config.php文件

说config文件中有数据库密码,但是访问什么也没有

php://filter利用

我们再看来过来主web界面

根据这种形式的url,判断可能存在LFI漏洞

我们先用最基本的来尝试:

http://192.168.16.144/?page=//https://www.freebuf.com/etc/passwd

发现不行

这里看了前辈经验使用php://filter元封装器尝试(php:// 学习)

http://192.168.16.144/?page=php://filter/read=convert.base64-encode/resource=login

- php://filter:? 是一种元封装器, 设计用于数据流打开时的筛选过滤应用

- read=<读链的筛选列表>

- convert.base64-encode:? 如果源文件为.php则很有可能在前台显示不出来。此时我们采用的 *** 是,先让文件转化为base64格式(convert.base64-encode)然后再输出,这样不论是什么格式的文件都可以在前台输出。convert.base64-encode和 convert.base64-decode使用这两个过滤器等同于分别用 base64_encode()和 base64_decode()函数处理所有的流数据。

- resource=<要过滤的数据流> :? 这个参数是必须的。它指定了你要筛选过滤的数据流。

解码,login文件源码

发现之前的config文件中可能真的有数据库账号密码,而且根据login源码提示应该和login文件同级目录

确定了数据库的账号密码

$server="localhost";

$username="root";

$password="H4u%QJ_H99";

$database="Users";

连接数据库,发现users表中有几个用户

Base64解密

kent/JWzXuBJJNy

mike/SIfdsTEn6I

kane/iSv5Ym2GRo

LFI漏洞利用

登陆,有个文件上传,只能上传图片

看一下upload源码

对文件后缀,使用getimagesize检查图片等其他条件,看了一下应该可以使用GIF89A图片头欺骗

msfvenom生成一个php反弹shell

添加GIF89a图片头

上传成功

同时显示了文件的路径

getshell

配置msfconsole,监听本地的443端口

访问木马文件,看来没办法执行我们上传的gif文件

我们在看一下index的源码,发现一个$_COOKIE函数

根据上面的意思,意味着我们需要修改cookie,修改为lang=图片的位置,这样index.php就会去包含这个图片,执行其中的反向shell代码。

提权

成功获得shell,看一下没有sudo权限,先去home目录看看,发现四个用户

其中kane和kent用户可以登录,在kane用户下发现了一个具有sid权限的文件,文件拥有者为mike用户

Strings 看一下文件内容

发现cat mike目录下一个文件,他有权限吗???

先执行文件,看看

报错cat不到文件,那我们正好可以找个随便找个目录,做一个骚操作

首先进入/tmp目录,将/bin/bash写入名为cat的文件中,并赋权

echo /bin/bash > cat

在修改环境变量,将环境变量中执行命令查找如下目录/usr/local/bin:/usr/bin:/bin:/usr/local/games:/usr/games,修改为首先查找/tmp目录下

修改前:

执行命令

export PATH=/tmp:$PATH

修改后:

修改之后,执行msgmike文件,这样执行到cat: /home/mike/msg.txt部分,优先在tmp目录查找cat命令,执行名为cat的二进制文件,实际我们在/tmp/cat文件中写入的是/bin/bash,这用等于在mike用户权限下执行了bash,获得了mike用户的shell

在mike目录发现msg2root文件具备sid权限并且文件拥有者为root

老规矩先strings看一下函数,发现fgets()函数

- fgets():从指定的流 stream 读取一行,并把它存储在 str 所指向的字符串内

只读取一行?,测试一下

只输出了id,ls命令执行了

这样就很容易了,直接/bin/sh获得root权限

。。。。。。忘记了cat命令让我设置为/bin/bash了。我说的怎么读不出来。因为只是UID和GID为root权限,环境变量还是mike用户的。关于SID、UID、GID的概念我这里就不多介绍了。可兴趣的同学去度娘看看更好,提权经常用到相关概念。

滴滴滴滴,完成!!!

总结

- 1、首先通过利用php://filter读取config文件中数据库信息,

- 2、登陆数据库,登陆web界面,找到上传点,通过GIF89a图片头欺骗,上传木马。

- 3、因为靶机无法执行图片中反向shell代码,通过在index源码中发现,index冲http消息头中cookie读取lang参数。

- 4、将lang的值修改为图片的目录,这样index.php包含了图片中的代码,成功获得shell

- 5、在kane目录下,发现sid权限的文件,并且拥有者为miko

- 6、通过修改环境变量和命令内容,成功获得miko权限

- 8、在miko目录下发现一个sid权限的文件,文件拥有者为root

- 9、发现msg2root脚本使用fgets()只能读取一行,对输入用 ; 隔开,提权成功获得root用户

相关文章

看书人(看书人物剪影)

白色的杯子,黑色人像剪影,黑白对比分人让剪影更显得突出。更能透视出人物的轮廓 相机逆光拍摄,焦对到光线出,人就黑了,逆光劲量强一点,相机调成黑白效果更佳, 逆光减曝。人物在夕阳和相机之间,以环境光测光...

长尾关键词快速上权重(网站长尾词快速优化排

每个短语每月只被点击几次。那么如何确定哪些长尾关键字适合您的网站?要回答这个问题,您必须了解人们如何搜索。【建网站m.zhangyongmi.cn】 人们很少搜索随机信息,但总是寻找某些信息。如果您...

rar文件怎么打开?电脑怎么打开rar文件

rar文件怎么打开(电脑怎么打开rar文件) 啥是rar文件?有用户就问了,RAR是一种文件压缩与归档的私有格式,用于数据压缩与归档打包,简单的说就是将原有的文件数据经过压缩处理之后保存的文件...

香水文案,不止香水会撩人

不汇报你我有多香,也不汇报你我的味道。但我会汇报你用了我,你会有多迷人、多性感、多可爱,这就是香水文案。 作为出门前的最后一抹典礼感,香水可以成为一小我私家的标签。但假如你是做文案的,你会发明,这个...

微信密码破解2017(微信如何破解密码)

qq密码破译2017(微信如何改密码) 伴随着互联网技术的持续发展趋势,互联网早已变成大家日常生活不能缺乏的一部分。除开让我们的日常生活更为精彩纷呈,互联网也让我们的日常生活更为便捷。例如手机支付,...

微信钱被偷转找私人黑客接单-如何使用黑客软件(如何做一个黑客软件

每日好文 黑客怎么黑往事平台 号被盗了别人可以秒改密码(qq号被盗手机号被改) 怎么知道邮箱被黑客攻击 大户追款606出款订单要50(大户追款团队) 黑客怎么把网吧瘫痪 Hacking(hackin...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!