关于钓鱼邮件,你了解多少?(下)

如何诱导对方点击你的恶意链接、恶意文件?

1.信息搜集

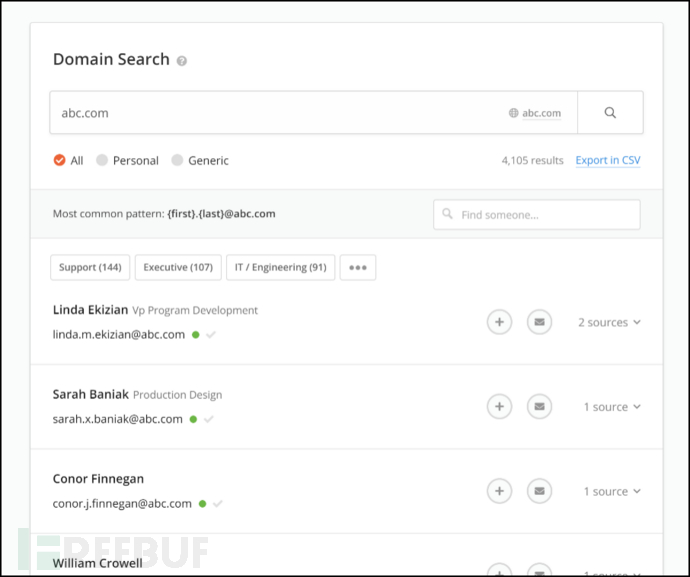

邮件信息搜集大家都会,就不说了,如果找不到太多邮件,可以从找到的邮箱地址中,猜测一下规则,然后到领英、脉脉上找高管、hr、网管、企查查的名字,再按照规则构造出邮件地址。

然后使用前文中技巧伪造一下发件人。这里也可以尝试一下猜解no-reply、noreply、info、market这些邮箱的密码,渗透中遇到过noreply邮箱是个弱密码的,直接进入可信域,而且企业通讯录都有。

2.尝试获取对方邮件正文格式

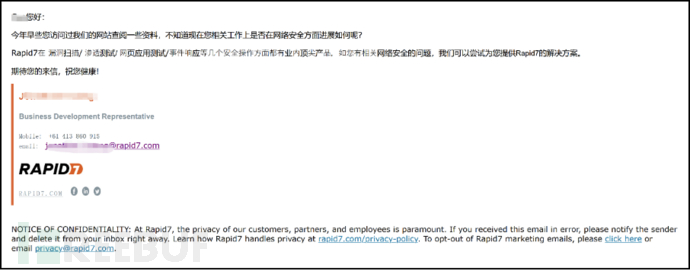

大部分企业都有自己的邮件格式,比如在后面加上一个联系方式,这些字体、样式都很有特色。

如果能搞到这个样式,可以极大的提高钓鱼邮件的成功率,获取到这个样式的途径有:

1.勾引一下hr。

2.观察对方有没有产品,有的话找一下技术支持,看看可不可以邮件沟通。

3.看看对方有没有什么服务,垂询一下报价。

4.套路已经搜集到的人,需要合作。

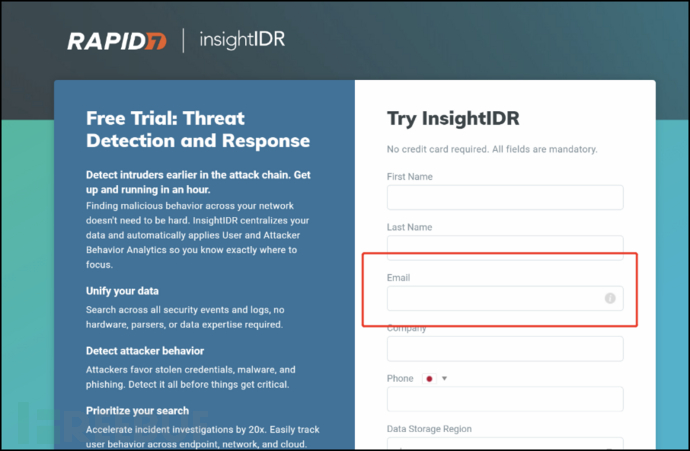

拿rapid7举例,任意点开一个产品,试用的时候就会让你输入email:

然后勤劳的销售人员就会祝你新年快乐,顺带给我们想要的东西:

其他的路子也有,大家自行发挥。

3.文案

3.1题材

这里就是靠想象力的时候,一个好的文案是钓鱼成功的基础,比如:

近期FLASH到期要更新

疫情要统计一些信息

年底了要统计税务情况

加薪

给hr发简历

给src交报告

说有一份可以获取你们数据的程序、说明等

有时间的话可以水坑一下,去对方企业官网下面找合作伙伴:

然后模仿合作伙伴,进行一些业务上的交流。

也可以根据对方的业务,如果对方是个外贸公司可以发docx的票据之类的,还是讲究随机应变。其他常见的涨薪、八卦等都可以使用。

3.2时间

时间可以选在饭点、或者6点钟左右,这时候大家在用客户端,也比较迷糊,比较容易中,或者点开恶意链接、文件。

3.3伪装技巧

这里恶意链接建议使用相似的域名,有一个https证书,免费的证书一大堆,可以提高可信度,更好链接不要用一个单ip,不太可信,或者将链接使用短链接、转为二维码都行。

经常的做法是插入link的时候用真实的链接作为显示字符。

这种伪造经常会被邮件网关抓住,而且是重点关注,我们测试一下云邮件提供商的反应:

实测只有outlook把这个扔进去了垃圾箱,其他均能正常发送。

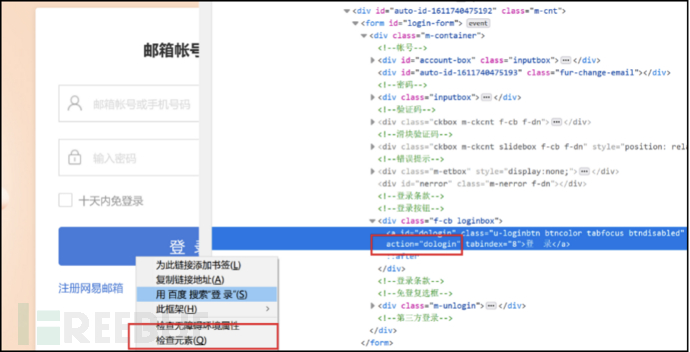

如果你是为了搜集口令的话,使用工具,克隆一个你要模拟的网站,这里工具很多,对于简单的html静态可以使用:

可能要手动的调整的一些CSS样式,对于动态解释出来的页面,就要自己一点点调整了。

然后,调整login的功能的表单:

右键登录按钮,修改这个dologin函数就可以了,POST到自己的记录脚本:

但这样会在js里泄露自己的记录脚本地址,更隐蔽通常的做法是使用把html扔进php,后端记录到数据库。

也有一些工具集成了这些功能gophish、setoolkit。不过有时候会丢失一些样式,定制化也不太方便,还是建议大家自己搭建,这里推荐大家定义之一次输入密码直接提示密码错误,然后第二次、第三次才将其302到正常页面,因为有的人拿不准是不是钓鱼,他会输一些错误的密码来试试看看反应。

免杀

To?Be?Continued….

相关文章

人大常委会为红头文大众4000元汽车件纠错 去年提出审查建议

2020年,公民、组织提出审查建议5146件,为历年最多—— 全国人大常委会为“红头文件”纠错 没有本地户籍不能开出租车网约车,买机票要另付“机场建设费”……当公民、组织对这些“红头文件...

怎样可以接收老板微信

最近是手足口病的高发时期,很多家长都会考虑要不要给孩子接种手足口病的疫苗了,那么一般手足口病的疫苗多久打一次呢?要是之前患有过手足口病的孩子还需要打吗?在给孩子打疫苗时有哪些注意事项。 手足口病疫苗...

黑客接单为什么要先收费_深圳黑客在哪里找

9、qwerty (↓ 5)sudo apt-get install mono-complete三、Managed Defense快速反应:查询进犯者1、123456 (无变化)黑客接单为什么要先收费...

黑客 冰,微信游戏我的地盘黑客,著名黑客网站

4. 关于出境并非仅有选择项的事务场景,能够考虑本地化搜集、本地化存储的解决方案。 上一篇介绍了隐私方针的首要组成部分和一些要害点,本文要害介绍APP用户端的要求和设计计划。 笔者以为,是否能够回绝服...

黑客破解微信聊天记录,自己在家就可以恢复的

微信中的聊天记录如果不小心误删了还可以找回来吗?很多小伙伴估计都会有这样的疑问,其实手机中的数据在删除之后并不会立刻清空,只要通过合适的方法就可以完成数据的找回,今天就给大家带来恢复聊天记录的两种方法...

哪里有黑客群_别人的聊天记录能偷调出来吗?

新智米讯 中国北京时间8月1日早上信息,据美国《卫报》报导,市场调研组织Statcounter公布的最新报告显示信息,谷歌游览器Chrome已一跃变成美国销售市场第二大电脑浏览器,仅次微软公司I...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!