黑客da(黑客代码复制)

求教:黑客一般都是怎么攻击各种端口?

1、目标探测和信息攫取 先确定攻击日标并收集目标系统的相关信息。一般先大量收集网上主机的信息,然后根据各系统的安全性强弱确定最后的目标。1) 踩点(Footprinting)黑客必须尽可能收集目标系统安全状况的各种信息。

2、黑客攻击手段可分为非破坏性攻击和破坏性攻击两类。非破坏性攻击一般是为了扰乱系统的运行,并不盗窃系统资料,通常采用拒绝服务攻击或信息炸弹;破坏性攻击是以侵入他人电脑系统、盗窃系统保密信息、破坏目标系统的数据为目的。

3、通过网站入侵 如果黑客的目标主机是一台 *** 服务器,ta可以通过找上传漏洞,然后传木马上去。如果没有上传漏洞,那就找SQL注入,进入后台,上传木马,提取,控制目标服务器。

4、常见的黑客攻击方式 *** 报文嗅探,IP地址欺骗,拒绝服务攻击,应用层攻击。端口的划分: 常见的端份为三类: 公认端口、注册端口、动态和私有端口。 安州协议分为TCP端口和UDP端口。公认端口:0-1023 。

黑客的基础知识主要学什么?

1、黑客需要具备扎实的计算机基础知识,包括计算机 *** 、操作系统、编程语言、数据结构等。因此,初学者需要先学习这些基础知识,掌握计算机的工作原理和基本操作。

2、这里我罗列出一些需要学习的知识: (1) 计算机的各种配件知识。 (2) 网卡,(3) 路由器,(4) 交换机等一些 *** 设备(5) 的专业术语及工作原理。

3、黑客入门基础知识之一步要做的是掌握web前后端基础和服务器通讯原理,前后端包括h5,js,PHP,sql。

4、想要成为一个黑客,学习英文是非常重要的,现在大多数计算机编程都是英文的,而且有很多关于黑客的新闻都是外国出来的,所以说你想要成为一个合格的黑客,就一定要多去了解英文软件。

5、黑客基础知识 常见的黑客攻击方式 *** 报文嗅探,IP地址欺骗,拒绝服务攻击,应用层攻击。端口的划分: 常见的端份为三类: 公认端口、注册端口、动态和私有端口。 安州协议分为TCP端口和UDP端口。公认端口:0-1023 。

黑客是怎么侵入别人的电脑的,怎么样才能防止被黑客侵入?

1、 *** 四:不点未知连接 弹窗链接、聊天链接等都不要随意点击,有的黑客就是利用大多数人的心理,以各种手段盗取你的个人信息。

2、单击【开始】菜单,在【计算机】的图标上单击鼠标右键,再选择【属性】。进入【系统】窗口后,单击左侧的【远程设置】。

3、从技术上对付黑客攻击,主要采用下列 *** :使用防火墙技术,建立 *** 安全屏障。使用防火墙系统来防止外部 *** 对内部 *** 的未授权访问,作为 *** 软件的补充,共同建立 *** 信息系统的对外安全屏障。

相关文章

也门在哪里(也门为什么一直在打仗?)

(⊙_⊙) 每日一篇全世界历史人文与自然地理 地球知识局—也门战争根本原因 NO.417-也门战争根本原因 创作者:重光 绘图:孙绿 / 修改稿:猫斯图 / 编写:白鸥 也...

耳机上的l和r是什么意思(耳机为什么要分L和R)

耳机上的l和r是什么意思(耳机为什么要分L和R) 大部分人都知道耳机分为L和R,L代表左耳使用,R代表右耳使用,但也存在部分人完全不知道耳机原来还分左右耳的,别不信,小编身边就有这样的朋友,而...

网上找黑客可靠吗「求黑客高手微信联系方式」

每日好文 能盗是能盗,黑客在网站挂木马,有的人就会手机中病毒,然后他在中毒的手机上输入了微信账号密码就会被木马记录下来发给黑客。追答单是现在好多安全软。 一般情况不会的,没有那么闲工夫的黑...

怎么能监控到老公微信的语音聊天信息

孩子最喜欢的食物,经常在口中形成独特的味觉咀嚼,舌头被深深地记住。这么多年以后再见面,那么的味道,会使人不禁动容。也许这就是为什么红眼睛的原因,吃了妈妈送回家的食物会莫名莫名的感到满足,心情平和;徘徊...

360大黑客(黑客能攻破360吗)

360提示:你的电脑极有可能正在被黑客通过网络入侵攻击,很可能是黑客... 有这个提示说明已经被拦截了。发起攻击的电脑一般是安装了sql并且没有打补丁的电脑感染了蠕虫病毒。是蠕虫病毒自动发起的攻击。这...

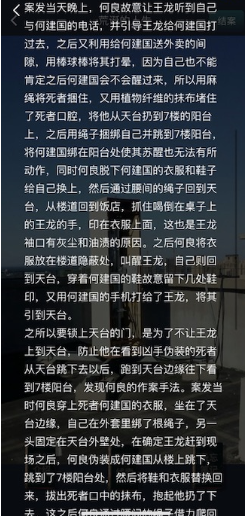

犯罪大师荒诞的人生最终答案介绍 crimaster荒诞的人生杀人凶手是谁

犯罪大师crimaster游戏中最新案件荒诞的人生的答案已经公布了,那么下面小编就和大家一起来看看最终的杀人凶手到底是谁吧。 犯罪大师荒诞的人生答案 本次案件的凶手是:何良(饭店老板) 犯罪...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!