黑客篡改atm机余额(破解取款机的黑客)

本文目录一览:

- 1、自动取款机屏幕显示金额可以做假吗?

- 2、黑客往前一站,ATM直接吐钞票,他们是怎么做到的

- 3、骇客12秒攻破atm机是真的吗

- 4、请问在ATM机上存款,银行卡信息被非法分子复制,将存款余额非法取出,银行要承担赔偿责任吗?

- 5、黑户ATm机上无卡存款会被法院知道吗

- 6、如何通过技术手段使银行卡余额增加但又不会被发现?

自动取款机屏幕显示金额可以做假吗?

这个问题包含的内容太广泛了,可以做假,只是技术手段不同,我来给你详细讲讲:

之一、如果你不是在ATM机面前亲眼看到的,而是通过照片、录像等看到的,那肯定可以做假,这就是普通的图形图像处理,这一条不多说。

第二、如果你是在ATM机跟前见到的,也有可能做假,只是要的技术含量较高,以前发生过各类假ATM机的案件,犯罪分子把报废的ATM机装上测试软件或者篡改过的ATMC(ATM机的终端控制软件),就能实现插卡的时候记录密码,当然修改显示的余额也是小菜一碟,假ATM机不联网,你想让它显示什么它就显示什么,我就曾经亲眼见过一个ATM工程师修改显示余额来开玩笑。

第三、如果ATM机是真的,而且是在现场亲眼看到的,那还有一种可能:卡是假的,以前也发生过相关的案件,诈骗份子用伪造卡制造行贿的骗局,受害人在ATM机上可以查到巨大余额,但是取不出来,伪造卡的卡面号码和卡的内部磁条信息不是同一张卡。

第四、这条和第四条一般被犯罪分子结合使用,银行卡内的余额也有可用和不可用之分,可用的随时可取,不可用余额可能是理财冻结金额、或是即将还贷款冻结金额等等,取不出来,在发卡行的ATM机上查询会提示可用和不可用,但是在跨行ATM机上查就不显示可用和不可用,这样持卡人跨行查询余额,看得见余额,但是取不出来。犯罪份子伪造的卡,表面是建设银行,内部可能是其他银行,这么做就是让你不知道发卡行,随便找台ATM机查余额都是巨额的。

涉及范围太广,我只能大概说一下了,我是ATM工程师,有兴趣的话追问我,我再给你详细讲讲,总之,别信什么银行卡余额,这毕竟不是盖着红章的存款证明,做个假装有钱又不犯法,还是谨慎为好

黑客往前一站,ATM直接吐钞票,他们是怎么做到的

首先ATM机吐钱肯定不是去ATM前拿钱那个人操作的,必然有人在远程控制ATM,那人只负责ATM吐钱的时候拿钱。

黑客让ATM机吐钱,首先要渗透银行的VPN内网。

然后是逐级破解ATM机的各层软件,ATMP、ATMC、SP、底层(firmware)

最后是破解ATM机的交易主密钥,实现未授权出钞,接下来让个人到ATM机跟前去拿钱就行了

骇客12秒攻破atm机是真的吗

1983年,凯文·米特尼克因被发现使用一台大学里的电脑擅自进入今日互联网的前身ARPA网,并通过该网进入了美国五角大楼的的电脑,而被判在加州的青年管教所管教了6个月。1988年,凯文·米特尼克被执法当局逮捕,原因是:DEC指控他从公司 *** 上盗取了价值100万美元的软件,并造成了400万美元损失。1993年,自称为“骗局大师”的组织将目标锁定美国 *** 系统,这个组织成功入侵美国国家安全局和美立坚银行,他们建立了一个能绕过长途 *** 呼叫系统而侵入专线的系统。1995年,来自俄罗斯的黑客弗拉季米尔·列宁在互联网上上演了精彩的偷天换日,他是历史上之一个通过入侵银行电脑系统来获利的黑客,1995年,他侵入美国花旗银行并盗走一千万,他于1995年在英国被国际刑警逮捕,之后,他把帐户里的钱转移至美国、芬兰、荷兰、德国、爱尔兰等地。1999年,梅利莎病毒 (Melissa)使世界上300多家公司的电脑系统崩溃,该病毒造成的损失接近4亿美金,它是首个具有全球破坏力的病毒,该病毒的编写者戴维·斯密斯在编写此病毒的时候年仅30岁。戴维·斯密斯被判处5年徒刑。2000年,年仅15岁,绰号黑手党男孩的黑客在2000年2月6日到2月14日情人节期间成功侵入包括雅虎、eBay和Amazon在内的大型网站服务器,他成功阻止服务器向用户提供服务,他于2000年被捕。2000年,日本右翼势力在大阪 *** ,称南京大屠杀是“20世纪更大谎言”,公然为南京大屠杀翻案,在中国 *** 和南京等地的人民 *** 的同时,内地网虫和海外华人黑客也没有闲着,他们多次进攻日本网站,用实际行动回击日本右翼的丑行,据日本媒体报道,日本总务厅和科技厅的网站被迫关闭,日本政要对袭击浪潮表示遗憾。2001年5月,中美黑客 *** 大战,中美撞机事件发生后,中美黑客之间发生的 *** 大战愈演愈烈。自4月4日以来,美国黑客组织PoizonBOx不断袭击中国网站。对此,我国的 *** 安全人员积极防备美方黑客的攻击。中国一些黑客组织则在“五一”期间打响了“黑客反击战”!2002年11月,伦敦黑客Gary McKinnon在英国被指控侵入美国军方90多个电脑系统。他现在正接受英国法院就“快速引渡”去美国一事的审理。2006年10月16日,中国骇客whboy(李俊)发布熊猫烧香木马.并在短短时间内,致使中国数百万用户受到感染,并波及到周边国家,比如日本。他于2007年2月12日被捕。2007年,4月27日爱沙尼亚拆除苏军纪念碑以来,该国总统和议会的官方网站、 *** 各大部门网站、政党网站的访问量就突然激增,服务器由于过于拥挤而陷于瘫痪。全国6大新闻机构中有3家遭到攻击,此外还有两家全国更大的银行和多家从事通讯业务的公司网站纷纷中招。爱沙尼亚的 *** 安全专家表示,根据网址来判断,虽然火力点分布在世界各地,但大部分来自俄罗斯,甚至有些来自俄 *** 机构,这在初期表现尤为显著。其中一名组织进攻的黑客高手甚至可能与俄罗斯安全机构有关联。《卫报》指出,如果俄罗斯当局被证实在幕后策划了这次黑客攻击,那将是之一起国家对国家的“ *** 战”。俄罗斯驻布鲁塞尔大使奇若夫表示:“假如有人暗示攻击来自俄罗斯或俄 *** ,这是一项非常严重的指控,必须拿出证据。”2007年,俄罗斯黑客成功劫持Windows Update下载器。根据Symantec研究人员的消息, 他们发现已经有黑客劫持了BITS, 可以自由控制用户下载更新的内容, 而BITS是完全 *** 作系统安全机制信任的服务, 连防火墙都没有任何警觉。这意味着利用BITS,黑客可以很轻松地把恶意内容以合法的手段下载到用户的电脑并执行。 Symantec的研究人员同时也表示, 目前他们发现的黑客正在尝试劫持, 但并没有将恶意代码写入, 也没有准备好提供给用户的“货”, 但提醒用户要提高警觉。2007年,中国 *** 网名为The Silent's(折羽鸿鹄)的黑客在6月至11月成功侵入包括CCTV、163、TOM等中国大型门户服务器。(据说其成功过入侵微软中国的服务器,另外相传是微软中国的一个数据库技术员是他朋友,给他的权限。)2008年,一个全球性的黑客组织,利用ATM 欺诈程序在一夜之间从世界49个城市的银行中盗走了900w美元。黑客们攻破的是一种名为RBS WorldPay 的银行系统,用各种奇技淫巧取得了数据库内的银行卡信息,并在11月8日午夜,利用团伙作案从世界49个城市总计超过130台ATM机上提取了900w美元。最关键的是,目前FBI 还没破案,甚至据说连一个嫌疑人都没找到。2009年7月7日,韩国遭受有史以来最猛烈的一次攻击。韩国总统府、国会、国情院和国防部等国家机关,以及金融界、媒体和防火墙企业网站进行了攻击。9日韩国国家情报院和国民银行网站无法被访问。韩国国会、国防部、外交通商部等机构的网站一度无法打开!这是韩国遭遇的有史以来最强的一次黑客攻击。2010年1月12日上午7点钟开始,全球更大中文搜索引擎“百度”遭到黑客攻击,长时间无法正常访问。主要表现为跳转到一雅虎出错页面、伊朗网军图片,出现“天外符号”等,范围涉及四川、福建、江苏、吉林、浙江、北京、广东等国内绝大部分省市。这次攻击百度的黑客疑似来自境外,利用了DNS记录篡改的方式。这是自百度建立以来,所遭遇的持续时间最长、影响最严重的黑客攻击,网民访问百度时,会被定向到一个位于荷兰的IP地址,百度旗下所有子域名均无法正常访问。

请问在ATM机上存款,银行卡信息被非法分子复制,将存款余额非法取出,银行要承担赔偿责任吗?

这种情况银行是不承担赔偿责任的。现在在ATM机上取存款,银行设计的程序是很安全的,银行卡由于银行的失误被复制一般是不存在的,大多是存取款人本身的疏忽造成的,所以银行不会承担赔偿责任。

黑户ATm机上无卡存款会被法院知道吗

若法院从银行查找黑户的储蓄等记录就可以查到黑客在ATM上的无卡存款记录。

根据我国法律规定,人民法院有权向有关单位查询被执行人的存款、债券、股票、基金份额等财产情况。

银行黑户分两种,一种是个人信用不好被银行列入黑名单的个人账户,还有一种是被人民法院列入失信人员名单、存在偷税漏税、欠缴电信宽带费等行为或有重大犯罪记录的人,这类人也是银行的黑户

如何通过技术手段使银行卡余额增加但又不会被发现?

不会,查询银行卡可通过以下 *** 查询:

网点查询:带上银行卡去银行营业网点,到柜台交给工作人员就可查询到卡余额。

ATM查询:凡是有银联标志的ATM机都可以进行银行卡余额查询,只需插入卡,输入密码,根据目录选择查询服务即可。

*** 查询:拨打银行 *** *** ,按提示操作可查询到银行卡内余额。

网上银行查询:开通网上银行,登录相关银行官网,查询卡内余额。

诈骗罪是指以非法占有为目的,用虚构事实或者隐瞒真相的 *** ,骗取数额较大的公私财物的行为。

《中华人民共和国刑法》第二百六十六条规定,诈骗公私财物,数额较大的,处三年以下有期徒刑、拘役或者管制,并处或单处罚金;数额巨大或者有其他严重情节的,处三年以上十年以下有期徒刑,并处罚金;数额特别巨大或者有其他特别严重情节的,处十年以上有期徒刑或者无期徒刑,并处罚金或者没收财产

相关文章

罗素琼斯将黑色小房子插入伦敦维多利亚时代的

伦敦建筑师罗素·琼斯(Russell Jones)在热刺设计了一套用波纹状纤维素板覆盖的房子,该房子是从前维多利亚时代附属建筑的砖墙后面窥视的。琼斯将附属建筑(多年来用作啤酒店,马stable和车间)...

无定金费用黑客追款「去哪里找正规的黑客」

无前期费用黑客追款 来自知乎的一些真实答案,如果能追款,那是不是,人家自己可以靠实力拿到这一部分钱,回头再来转送给你,收你的手续费,这样的人得多傻,你局的一个能自己赚钱的方法,为什么还要2个...

攻击app的黑客软件(黑客ip攻击软件)-一个黑客的真实收入

攻击app的黑客软件(黑客ip攻击软件)(tiechemo.com)一直致力于黑客(HACK)技术、黑客QQ群、信息安全、web安全、渗透运维、黑客工具、找黑客、黑客联系方式、24小时在线网络黑客、黑...

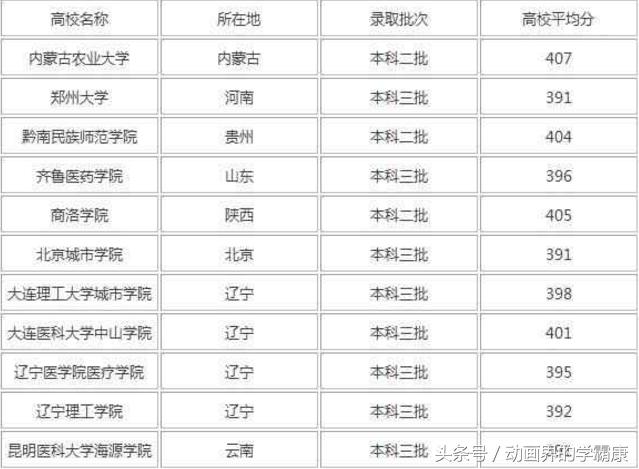

高考400分能上什么学校(高考低分数适合的学校

高考分数出来后大家都忙起了报考的事,在众多考生中,有一个分数段的人最尴尬,那就是四百多分的考生,也就是我们高中老师说的“一瓶子不满,半瓶子穷逛荡”的一类人。现在我就来告诉你们400分能去的学校,并且不...

全国酒店入住记录能查到吗(全国查房记录是真的吗)

全国各地酒店餐厅搬入纪录能查出吗(全国各地护理查房纪录是真是假) 每一个领域都是有每一个领域的标准,仅有在你遵循了它以后,你才可以享有到更强的服务项目。随后酒店客房能够出示给这些并不是夫妇的人,前台...

胤怎么读?

胤怎么读?胤是什么意思?胤的词语出处也是那里?很多人在生活、学习中遇到“胤”这个词,大家都不知道怎么读这个生僻字。你想知道这些有趣的生僻字怎么读吗?豪友网专门精心整理了生僻字怎么读相关的内容,为你释疑...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!