黑客通过什么攻击乐天(中国黑客向乐天宣战)

乐天事件是什么?

起因:

韩国为了预防朝鲜的军事行动,要求美国在自己本土上部署萨德导弹,因为韩美是军事同盟。萨德导弹属于一种维护韩国自己的安全防御系统。但是萨德的覆盖范围太大了,可以窥视中国,俄国的军事,雷达可探2000公理。所以中国大部分军事基地都可以被监视!由此可以看出来,事件的根本原因,根本就是美国在韩国部署的一个隔空炮架!

关于乐天:

首先,我们得知道【乐天】的背景,乐天集团是韩国五大集团之一,世界五百强跨国企业。目前以全球化战略在全球近二十个国家蓬勃发展零售、食品、旅游、石化地产及金融等领域事业。乐天集团在华拥有120多家门店,在华营业额高达3.2万亿韩元/年,【截止目前为止人民币与韩元的兑换比率为1:166】!乐天免税店的销售额70%以上来自中国游客!

乐天集团

乐天集团是韩国五大集团之一,世界五百强跨国企业。目前以全球化战略在全球近二十个国家蓬勃发展零售、食品、旅游、石化地产及金融等领域事业。乐天自1994年进入中国市场以来,包括食品、零售、旅游、石化、建设、制造、金融、服务等众多领域。2017年2月27日,韩国国防部表示乐天集团决定把星州高尔夫球场地皮 *** 给韩国国防部用于部署“萨德”反导系统;3月,韩检方重启调查乐天,疑行贿崔顺实换免税店牌照。

2017年9月14日,受在韩部署“萨德”反导系统影响,乐天玛特在中国业绩惨淡、不堪重负,最终决定进行出售在华超市。乐天集团此前想维持在华经营,但因“前路渺茫”选择对乐天玛特进行变卖处分。2017年10月1日起,乐天将从家族企业体制转变为控股公司。

2017年12月22日下午,韩国首尔中央地 *** 院做出一审宣判,因涉嫌贪污与渎职遭检方起诉的乐天集团会长辛东彬获刑1年8个月,缓刑2年。辛东彬的父亲、乐天集团创始人辛格浩涉嫌违规经营,获刑4年。辛格浩的第三任夫人徐美敬有期徒刑2年,缓刑3年。日本乐天前任副会长辛东主无罪。

乐天中国官网疑遭黑客攻击陷瘫痪,你怎么看?

韩国的乐天集团是一个好不知廉耻的企业,这个企业目前同意就韩国的萨德导弹防御系统的建设进行场地支持,这类企业在中国赚钱,得到中国 *** 的帮助,却做出伤害中国人民的事情,要知道企业跟政治是不能挂钩的,一旦挂钩没有一个企业能够得到好下场,所以我觉得乐天集团受到任何的报复都是应该的,这类无良企业倒闭就是最终的下场。

我今天听到一个消息,乐天集团在中国的官网疑似遭到黑客攻击,我对此拍手称快,但是我要指出的是乐天集团的公布的这件事情,应该是污蔑性的消息,因为没有任何证据说明乐天集团网站被攻击了,所以乐天集团的行为是卑鄙 *** 的行为,自己做出缺德事,还要诬陷别人。

乐天集团是一个毫无良知的 *** 企业,他们蓄谋帮助韩国建设萨德导弹防御系统,同时又怕中国人们的怒火烧死他们,所以他们现在假装是一个受害者,说自己中国的网站受到攻击,一次来转移中国人民的视线,这类卑鄙的行为,我一看就明白了,希望大家也不要上当,乐天集团是自己装出来的,这点毫无疑问。

我们需要注意的一点是乐天集团为什么要演出黑客攻击他们的一幕戏,他们这是为了减小中国人民的怒火,也可以减少自己的压力,然后逐步的将他们做出的卑劣的事情消失无形。这点计谋大家一定要识破,千万不要上当受骗,我们 *** 乐天集团所有的商品的决心应该是一致的,不改变的。

虽然我们没有证据说乐天集团在演戏,但是起码这种可能性是很大的,因为乐天集团自己的官方网站,他们想怎么样设置都可以,所以我们根本看不出是不是黑客攻击,他们先声夺人就是想造成这个效果,大家一定要谨防上当,不要被乐天集团的假象迷惑,对于乐天集团我只想说一句,多行不义,必自毙!

所谓的黑客攻防是通过什么实现的呢?

黑客攻防:攻击基本原理与防范技术据统计,在所有黑客攻击事件中,SYN攻击是最常见又最容易被利用的一种攻击手法。相信很多人还记得2000年YAHOO网站遭受的攻击事例,当时黑客利用的就是简单而有效的SYN攻击,有些 *** 蠕虫病毒配合SYN攻击造成更大的破坏。本文介绍SYN攻击的基本原理、工具及检测 *** ,并全面探讨SYN攻击防范技术。

中文名

黑客攻防

外文名

Hacker attack and defense

介绍

SYN攻击基本原理工具及检测 ***

tcp握手协议

采用三次握手建立一个连接

在TCP/IP协议中,TCP协议提供可靠的连接服务,采用三次握手建立一个连接。

之一次握手:建立连接时,客户端发送syn包(syn=j)到服务器,并进入SYN_SEND状态,等待服务器确认;

第二次握手:服务器收到syn包,必须确认客户的SYN(ack=j+1),同时自己也发送一个SYN包(syn=k),即SYN+ACK包,此时服务器进入SYN_RECV状态;

第三次握手:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ack=k+1),此包发送完毕,客户端和服务器进入ESTABLISHED状态,完成三次握手。

完成三次握手,客户端与服务器开始传送数据,在上述过程中,还有一些重要的概念:

未连接队列:在三次握手协议中,服务器维护一个未连接队列,该队列为每个客户端的SYN包(syn=j)开设一个条目,该条目表明服务器已收到SYN包,并向客户发出确认,正在等待客户的确认包。这些条目所标识的连接在服务器处于Syn_RECV状态,当服务器收到客户的确认包时,删除该条目,服务器进入ESTABLISHED状态。

Backlog参数:表示未连接队列的更大容纳数目。

SYN-ACK 重传次数 服务器发送完SYN-ACK包,如果未收到客户确认包,服务器进行首次重传,等待一段时间仍未收到客户确认包,进行第二次重传,如果重传次数超过系统规定的更大重传次数,系统将该连接信息从半连接队列中删除。注意,每次重传等待的时间不一定相同。

半连接存活时间:是指半连接队列的条目存活的最长时间,也即服务从收到SYN包到确认这个报文无效的最长时间,该时间值是所有重传请求包的最长等待时间总和。有时我们也称半连接存活时间为Timeout时间、SYN_RECV存活时间。

SYN攻击原理

SYN攻击属于DOS攻击的一种,它利用TCP协议缺陷,通过发送大量的半连接请求,耗费CPU和内存资源。SYN攻击除了能影响主机外,还可以危害路由器、防火墙等 *** 系统,事实上SYN攻击并不管目标是什么系统,只要这些系统打开TCP服务就可以实施。从上图可看到,服务器接收到连接请求(syn=j),将此信息加入未连接队列,并发送请求包给客户(syn=k,ack=j+1),此时进入SYN_RECV状态。当服务器未收到客户端的确认包时,重发请求包,一直到超时,才将此条目从未连接队列删除。配合IP欺骗,SYN攻击能达到很好的效果,通常,客户端在短时间内伪造大量不存在的IP地址,向服务器不断地发送syn包,服务器回复确认包,并等待客户的确认,由于源地址是不存在的,服务器需要不断的重发直至超时,这些伪造的SYN包将长时间占用未连接队列

韩国乐天事件起因经过

1、事件起因:

2017年2月27日,韩国国防部表示乐天集团决定把星州高尔夫球场地皮 *** 给韩国国防部用于部署“萨德”反导系统。若双方正式签约,会很快开始设计和施工,在5-7个月内即可完成“萨德”部署。美国要在韩国部署萨德导弹基地,这个导弹主要就是覆盖中国,针对中国部署的,基地需要用地,乐天就把他的一块地让给了美国做萨德的基地,乐天在中国好多地方都有免税店、超市等,乐天挣着中国人的钱,却帮着美国对付中国,你所为乐天花的每一分钱都有可能成为将来对付我们的子弹

2、关于“萨德”:

也许,很多人还不知道萨德是个什么东西,它是美国生产的一套先进的导弹拦截系统,它的探测半径高达2000公里,大半个中国都在它的覆盖范围以内。以后,我们中东部的每一架战机的升空,每一枚导弹的发射,都在它的监控之下。试想一下,假如我们国家的导弹发射不出去,被他拦截掉,而美日韩的战机可以肆意轰炸的时候我们还能好好的看韩剧么

自从乐天支持萨德的消息一经传开,迅速在中国引起广泛反响,乐天超市在中国的门店瞬间沦为众矢之的。民间自发的种种 *** ,足以证明中国市场和中国消费者不容小觑的力量……不论大电商还是小业主,要么下架乐天的商品,要么从乐天撤出自家商品…… 韩联社3月1日报道称,从2月28日下午开始,乐天中国官网开始陷入瘫痪。乐天方面说,专家经查判断,官网瘫痪为黑客发起病毒攻击所致。2月27日和28日,乐天中国官网的流量骤增至平时的10至25倍。乐天有关负责人称,目前可发现部分网民对乐天官网的个别攻击行为,但尚无有组织的攻击或 ***

黑客常用的攻击方式是哪些

1、获取口令

2、放置特洛伊木马程序

3、WWW的欺骗技术

4、电子邮件攻击

5、通过一个节点来攻击其他节点

6、 *** 监听

7、寻找系统漏洞

8、利用帐号进行攻击

9、偷取特权

黑客攻击主要有哪些手段?

黑客主要运用手段和攻击 ***

2004-12-02 来源: 责编: 滴滴 作者:

编者按:

不可否认, *** 已经溶入到了我们的日常工作和生活中。因此,在我们使用电脑时就得时时考虑被 *** 攻击的防范工作。俗语说“知己知彼,百战不贻”,要想尽量的免遭黑客的攻击,当然就得对它的主要手段和攻击 *** 作一些了解。闲话少说,咱这就入正题!

戴尔笔记本本周限时优惠 免费咨询800-858-2336

来源:黑客基地

不可否认, *** 已经溶入到了我们的日常工作和生活中。因此,在我们使用电脑时就得时时考虑被 *** 攻击的防范工作。俗语说“知己知彼,百战不贻”,要想尽量的免遭黑客的攻击,当然就得对它的主要手段和攻击 *** 作一些了解。闲话少说,咱这就入正题!

(一)黑客常用手段

1、 *** 扫描--在Internet上进行广泛搜索,以找出特定计算机或软件中的弱点。

2、 *** 嗅探程序--偷偷查看通过Internet的数据包,以捕获口令或全部内容。通过安装侦听器程序来监视 *** 数据流,从而获取连接 *** 系统时用户键入的用户名和口令。

3、拒绝服务 -通过反复向某个Web站点的设备发送过多的信息请求,黑客可以有效地堵塞该站点上的系统,导致无法完成应有的 *** 服务项目(例如电子邮件系统或联机功能),称为“拒绝服务”问题。

4、欺骗用户--伪造电子邮件地址或Web页地址,从用户处骗得口令、信用卡号码等。欺骗是用来骗取目标系统,使之认为信息是来自或发向其所相信的人的过程。欺骗可在IP层及之上发生(地址解析欺骗、IP源地址欺骗、电子邮件欺骗等)。当一台主机的IP地址假定为有效,并为Tcp和Udp服务所相信。利用IP地址的源路由,一个攻击者的主机可以被伪装成一个被信任的主机或客户。

5、特洛伊木马--一种用户察觉不到的程序,其中含有可利用一些软件中已知弱点的指令。

6、后门--为防原来的进入点被探测到,留几个隐藏的路径以方便再次进入。

7、恶意小程序--微型程序,修改硬盘上的文件,发送虚假电子邮件或窃取口令。

8、竞争拨号程序--能自动拨成千上万个 *** 号码以寻找进入调制解调器连接的路径。逻辑炸弹计算机程序中的一条指令,能触发恶意操作。

9、缓冲器溢出-- 向计算机内存缓冲器发送过多的数据,以摧毁计算机控制系统或获得计算机控制权。

10、口令破译--用软件猜出口令。通常的做法是通过监视通信信道上的口令数据包,破解口令的加密形式。

11、社交工程--与公司雇员谈话,套出有价值的信息。

12、垃圾桶潜水--仔细检查公司的垃圾,以发现能帮助进入公司计算机的信息。

(二)黑客攻击的 *** :

1、隐藏黑客的位置

典型的黑客会使用如下技术隐藏他们真实的IP地址:

利用被侵入的主机作为跳板;

在安装Windows 的计算机内利用Wingate 软件作为跳板;利用配置不当的Proxy作为跳板。

更老练的黑客会使用 *** 转接技术隐蔽自己。他们常用的手法有:利用800 号 *** 的私人转接服务联接ISP, 然后再盗用他人的账号上网;通过 *** 联接一台主机,再经由主机进入Internet。

使用这种在 *** *** 上的"三级跳"方式进入Internet 特别难于跟踪。理论上,黑客可能来自世界任何一个角落。如果黑客使用800号拨号上网,他更不用担心上网费用。

2、 *** 探测和资料收集

黑客利用以下的手段得知位于内部网和外部网的主机名。

使用nslookup 程序的ls命令;

通过访问公司主页找到其他主机;

阅读FTP服务器上的文挡;

联接至mailserver 并发送 expn请求;

Finger 外部主机上的用户名。

在寻找漏洞之前,黑客会试图搜集足够的信息以勾勒出整个 *** 的布局。利用上述操作得到的信息,黑客很容易列出所有的主机,并猜测它们之间的关系。

3、找出被信任的主机

黑客总是寻找那些被信任的主机。这些主机可能是管理员使用的机器,或是一台被认为是很安全的服务器。

一步,他会检查所有运行nfsd或mountd的主机的NFS输出。往往这些主机的一些关键目录(如/usr/bin、/etc和/home)可以被那台被信任的主机mount。

Finger daemon 也可以被用来寻找被信任的主机和用户,因为用户经常从某台特定的主机上登录。

黑客还会检查其他方式的信任关系。比如,他可以利用CGI 的漏洞,读取/etc/hosts.allow 文件等等。

分析完上述的各种检查结果,就可以大致了解主机间的信任关系。下一步, 就是探测这些被信任的主机哪些存在漏洞,可以被远程侵入。

4、找出有漏洞的 *** 成员

当黑客得到公司内外部主机的清单后,他就可以用一些Linux 扫描器程序寻找这些主机的漏洞。黑客一般寻找 *** 速度很快的Linux 主机运行这些扫描程序。

所有这些扫描程序都会进行下列检查:

TCP 端口扫描;

RPC 服务列表;

NFS 输出列表;

共享(如samba、netbiox)列表;

缺省账号检查;

Sendmail、IMAP、POP3、RPC status 和RPC mountd 有缺陷版本检测。

进行完这些扫描,黑客对哪些主机有机可乘已胸有成竹了。

如果路由器兼容SNMP协议,有经验的黑客还会采用攻击性的SNMP 扫描程序进行尝试, 或者使用"蛮力式"程序去猜测这些设备的公共和私有community strings。

5、利用漏洞

现在,黑客找到了所有被信任的外部主机,也已经找到了外部主机所有可能存在的漏洞。下一步就该开始动手入侵主机了。

黑客会选择一台被信任的外部主机进行尝试。一旦成功侵入,黑客将从这里出发,设法进入公司内部的 *** 。但这种 *** 是否成功要看公司内部主机和外部主机间的过滤策略了。攻击外部主机时,黑客一般是运行某个程序,利用外部主机上运行的有漏洞的daemon窃取控制权。有漏洞的daemon包括Sendmail、IMAP、POP3各个漏洞的版本,以及RPC服务中诸如statd、mountd、pcnfsd等。有时,那些攻击程序必须在与被攻击主机相同的平台上进行编译。

6、获得控制权

黑客利用daemon的漏洞进入系统后会做两件事:清除记录和留下后门。

他会安装一些后门程序,以便以后可以不被察觉地再次进入系统。大多数后门程序是预先编译好的,只需要想办法修改时间和权限就可以使用,甚至于新文件的大小都和原有文件一样。黑客一般会使用rcp 传递这些文件,以便不留下FTP记录。

一旦确认自己是安全的,黑客就开始侵袭公司的整个内部网

7.窃取 *** 资源和特权

黑客找到攻击目标后,会继续下一步的攻击,步骤如下:

(1)下载敏感信息

如果黑客的目的是从某机构内部的FTP或WWW服务器上下载敏感信息,他可以利用已经被侵入的某台外部主机轻而易举地得到这些资料。

(2)攻击其他被信任的主机和 ***

大多数的黑客仅仅为了探测内部网上的主机并取得控制权,只有那些"雄心勃勃"的黑客,为了控制整个 *** 才会安装特洛伊木马和后门程序,并清除记录。 那些希望从关键服务器上下载数据的黑客,常常不会满足于以一种方式进入关键服务器。他们会费尽心机找出被关键服务器信任的主机,安排好几条备用通道。

(3)安装sniffers

在内部网上,黑客要想迅速获得大量的账号(包括用户名和密码),最为有效的手段是使用"sniffer" 程序。

黑客会使用上面各节提到的 *** ,获得系统的控制权并留下再次侵入的后门,以保证sniffer能够执行。

(4)瘫痪 ***

如果黑客已经侵入了运行数据库、 *** 操作系统等关键应用程序的服务器,使 *** 瘫痪一段时间是轻而易举的事。

如果黑客已经进入了公司的内部网,他可以利用许多路由器的弱点重新启动、甚至关闭路由器。如果他们能够找到最关键的几个路由器的漏洞,则可以使公司的 *** 彻底瘫痪一段时间

乐天官网被谁攻击了?

乐天有关负责人表示,目前可发现部分网民对乐天官网的个别攻击行为,但尚无有组织的攻击或 *** 行为。

但是目前并未有黑客组织或者个人声明对此负责。

或许只是找个借口离开而已。

相关文章

逆变焊机(逆变焊机完整电路图)

我单位有台ZX7-400逆变电焊机,三相的,功率模块是IGBT的。没有电路图,。。 这个我这里有 但是改不了图片格式 其实这种焊机控制线路是最简单的一种!先是由380整流然后经过IGBT逆变后流...

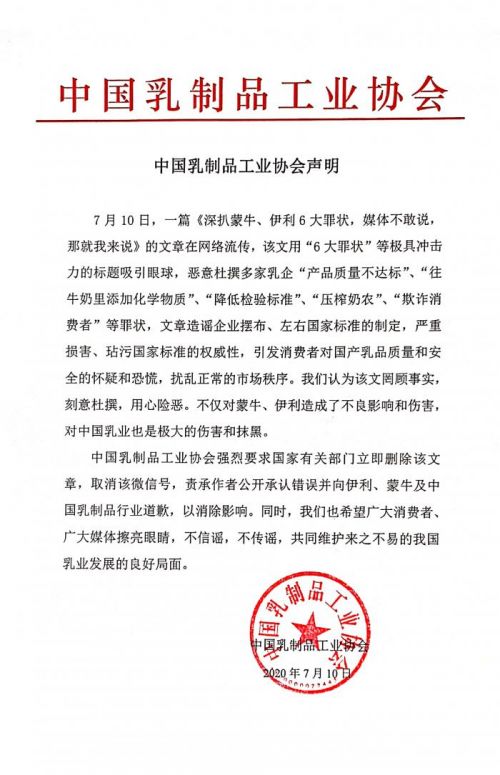

官方辟谣蒙牛伊利等左右国家标准 中国乳制品工业协会声明全文

一篇《深扒蒙牛、伊利6大罪状,媒体不敢说,那就我来说》的文章在11日清晨登上热搜,中国乳制品工业协会辟谣。 11日上午,中国乳制品工业协会在其官网发表了一份声明,声明中称,《深扒蒙牛、伊利6大罪状,...

b超多少天可以查出早孕

有身多久B超能查抄出来? 很早期时是B超准点照旧试纸准点? 我买了试纸显。 您好: 一般在怀胎的早期,孕囊还没有在宫腔内形成,B超是检测不到的,一般在怀胎的早期,尿液可能是血液中的HCG的含量...

Awake Security Platform:一款用NTA完成恶意个人行为检测的专用工具

伴随着公司及各种组织架构慢慢将网络的应用转为云和远程控制,传统式网络的界定在慢慢产生变化。一样,物联网设备的应用愈来愈多,数据加密和影子系统的应用愈来愈经常,大家也就可以了解,为何一直以来在维持网络和...

找黑客盗微信多少钱-都市之我有黑客人格

找黑客盗微信多少钱相关问题 黑客军团翻拍相关问题 黑客通过微信能做什么 一个人关注了你所有社交账号(一个人多个支付宝账号)...

24小时接单的黑客,免费黑客在线QQ接单

在本文中,作者主要介绍了黑客用于攻击网络的一些工具。通过了解这些黑客工具的使用方法,读者可以更好地保护自己网络的安全。 的的的…………,凌晨3时45分,恼人的铃声将你吵醒。于是,你上网回应呼叫,...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!