电脑课上装黑客代码(如何在电脑上装word)

这个漏洞还是比较有意思的,只要目标打开你发送给他的Word文件,就能够拿到进入他的系统。如果你感兴趣,就一起来看看吧。

这个漏洞其实我不是一两次尝试复现了,但是之前一直没有成功,直到我换了官方原版镜像......所以特地写出来与大家分享,在这里也再次强调一下,漏洞复现一定要用原版镜像,否则不知道会出什么幺蛾子

这是网上别人统计的,更详细的需要进一步验证

office 2003 office 2007 office 2010 office 2013 office 2016

目标机

64位 win7原版镜像官方原版office2016安装包

攻击机

kali 系统python 2.7POC代码

下载上面链接中的py与rb文件,py是用来生成恶意word文件的,rb文件是可以用于导入到msf中使用的。我们先将这两个文件拷贝到我们的攻击机kali下,然后利用py文件生成恶意的word文件,执行如下语句:

上面的语句的功能就是生成一个命名为11882.doc的word文件

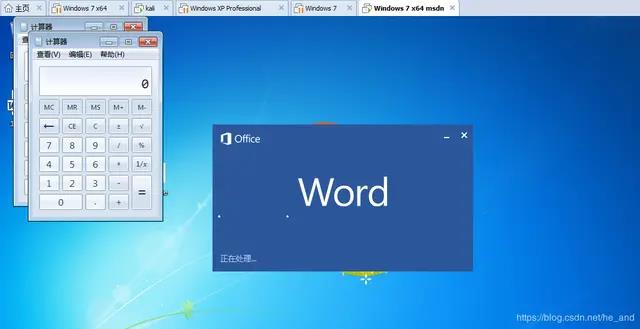

如果目标office存在漏洞,打开这个word文件就会执行cmd.exe /c calc.exe这个命令,也就是打开计算器,以此来验证是否确实存在漏洞

接下来我们把这个文件发送到我们的受害者的电脑win7上(已经安装了office2016,且没有打补丁) 此时,当目标打开这个doc文件时,会同时打开计算器

这就说明漏洞是的确存在的,这会我们就可以借助metaspoloit配合刚刚下载的rb文件实现getshell了,一起来试一下吧

将网盘中下载的代码”shell.rb”,名称修改为'CVE-2017-11882.rb'将rb文件拷贝到kali下的/usr/share/metasploit-framework/modules/exploits/windows/ *** b目录中使用CVE-2017-11882.py模块,生成带有shell的doc文件终端输入msfconsole启动msf在msf中执行search CVE-2017-11882

可以看到我们的模块已经导入成功了 接下来就使用这个模块来获取meterpreter会话

这时页面会出现如下文字

使用cve-2017-11882.py脚本生成带有shell的doc文件

使用cve-2017-11882.py脚本生成带有shell的doc文件

上面的-c后面的语句就是上图红线框起来的语句。然后我们将生成的doc文件拷贝到靶机上(真实环境下可以通过qq等发送,诱骗点击)

当我打开这个文件的时候,靶机是没有任何异常反应的,但是我们的攻击机kali这边已经拿到shell了

我们随便进入一个session,使用命令sessions session编号,并查看目标机系统信息

我们可以还可以截屏,打开摄像头等等

至此,整个复现流程就结束了,但是还是有几点需要注意

镜像的选择:一定要是官方原版靶机与目标机处于同一网段(也就是可以互相通信)

如果评选世界上最善良的文件,Word文档应该榜上有名。很少有人会把“.doc”文件和黑客手中的杀人利器联系起来。

然而,事实正好相反。上世纪90年代,就有“宏病毒”出现,病毒制造者利用word的特性,在文档中内嵌破坏性的程序。不过,由于技术的限制,当年“宏病毒”并不能造成毁灭性的影响。

20多年过去了,古老的封印再一次被打开。这一次,Word文档不再是当年那个手无缚鸡之力的书生,而变成手法毒辣的“文字幽灵”。

【乌克兰某电力公司高管收到的文件,如果点击同意,就会陷入黑客构建的木马陷阱之中】

从2015年开始,利用Word文档传播木马的 *** 就在“重量级黑客”中重新流行。

屡次攻击中国通信企业的黑客组织“暗黑客栈”,常用的攻击 *** 就是向企业高管发送一封电子邮件,附件中携带一个Word或Excel文件。一旦打开这个文件,系统会提示需要加载“宏”才能继续阅读。一旦选择加载,则会从黑客指定的服务器下载木马,窃取电脑上的机密信息。

攻击乌克兰电网造成一百多万人口陷入停电的神秘黑客,同样被发现向电厂的管理者发送电子邮件,里面携带了一个Excel附件。同样的道理,点击加载宏之后,就会允许黑客在电脑上植入木马,从而被彻底控制。(在攻击原理上,Word和Excel是一样的。)

以上这些,都是黑客针对特定的组织发起的攻击。2016年,这种攻击方式正在迅速对准像你我一样的普通人。

【黑客弹出的勒索消息,包括付款的方式和步骤】

黑客会通过简单的社会工程学手段,分析出你的背景资料,然后根据你的职业或爱好有针对性地向你发送一封邮件。例如,黑客会给喜爱网球的人发送“网球俱乐部邀请”;会给硬件爱好者发送“新产品促销信息”。

接下来又到了经典剧情桥段,

1、当受害者打开这个Word文档后,会看到一堆乱码,而Office会提示需要加载“宏”才可以正确识别文字内容。

2、一旦用户点击“同意”,Word文档就会从黑客指定的IP下载一个叫做“Locky”的恶意软件。

3、在你不知不觉的情况下, 把你电脑内所有的文件全部转换成“.locky”为后缀名的文件。

4、一切准备妥当之后,就会弹出一个通知:“你的电脑文件已经被我们锁定,支付比特币才可以解锁。”

这种勒索手段听上去很陌生。但最近一个月,德国、荷兰、美国的数十万用户已经被敲诈,而且受害电脑正在以每小时4000台的速度增加。黑客一般会向受害者索要0.5-2个比特币。听起来这个数额并不大,但如果换算成人民币的话,相当于1500-5000块。

没有ip你起码知道 *** 号吧通过 *** 号查ip不就得了没有ip不能进入他人电脑窃取文件

如果想要黑你,肯道你的一关消息的,qq什么的,然后检测ip,再远ping telnet 之类的,不过现在基本上没有那么容易被入侵了,除非是大神找你系统漏洞,通过漏洞来提权之类的,现在多的是,通过邮箱发送带毒的图片或者跳黑链,远程qq发送给你带毒文件之类的,可以在你的电脑开辟一个后门,开启端口,通过动态域名,远程你

从你公司的网站,得到shell然后提权然后拿到服务器创建隐藏账户,从而控制你局域网然后得到你电脑的资料,处了你电脑和公司服务器是物理隔绝的。

去腾讯智慧安全申请个御点终端安全系统

申请好了之后,打开腾讯御点,选择修复漏洞

可以自动检测出电脑里面需要修复的漏洞然后一键修复

相关文章

螃蟹怎么清洗干净(清洗螃蟹的4个小窍门)

螃蟹怎么清理整洁(清洗螃蟹的4个小技巧)秋天是吃蟹的时节,肥嫩的大闸蟹肉质地新鮮Q弹,蟹肉醇香又不油腻,比最好是的鸡蛋黄还美味。 螃蟹怎么清理整洁(清洗螃蟹的4个小技巧) 可是,自己...

广州商务网,24小时在线

我一直在一些网址上看到了广州商务,而且越来越多的广州商务,他们在网址上的充分运用也都是越来越顺畅的,因而说要想真正的把握这类女学妹的话,就尽量对这类特进行一系列的处理,让很多的人都把握到这类广州女学妹...

王峰记忆法(王峰记忆法全套教程)

王峰记忆法(王峰记忆法全套教程) 记忆自古以后就是人类一直探索的与每个人都息息相关的问题。但是真正开始提出记忆力这个概念的是古希腊人,然后在西米2500年前提出记忆学这么一个概念,后来在人类的发展过...

女性绝经后易患3类疾病,更年期注意4点或可降低发病率

女性绝经意味着卵泡耗竭、卵巢功能衰竭、雌孕激素停止分泌。在排除怀孕的前提下,如果女性1年不来月经,即可认定为绝经。我国女性绝经的年龄在50岁左右,如果细心,可以发现女性绝经以后衰老速度加快。实际上,绝...

黑客教你定位安卓手机  智能手机安全

信息化时代,现在基本上是每人都拥有一台手机,现实中,可能你会收到某个亲戚的短信或电话,来电是显示“亲人”名字,然而你仔细看看号码,这并不是你亲友手机号码,这是怎么回事呢?近日,国内知名黑客安...

警察能找到黑客吗(警察有黑客吗)

本文目录一览: 1、警察是如何抓住黑客? 2、在互联网上,警察根据什么可以查到黑客犯罪地点 3、网络安全警察是怎样查处黑客的,是通过查找其IP地址么 4、网络警察怎样追踪黑客的 警察是如...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!