Discuz! X3.1 刷分系列漏洞

完成任务的链接形如:

home.php?mod=draw&do=view&id=xx

这个地址最终在 source\class\class_task.php 中被处理

约第370行:

function draw($id) {

global $_G;

if(!($this->task = C::t('common_task')->fetch_by_uid($_G['uid'], $id))) {

showmessage('task_nonexistence');

} elseif($this->task['status'] != 0) {

showmessage('task_not_underway');

} elseif($this->task['tasklimits'] && $this->task['achievers'] >= $this->task['tasklimits']) {

return -1;

}

......

之后就是获得任务奖励了

总觉得上面这一段少了些什么判断?我们对比下其他代码

约第473行:

function giveup($id) {

global $_G;

if($_GET['formhash'] != FORMHASH) {

showmessage('undefined_action');

} elseif(!($this->task = C::t('common_task')->fetch_by_uid($_G['uid'], $id))) {

showmessage('task_nonexistence');

} elseif($this->task['status'] != '0') {

showmessage('task_not_underway');

}

这一段是放弃任务的判断,我们看到如果 $this->task['status'] != '0',就是说任务没有开始的时候,是不能放弃任务的。

但是,在上面那段获取任务奖励的代码中,并没有判断任务是否开始,造成了无需领取任务,就可以无限次数获取奖励。

此漏洞还可以用于强行获取由于用户组不符,没有权限领取的任务的奖励。

漏洞详细利用,请见漏洞证明。

漏洞证明:1、新建一个任务,就选择红包类任务吧

2、此时千万不要申请任务,而是进入任务详细页面(完成之后就不能刷了)

home.php?mod=task&do=view&id=2

这样就能看到任务详情了,任务的奖励是 威望+1。

我们把地址改为领取任务奖励

home.php?mod=task&do=draw&id=2

打开这个地址,获得了 威望+1。

不断刷新这个页面,即可不断获得奖励。

修复方案:在 source\class\class_task.php 中的 draw 函数部分,加入任务是否领取的判断

即加上

......

elseif($this->task['status'] != '0') {

showmessage('task_not_underway');

}

这样,再次使用漏洞时,就会提示

相关文章

南方数据网站漏洞

漏洞影响版本 v10.0 v11.0 关键字:inurl:”HomeMarket.asp” 默认后台:/admin 直接爆用户密码: http://www.xxx.com/New...

DedeCMS全版本通杀SQL注入漏洞利用代码及工具

dedecms即织梦(PHP开源网站内容管理系统)。织梦内容管理系统(DedeCms) 以简单、实用、开源而闻名,是国内最知名的PHP开源网站管理系统,也是使用用户最多的PHP类CMS系统,近日,...

黑客定位手机位置,别小瞧这些小细节

黑客便是假借黑客名义操控别人电脑的黑客技能,咱们都知道手机有定位功能,但咱们并不知道如何定位手机号码,那么今日黑客教你定位手机号码以及手机号码定位软件下载。 只是经过一个手机号,就能够精确认位出你的...

什么是电脑肉鸡_电脑肉鸡是什么意思

所谓电脑肉鸡,就是拥有管理权限的远程电脑。也就是受别人控制的远程电脑。肉鸡可以是各种系统,如win,linux,unix等;更可以是一家公司\企业\学校甚至是政府军队的服务器,一般所说的肉鸡是一台...

新手Web渗透教程第一课:数据库漏洞(SQL注入)环境搭建

我们在第二季第一篇文章内容里《新手Web渗透教程 第一课:数据库漏洞(SQL注入)环境搭建/测试》结构了一个mysql php留言本的系统漏洞自然环境, 大家就为此自然环境为例子来解读...

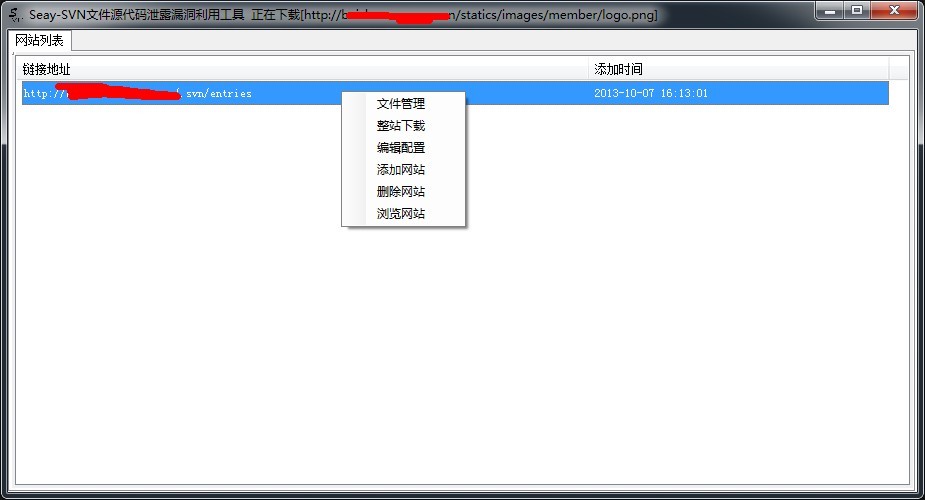

实用工具:Seay-svn源代码备份漏洞利用工具2014-05-05版

之前因为目录切换存在bug,如果你使用这个软件读取不到文件源码,可能就是这个bug导致的,现已修复,不妨保留下新版,感谢master反馈,如本站任何工具原创程序有bug,欢迎反馈到root@cns...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!