tcpdumpthetrafficonanetwo

介绍:

tcpdump全名:dump the traffic on a network,依据使用人的界定对互联网上的数据文件开展捕获的包分析工具。 tcpdump能够将互联网中传输的数据文件的“头”彻底捕获出来出示剖析。它适用对于传输层、协议书、服务器、互联网或端口号的过虑,并出示and、or、not等逻辑性句子来协助你除掉没用的信息内容。

名字:

tcpdump - dump traffic on a network(转储互联网上的总流量);

叙述:

Tcpdump复印出一个与布尔表达式配对的网线端口上数据文件內容的叙述。它还可以用-w标示运作,这会造成它将排序数据信息储存到一个文档中供之后剖析,和/或应用-r标志,这会造成它从储存的排序文档中载入,而不是载入排序从互联网页面。在一切状况下,仅有配对关系式的数据文件才会被tcpdump解决。

假如Tcpdump沒有运作-c标示,它将再次捕捉数据文件,直至它被一个SIGINT数据信号(比如,根据键入终断标识符,一般 为control-C)或一个SIGTERM数据信号(一般 由kill(1)指令); 假如应用-c 标示运作,它将捕捉数据文件,直至它被SIGINT或SIGTERM信号中断或特定的数据文件已被解决。

当tcpdump进行捕捉包时,它会汇报记数:

- 数据文件“捕捉”(它是tcpdump接受和解决的数据文件总数);

- (这个意思在于你已经运作tcpdump的电脑操作系统,将会在电脑操作系统的配备 *** 上 - 假如在cmd中特定了某一过滤装置,则在一些电脑操作系统上不管他们是不是与过滤装置关系式配对,即便他们与过滤装置关系式配对,不管tcpdump是不是早已载入并解决他们,在别的OS上,它都只测算由过滤装置关系式配对的数据文件,而无论tcpdump是不是早已载入并解决了他们,而在别的电脑操作系统上,它只测算由过滤装置关系式配对并由tcpdump解决的数据文件;

- 数据文件“由核心丢掉”(假如电脑操作系统将该信息内容汇报给程序运行,则它是因为运作tcpdump的电脑操作系统中的数据文件捕捉体制,因为缺乏缓冲区域室内空间而丢掉的数据文件总数;要不是,则汇报为0)。

在适用SIGINFO数据信号的服务平台上,比如大部分BSD(包含Mac OS X)和Digital / Tru64 UNIX,它会在接受到SIGINFO数据信号(比如,根据键入“情况”标识符,一般 是control-T,虽然在一些服务平台上,例如Mac OS X,“status”标识符默认设置沒有设定,因此你务必应用stty(1)来设定它),而且将再次捕捉数据文件。

从网线端口获取数据包将会必须您有独特的管理权限; 相关详细资料,客户程序pcap( *** CAP)指南页。载入储存的数据文件文档不用独特的管理权限。

使用 *** :

tcpdump [ -AdDefIKlLnNOpqRStuUvxX ] [ -B buffer_size ] [ -c count ]

[ -C file_size ] [ -G rotate_seconds ] [ -F file ]

[ -i interface ] [ -m module ] [ -M secret ]

[ -r file ] [ -s snaplen ] [ -T type ] [ -w file ]

[ -W filecount ]

[ -E [email protected] algo:secret,... ]

[ -y datalinktype ] [ -z postrotate-command ] [ -Z user ] [ expression ]或

tcpdump [ -AdDefIKlLnNOpqRStuUvxX ] [ -B buffer_size ] [ -c 记数 ]

[ -C file_size ] [ -G rotate_seconds ] [ -F 文档 ]

[ -i 页面 ] [ -m 控制模块 ] [ -M 密秘 ]

[ -r 文档 ] [ -s snaplen ] [ -T 种类 ] [ -w 文档 ]

[ -W filecount ]

[ -E spi @ ipaddr优化算法:密秘,... ]

[ -y datalinktype ] [ -z postrotate-command ] [ -Z 客户 ] [ 关系式 ]

选择项:

-A 在ASCII中复印每一个数据文件(减掉其连接级別题目)。便捷捕获网页页面。

-B 将电脑操作系统捕捉缓冲区域尺寸设定为buffer_size。

-c 接到记数包后撤出。

-C 在将一个初始数据文件载入一个储存文档以前,查验该文件当今是不是超过file_size,如果是,关掉当今的储存文档并开启一个新文档。之一个储存文档后的储存文档将具备用-w标示特定的名字,后边跟随一个数据,从1刚开始并再次往上。file_size的企业是数千万字节数(1,000,000字节数,而不是1,048,576字节数)。一定要注意,与-Z选择项(默认设置状况下开启)一起应用时,在开启之一个savefile以前会删掉管理权限。

-d 将已编译程序的数据文件配对编码以可写的方式转储到规范輸出并终止。

-dd 将数据文件配对编码转储为C程序流程精彩片段。

-ddd 将数据文件配对编码转储为十进制数(以count开始)。

-D 打印系统上能用的网线端口目录及其哪一个tcpdump能够捕捉数据文件。针对每一个网线端口,都是复印一个序号和一个插口名字(将会后跟插口的文字叙述)。能够将插口名字或序号出示给-i标示以特定要捕捉的插口。这针对沒有指令列举的系统软件是有效的(比如,Windows系统软件,或缺乏ifconfig -a的 UNIX系统软件); 在Windows 2000和高些版本号的系统软件中,该插口名字是一个有点儿繁杂的字符串数组。该-D假如标示将不被适用的tcpdump与旧版的内嵌的libpcap缺乏该涵数pcap_findalldevs() 涵数。

-e 在每一个转储网上复印连接级別题目。

-E 应用spi @ ipaddr algo:secret来破译寻址方式到addr并包括安全性主要参数数据库索引值spi的 IPsec ESP数据文件。这类组成可以用分号或换行符来反复。

- 一定要注意,现阶段适用为IPv4 ESP数据文件密码设置。

- 优化算法可能是des-cbc,3des-cbc,blowfish-cbc,rc3-cbc,cast128-cbc,或是沒有。缺省值是des-cbc。破译数据文件的工作能力仅有在应用加密算法编译程序tcpdump时才存有。

- 密秘是ESP密匙的ASCII文字。假如前边有0x,那麼将载入一个十六进制值。

- 该选择项选用RFC2406 ESP,而不是RFC1827 ESP。该选择项仅用以调节目地,而且不激励应用具备真“密秘”密匙的该选择项。根据在cmd上显示信息IPsec密匙,您能够根据ps(1)和别的场所使别人见到它。

- 除开上边的英语的语法以外,英语的语法文件夹名称能够用于让tcpdump载入出示的文档。文档在接受到之一个ESP数据文件时开启,因此tcpdump将会早已被授予的一切独特管理权限应当早已被放弃了。

-f 复印'国外'的IPv4详细地址数据而不是代表性的(这一选择项是以便处理Sun的NIS *** 服务器比较严重的颅脑损伤 - 一般 它会永久地汉语翻译非当地的互联网技术号)。

- 对“外界”IPv4详细地址的检测应用捕捉已经开展的插口的IPv4详细地址和 *** 掩码进行。假如该详细地址或 *** 掩码不能用,则将会是由于要实行捕捉的插口沒有详细地址或 *** 掩码,或是由于捕捉是在能够在好几个插口上捕捉的Linux“any”插口上进行的,此选择项将没法一切正常工作中。

-F 应用文档做为过滤装置关系式的键入。在cmd上得出的额外关系式将被忽视。

-G 假如特定,则每rotate_seconds秒转动应用-w选择项特定的转储文档。储存文档将具备由-w特定的名字,该名字 应包括由strftime(3)界定的时间格式。要是没有特定时间格式,则每一个新文档都将遮盖前一个。假如与-C选择项一起应用,则文件夹名称将选用“ file <count>”的方式。

-i 在页面上听。假如未指定,则tcpdump将在系统软件插口目录中检索序号最少的已配备插口(不包括环回)。挑选最开始的赛事会摆脱关联。

- 在具备2.2或高些版本号核心的Linux系统软件上,能够应用“any” 插口主要参数来捕捉全部插口的数据文件。一定要注意,“一切”机器设备上的捕获不容易在掺杂方式下开展。

- 假如适用-D标示,那麼由该标示复印的接口号能够作为插口主要参数。

-I 将页面放置“监控方式”; 这仅在IEEE 802.11 Wi-Fi插口中受适用,而且仅在一些电脑操作系统中受适用。

- 一定要注意,在监控器方式下,电源适配器将会会两者之间关系的互联网分离出来,因而您将没法应用该电源适配器应用一切wifi *** 。这将会会阻拦浏览云端服务器上的文档,或是处理IP地址或 *** 地址(假如您已经监控方式下开展捕捉而且没有用另一个电源适配器联接到另一个互联网)。

- 这一标示会危害-L标示的輸出。假如未指定-I,则只显示信息不处在监控方式的能用链路层种类; 假如特定-I,则只显示信息在监控方式下能用的链路层种类。

-K 不必尝试认证IP,TCP或UDP校验和。这针对在硬件配置中实行一部分或所有这种校验和测算的插口十分有效; 不然,全部传来的TCP校验和将被标识为坏。

-l 使stdout行缓存。假如您期待在捕捉数据信息的另外查询数据信息,则这很有效。比如:

tcpdump -l | tee dat'' or ''tcpdump -l > dat & tail -f dat

-L 在特定的方式以下出插口的己知数据链路种类,随后撤出。己知数据信息连接种类的目录能够在于特定的方式; 比如,在一些服务平台上,当不处在监控器方式时,Wi-Fi插口将会适用一组数据链路种类(比如,它将会仅适用仿冒的以太网接口报头,或是将会适用802.11报头但不兼容具备无线通信信息内容的802.11报头)和另一组数据链路种类(比如,它将会适用802.11报头,或802.11报头,仅有在检测方式下能有无线通信信息内容)。

-m 文本文件控制模块载入 *** I MIB控制模块界定。这一选择项能够数次应用,将好多个MIB控制模块载入到tcpdump中。

-M 应用secret做为共享资源密匙,用以根据TCP-MD5选择项(RFC 2385)认证TCP段中发觉的引言(假如存有)。

-n 不必将主机地址变换为名字。这能够用于防止DNS搜索。

-NN 不必将协议书和服务器端口等变换为名字。

-N 不必复印IP地址的网站域名限制。比如,假如你给这一标示,那麼tcpdump将复印“nic”而不是“nic.ddn.mil”。

-O 不必运作数据文件配对代码设计器。仅有当您猜疑优化器中存有不正确时,这才算是有效的。

-p 不必把页面变为掺杂方式。一定要注意,因为一些别的缘故,插口将会处在掺杂方式; 因而'-p'不可以作为'ether host {local-hw-addr}或ether broadcast'的简称。

-q 快(清静?)輸出。复印较少的协议书信息内容,因此輸出行较短。

-R 假定ESP / AH数据文件根据旧标准(RFC1825至RFC1829)。假如特定,tcpdump将不容易复印回播防止字段名。因为ESP / AH标准中沒有协议书版本号字段名,因而tcpdump没法计算出ESP / AH协议书的版本号。

-r 文本文件中获取数据包(应用-w选择项建立)。假如文档是“ - ”,则应用规范键入。

-S 复印肯定的,而不是相对性的TCP系列号。

-s SNARF snaplen有从每一个排序而不是65535个字节数的默认设置数据信息的字节数。因为快照更新比较有限而断开的数据文件在輸出选用''[|表明 proto ]'',在其中proto是产生断开的协议书级別的名字。一定要注意,选用很大的快照更新既提升了解决数据文件需要的時间,也合理地降低了数据文件缓存的总数。这将会会造成数据文件遗失。您应当将snaplen限定为捕捉您很感兴趣的协议书信息内容的最少数量。将snaplen设定为0会将其设定为缺省值65535,便于与近期较早版本号的tcpdump向后适配。

-T 由“ 关系式 ” 挑选的强制性数据文件被表述为特定的种类。现阶段己知的种类是aodv(Ad-hoc按需间距矢量素材协议书),cnfp(Cisco NetFlow协议书),rpc(远程控制全过程启用),rtp(即时运用协议书),rtcp (即时运用标准协议)snmp(简易 *** 安全管理协议书),tftp(一般文件传送协议书),vat(视頻音频工具)和wb(分布式系统白版)。

-t 不要在每一个转储网上复印时间格式。

-tt 在每一个转储网上复印未备份的时间格式。

-ttt 在每一个转储网上复印当今行和前一行中间的增加量(分秒屏幕分辨率)。

-tttt 在每一个转储网上复印默认设置文件格式的时间格式,并按时间复印。

-ttttt 在每一个转储网上复印当今行和之一行中间的增加量(分秒屏幕分辨率)。

-u 复印未编解码的NFS句柄。

-U 根据-w选择项“packet-buffered” 储存輸出; 即当每一个数据文件被储存时,它将被载入輸出文档,而不是仅在輸出油压缓冲器添充时被载入。该-U假如标示将不被适用的tcpdump与旧版的内嵌的libpcap是欠缺pcap_dump_flush() 涵数。

-v 分析和复印时,造成(略多)详尽的輸出。比如,复印IP包中的存活時间,标志,总长和选择项。还开启附加的数据文件md5验证,比如认证IP和ICMP头校验和。应用-w选择项载入文档时,请每过10秒汇报捕捉的数据文件总数。

-vv 更详尽的輸出。比如,从NFS回应数据文件复印额外字段名, *** B数据文件彻底编解码。

-vvv 更详尽的輸出。比如,telnet SB ... SE选择项所有复印。应用-X Telnet选择项也以十六进制复印。

-w 将初始数据文件载入文档,而不是分析并打印出去。她们之后可以用-r选择项复印。假如文档是“ - ”,则应用规范輸出 。相关格式文件的表明,客户程序pcap-savefile(5)。

-W 与-C选择项一起应用时,这会将建立的文档总数限定为特定的数据,并重新开始覆盖文件,进而建立“转动”缓冲区域。此外,它将取名含有充足流板0的文档以适用较大 总数的文档,使他们可以恰当排列。与-G选择项一起应用时,这将限定建立的转动转储文档的总数,在做到限定时以情况0撤出。假如与-C一起应用,则个人行为将造成每一个時间片的循环系统文档。

-X 分析和复印时,除开复印每一个数据文件的题目外,也要以十六进制文件格式复印每一个数据文件的数据信息(减掉其连接级別题目)。全部数据文件或snaplen字节数中的较小者将被复印。一定要注意,它是全部链路层数据文件,因而针对添充的链路层(比如以太网接口),当高层住宅数据文件比需要的添充数据信息更短时间,也会复印添充字节数。

-xx 分析和复印时,除开复印每一个数据文件的题目外,也要以十六进制文件格式复印每一个数据文件的数据信息,包含其连接级別题目。

-X 分析和复印时,除开复印每一个数据文件的题目以外,也要以十六进制和ASCII文件格式复印每一个数据文件的数据信息(减掉其连接级別题目)。这对剖析新协 议十分便捷。

-XX 分析和复印时,除复印每一个数据文件的题目外,也要以十六进制和ASCII文件格式复印每一个数据文件的数据信息,包含其连接级別题目。

-y 设定数据链路种类,而捕获包中应用datalinktype。

-z 与-C或-G选择项一起应用,这将使tcpdump运作“ 指令文档 ”,在其中文档是每一次转动后关掉的储存文档。比如,特定-z gzip或-z bzip2将应用gzip或bzip2缩小每一个储存文档。

- 一定要注意,tcpdump将与捕捉并行处理地运行命令,应用更低优先级,那样不容易影响捕捉全过程。

- 假如你要应用一个自身含有标示或不一样主要参数的指令,你一直能够撰写一个shell脚本 *** ,将savefile的姓名做为唯一的主要参数,使标示和主要参数分配并实行你要想的指令。

-Z 删掉管理权限(如果是root)并将客户标志更改成客户,将组标志更改成关键用户群。这类个人行为默认设置是开启的(-Z tcpdump),能够根据-Z root来禁止使用。

表述

- 挑选即将转储的数据文件。要是没有得出关系式,互联网上的全部数据文件将被转储。不然,仅有关系式为“真”的数据文件 才会被丢掉。

- 相关关系式英语的语法,客户程序pcap-filter(7)。

- 能够将关系式主要参数做为单独主要参数或好几个参数传递给tcpdump,以较便捷的 *** 传送。一般 ,假如关系式包括Shell元字符,则将其做为单引号引入传送会更非常容易。在剖析以前,好几个主要参数与空格符联接。

实例:

1、复印全部抵达或离去sundown的数据文件:

tcpdump host sundown

2、复印helios和hot或ace中间的总流量:

tcpdump host helios and \( hot or ace \)

3、要在ace和除helios以外的一切服务器中间复印全部IP数据文件:

tcpdump ip host ace and not helios

4、复印当地服务器和Berkeley(伯克利大学)服务器中间的全部总流量:

tcpdump net ucb-ether

5、要根据Internet网关ipsnup复印全部的ftp总流量:(留意关系式被引入来避免shell(不正确)表述括弧):

tcpdump 'gateway snup and (port ftp or ftp-data)'

6、要复印既并不是来源于当地服务器也不是当地服务器的总流量(假如你是通向另一个互联网得话,这种物品不应该放进当地在网上)。

tcpdump ip and not net localnet

7、复印涉及到非当地服务器的每一个TCP对话的开始与结束数据文件(SYN和FIN数据文件)。

tcpdump 'tcp[tcpflags] & (tcp-syn|tcp-fin) != 0 and not src and dst net localnet'

8、复印全部来源于端口号80的HTTP HTTP数据文件,即仅复印包括数据信息的数据文件,而不复印比如SYN和FIN数据文件及其ACK数据文件。(IPv6是交给阅读者的一个训练。)

tcpdump 'tcp port 80 and (((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0)'

9、复印根据网关ipsnup推送的长短超出576字节数的IP数据文件:

tcpdump 'gateway snup and ip[2:2] > 576'

10、要复印没经以太网接口广播节目或多播推送的IP广播节目或多播数据文件:

tcpdump 'ether[0] & 1 = 0 and ip[16] >= 224'

11、要复印全部并不是回显恳求/回应的ICMP数据文件(即不可以ping数据文件):

tcpdump 'icmp[icmptype] != icmp-echo and icmp[icmptype] != icmp-echoreply'

一、默认设置起动

tcpdump一般状况下,立即起动tcpdump将监控之一个网线端口上全部穿过的数据文件。

二、监控特定网线端口的数据文件

tcpdump -i eth1如果不特定网口,默认设置tcpdump总是监控之一个网线端口,一般是eth0,下边的事例也没有特定网线端口。

三、监控特定服务器的数据文件

复印全部进到或离去sundown的数据文件.

tcpdump host sundown还可以特定ip,比如捕获全部192.168.1.120 的服务器接到的和传出的全部的数据文件

tcpdump host 192.168.1.120

复印helios 与 hot 或是与 ace 中间通讯的数据文件

tcpdump host helios and \( hot or ace \)捕获服务器210.27.48.120 和服务器192.168.1.110或192.168.1.100的通讯

tcpdump host 192.168.1.120 and \ (192.168.1.110 or 192.168.1.100 \)

复印ace与一切别的服务器中间通讯的IP 数据文件, 但不包括与helios中间的数据文件.

tcpdump ip host ace and not helios假如要想获得服务器192.168.1.120除开和服务器192.168.1.110以外全部服务器通讯的ip包,应用指令:

tcpdump ip host 192.168

.1.120 and ! 192.168.1.110

捕获服务器hostname推送的全部数据信息

tcpdump -i eth0 src host hostname监控全部送至服务器hostname的数据文件

tcpdump -i eth0 dst host hostname

四、监控特定服务器和端口号的数据文件

假如要想获得服务器192.168.1.120接受或传出的telnet包,应用以下指令

tcpdump tcp port 23 and host 192.168.1.120

对该机的udp 123 端口号开展监控 123 为ntp的服务项目端口号

tcpdump udp port 123

五、监控特定互联网的数据文件

复印当地服务器与Berkeley互联网上的服务器中间的全部通讯数据文件(nt: ucb-ether, 这里可了解为'Berkeley互联网'的 *** 地址,此关系式最初的含意可表述为: 复印 *** 地址为ucb-ether的全部数据文件)

tcpdump net ucb-ether

复印全部根据网关ipsnup的ftp数据文件(留意, 关系式被单引号括起来了, 这能够避免shell对在其中的括弧开展不正确分析)

tcpdump 'gateway snup and (port ftp or ftp-data)'

复印全部源地址或总体目标详细地址是当地服务器的IP数据文件(假如本地连接根据网关ip连来到另一互联网, 则另一互联网并不可以算为本地连接.(nt: 此句汉语翻译坎坷,需填补).localnet 具体应用时要真实换成本地连接的姓名)

tcpdump ip and not net localnet

六、监控特定协议书的数据文件

复印TCP对话中的的开始与结束数据文件, 而且数据文件的源或目地并不是本地连接上的服务器.(nt: localnet, 具体应用时要真实换成本地连接的姓名))

tcpdump 'tcp[tcpflags] & (tcp-syn|tcp-fin) != 0 and not src and dst net localnet'

复印全部源或目地端口号是80, 传输层协议书为IPv4, 而且带有数据信息,而不是SYN,FIN及其ACK-only等没有数据信息的数据文件.(ipv6的版本号的关系式可做训练)

tcpdump 'tcp port 80 and (((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0)'(nt: 可了解为, ip[2:2]表明全部ip数据文件的长短, (ip[0]&0xf)<<2)表明ip数据文件呼和浩特的长短(ip[0]&0xf意味着包中的IHL域, 而此域的企业为32bit, 要计算成字节必须乘于4, 即左移2. (tcp[12]&0xf0)>>4 表明tcp头的长短, 此域的企业也是32bit, 计算成比特数为 ((tcp[12]&0xf0) >> 4) << 2, 即 ((tcp[12]&0xf0)>>2). ((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0 表明: 全部ip数据文件的长短减掉ip头的长短,再减掉tcp头的长短不以0, 这就代表着, ip数据文件中的确是有数据信息.针对ipv6版本号只需考虑到ipv6头里的'Payload Length' 与 'tcp头的长短'的误差, 而且在其中表达形式'ip[]'需换为'ip6[]'.)

复印长短超出576字节数, 而且网关地址是snup的IP数据文件

tcpdump 'gateway snup and ip[2:2] > 576'

复印全部IP层广播节目或多播的数据文件, 但并不是物理学以太网接口层的广播节目或多播数据信息报

tcpdump 'ether[0] & 1 = 0 and ip[16] >= 224'

复印除'echo request'或是'echo reply'种类之外的ICMP数据文件( 例如,必须复印全部非ping 程序流程造成的数据文件时能用到此关系式 .(nt: 'echo reuqest' 与 'echo reply' 这二种种类的ICMP数据文件一般 由ping程序流程造成))

tcpdump 'icmp[icmptype] != icmp-echo and icmp[icmptype] != icmp-echoreply'

七、应用tcpdump爬取HTTP包

tcpdump -XvvennSs 0 -i eth0 tcp[20:2]=0x4745 or tcp[20:2]=0x48540x4745 为"GET"前两个字母"GE",0x4854 为"HTTP"前两个字母"HT"。

tcpdump 对捕获的数据信息并沒有开展完全编解码,数据文件内的绝大多数內容是应用十六进制的方式立即输出打印的。显而易见这不利剖析 *** 问题,一般 的解决方案是先应用带-w主要参数的tcpdump 捕获数据信息并储存到文档中,随后再应用别的程序流程(如Wireshark)开展编解码剖析。自然也应当界定过虑标准,以防止捕捉的数据文件铺满全部电脑硬盘。

tcpdump 与wireshark

Wireshark(之前是ethereal)是Windows下比较简单实用的抓包工具。但在Linux下没办法寻找一个功能强大的图形界面抓包工具。还行有Tcpdump。大家可以用Tcpdump Wireshark 的完美组合完成:在 Linux 里抓包软件,随后在Windows 里剖析包。

tcpdump tcp -i eth1 -t -s 0 -c 100 and dst port ! 22 and src net 192.168.1.0/24 -w ./target.cap1、tcp: ip icmp arp rarp 和 tcp、udp、icmp这种选择项等必须放进之一个主要参数的部位,用于过虑数据信息报的种类

2、-i eth1 : 只抓历经插口eth1的包

3、-t : 无法显示时间格式

4、-s 0 : 爬取数据文件时默认设置爬取长短为68字节数。再加-S 0 后能够抓到详细的数据文件

5、-c 100 : 只爬取一百个数据文件

6、dst port ! 22 : 不爬取总体目标端口号是22的数据文件

7、src net 192.168.1.0/24 : 数据文件的源 *** 地址为192.168.1.0/24

8、-w ./target.cap : 储存成cap文件,便捷用wireshark剖析

輸出文件格式

tcpdump的輸出是取决于协议书的。下列得出了大部分文件格式的简要说明和实例。

连接级別Headers

假如得出'-e'选择项,则连接级別题目被复印出去。在以太网接口上,复印源和总体目标详细地址,协议书和数据文件长短。

在FDDI互联网上,“-e”选择项使tcpdump复印“帧操纵”字段名,源地址和总体目标详细地址及其数据文件长短。(“帧操纵”字段名管理 *** 对数据文件一部分的表述,一般数据文件(如包括IP数据报的数据文件)是'多线程'数据文件,优先值在0到7中间;比如' async4 '。假定数据文件包括802.2逻辑性路由协议操纵(LLC)数据文件;假如LLC数据文件并不是 ISO数据信息报或说白了的SNAP数据文件,则会复印LLC标头。

在令牌环互联网上,“-e”选择项使tcpdump复印“密钥管理”和“帧操纵”字段名,源地址和总体目标详细地址及其数据文件长短。与在FDDI互联网上一样,假定数据文件带有LLC数据文件。不管特定了“-e”选择项,源路由器信息内容都将复印为源路由器数据文件。

在802.11互联网上,“-e”选择项使tcpdump复印出“帧操纵”字段名,802.11报头中的全部详细地址和数据文件长短。与在FDDI互联网上一样,假定数据文件带有LLC数据文件。

(留意:下列叙述假设了解RFC-1144中叙述的SLIP压缩算法。)

在SLIP连接上,复印出一个方位标示符(“入站”I“,出站”O“),数据文件种类和缩小信息内容。数据文件种类是更先复印的。这三种种类是ip,utcp和ctcp。沒有进一步的连接信息内容复印ip数据文件。针对TCP数据文件,联接标志符将依照种类复印。假如数据文件是缩小的,它的编号头被复印出去。特殊情况复印为 * S n和* SA n,在其中n是系列号(或系列号和ack)早已更改的量。要不是例外,则复印零个或好几个变更。W(对话框),A(ack),S(系列号)和I(排序ID)标示更改,然后是增加量( n或-n)或新值(= N)。最终复印数据文件中的信息量和缩小的题目长短。

比如,下边的行显示信息了一个含有隐式联接标志符的出战缩小TCP数据文件; ack更改了6,系列号更改了49,数据文件ID降低了6; 有三个字节数的数据信息和六个字节数的缩小报头:

O ctcp * A 6 S 49 I 6 3 (6)

ARP / RARP包

Arp / rarp輸出显示信息恳求的种类以及主要参数。文件格式的目地是自身表述。下列是以服务器rtsg到服务器csam的“rlogin”刚开始的简洁明了实例:

arp who-has csam tell rtsg

arp reply csam is-at CSAM

之一行说rtsg推送一个arp包,恳求互联网技术服务器csam的以太网接口详细地址。Csam因其以太网接口详细地址回应(在这个事例中,以太网接口详细地址在英文大写字母和互联网技术详细地址小写字母)。

如果我们早已完成了tcpdump -n,这看上去不容易不必要:

arp who-has 128.3.254.6 tell 128.3.254.68

arp reply 128.3.254.6 is-at 02:07:01:00:01:c4

如果我们早已完成了tcpdump -e,之一个数据文件被广播节目,第二个数据文件是点到点的客观事实将是由此可见的:

RTSG Broadcast 0806 64: arp who-has csam tell rtsg

CSAM RTSG 0806 64: arp reply csam is-at CSAM

针对之一个数据文件而言,以太网接口源地址是RTSG,到达站是以太网接口广播地址,种类字段名包括十六进制0806(种类ETHER_ARP),总长是64字节数。

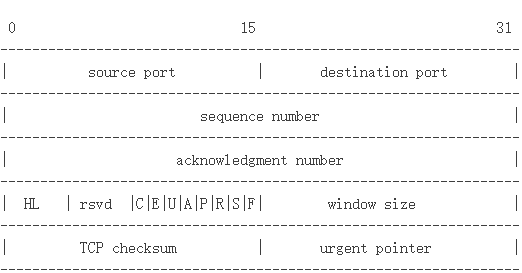

TCP数据文件

(留意:下边的叙述假设你了解RFC-793中叙述的TCP协议书,假如你没了解协议书,这一叙述和tcpdump都不容易对给你很大的用途。

一个tcp协议的一般文件格式是:

src > dst: flags data-seqno ack window urgent optionsSrc和dst是源和总体目标IP地址和端口号。标示是S(SYN),F(FIN),P(PUSH),R(RST),W(ECN CWR)或E(ECN-Echo)的一些组成,或是一个独立的'。(沒有标示)。Data-seqno叙述了数据文件中数据遮盖的一部分编码序列室内空间(见下边的事例)。确定是在该联接上期待的另一个方位的下一个数据信息的系列号。Window是在这里联接上能用的接收缓冲区室内空间的另一个方位的字节。Urg表明数据文件中有“应急”数据信息。选择项是用尖括号括起來的tcp选择项(比如,<mss 1024>)。

Src,dst和标示一直存有。别的字段名在于数据文件的TCP协议书头的內容,只在适度时輸出。

这是以服务器rtsg到服务器csam的rlogin的开始一部分。

rtsg.1023 > csam.login: S 768512:768512(0) win 4096 <mss 1024>

csam.login > rtsg.1023: S 947648:947648(0) ack 768513 win 4096 <mss 1024>

rtsg.1023 > csam.login: . ack 1 win 4096

rtsg.1023 > csam.login: P 1:2(1) ack 1 win 4096

csam.login > rtsg.1023: . ack 2 win 4096

rtsg.1023 > csam.login: P 2:21(19) ack 1 win 4096

csam.login > rtsg.1023: P 1:2(1) ack 21 win 4077

csam.login > rtsg.1023: P 2:3(1) ack 21 win 4077 urg 1

csam.login > rtsg.1023: P 3:4(1) ack 21 win 4077 urg 1

之一行表明rtsg上的tcp端口号1023向csam上的端口号登陆推送了一个包。在新号说明SYN标示设定。数据文件编号为768512,不包含数据信息。(这一标记是“first:last(nbytes)”,意思是“系列号更先到最后一个是客户数据信息的nbytes字节数”)。沒有顺带的ack,能用的接受对话框是4096字节数,有一个较大 段尺寸选择项恳求1024个字节数的MSS。

Csam回应一个相近的数据文件,除开包括rtsg的SYN的背驮式。Rtsg随后aks csam的SYN。'。' 代表着沒有设定标示。数据文件不包含数据信息,因此沒有数据信息系列号。一定要注意,确定编号是一个小整数金额(1)。tcpdump之一次见到一个tcp“会话”,它复印出去的数据文件的系列号。在对话的事后数据文件中,复印当今数据文件系列号与此原始系列号中间的差别。这代表着在之一个数据流分析以后的系列号能够被表述为会话数据流分析中的相对性字节数部位(每一个方位的之一个数据信息字节数是'1')。“-S”将遮盖此作用,

在第六行,rtsg推送csam 19个字节数的数据信息(在会话的rtsg→csam侧的字节数2到20)。PUSH标示被设定在数据文件中。在第七行,csam表明它收到了由rtsg推送的数据信息,但不包括字节数21.绝大多数数据信息显而易见都会套接字缓冲区域,由于csam的接受对话框早已降低了19个字节数。Csam在这个包中也推送一个字节的数据信息给rtsg。在第八行和第9行,csam推送应急的 2个字节数的数据信息到rtsg。

假如快照更新充足小以致于tcpdump沒有捕捉到详细的TCP报头,它会尽量多地表述报头,随后汇报“[| tcp ]“来表明余数不可以被表述。假如报头包括一个仿冒的选择项(一个带的长短是很小或超出头的结尾),tcpdump的汇报为“” [ 坏挑选 ]“”并沒有表述一切进一步的选择项(因为它是不太可能告知她们在哪儿刚开始)。假如头顶部长短标示存有选择项,但IP数据报长短不能使选择项具体存有,则 tcpdump将其汇报为“[ bad hdr length ]”。

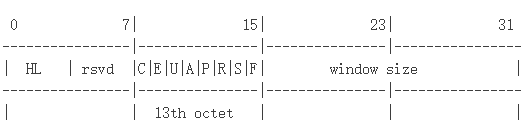

捕捉特殊标示组成的TCP数据文件(SYN-ACK,URG-ACK等)

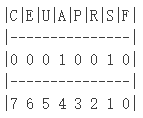

TCP报头的操纵位一部分有八位:

CWR | ECE | URG | ACK | PSH | RST | SYN | FIN

假定大家要想观查创建TCP联接所应用的数据文件。回忆一下,当TCP复位一个新的联接时,它应用3-way挥手协议书; 有关TCP操纵位的联接次序是

1)调用者推送SYN

2)收货人用SYN,ACK开展回应

3)主叫推送确定

如今大家有兴趣爱好捕捉只包括SYN位的数据文件(流程1)。一定要注意,我们不期待流程2(SYN-ACK)的数据文件,仅仅一个一般的原始SYN。大家必须的是一个恰当的tcpdump过滤装置关系式。

回忆一下沒有选择项的TCP头的构造:

除非是有选择项,不然TCP头一般 储存20个八位字节的数据信息。图的之一行包括八位字节0 - 3,第二行显示信息八位字节4-7等。

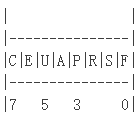

以0刚开始记数,有关的TCP操纵位包括在八位组13中:

使我们细心看一下八位字节号。13:

这种是大家很感兴趣的TCP操纵位。大家对这一八位位组中的位从0到7,从右到左序号,因此PSH位是位序号3,而URG位是序号5。

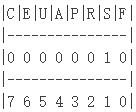

回忆一下,大家要想捕捉仅有SYN集的数据文件。使我们讨论一下假如一个TCP数据信息报抵达,而且在它的头顶部设定了SYN位,会产生什么原因?

看一下操纵位一部分,大家见到仅有位1(SYN)被设定。

假设八位字节序号13是互联网字节数次序中的八位无符号整数,则该八位字节的二进制值是

00000010

其十进制表明是

7 6 5 4 3 2 1 0

0*2 0*2 0*2 0*2 0*2 0*2 1*2 0*2 = 2

大家早已类似完成了,由于如今我们知道假如只设定了SYN,TCP头里的第13个八位字节的值在互联网字节数次序中表述为八位无符号整数时,务必是2。

这类关联能够表明为

tcp[13] == 2

我们可以应用这一关系式做为tcpdump的过滤装置来观察仅有SYN集的数据文件:

tcpdump -i xl0 tcp [13] == 2

关系式“让TCP数据信息报的第13个八位字节具备十进制值2”,这更是大家要想的。

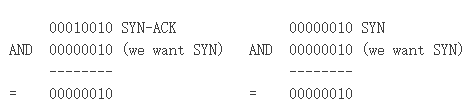

如今假定大家必须捕捉SYN数据文件,可是大家并不在意是不是另外设定了ACK或别的TCP操纵位。使我们讨论一下当SYN-ACK结合的TCP数据信息报抵达时,产生什么事情的八位组13:

如今bits 1和4被设定在第13个八位字节中。八位组13的二进制值是

00010010

这转化成十进制

7 6 5 4 3 2 1 0

0*2 0*2 0*2 1*2 0*2 0*2 1*2 0*2 = 18

如今我们不能只是在tcpdump过滤装置关系式中应用'tcp [13] == 18' ,由于那般总是挑选这些设定了SYN-ACK的数据文件,而不是这些仅有SYN设定的数据文件。请记牢,要是设定了SYN,大家就不在意是不是设定了ACK或一切别的操纵位。

以便完成大家的总体目标,大家必须将八位字节13的二进制值与别的值开展逻辑,以保存SYN位。我们知道大家期待在一切状况下必须设定SYN,因此大家将第13个八位字节的值与SYN的二进制值开展逻辑:

大家见到,不管是不是设定了ACK或另一个TCP操纵位,该AND实际操作都能够出示同样的結果。AND值的十进制表明及其此实际操作的結果是2(二进制00000010),因此我们知道针对设定了SYN的数据文件,下列关联务必为真:

((八位字节13的值)AND(2))==(2)

这偏向了tcpdump过滤装置关系式

tcpdump -i xl0'tcp [13]&2 == 2'

一定要注意,您应当在关系式中应用单引号或反斜杠来从shell中掩藏AND('&')特殊符号。

UDP数据文件

UDP文件格式由这一rwho数据文件表明:

actinide.who> broadcast.who:udp 84

换句话说端口号谁服务器锕推送一个UDP数据信息报给端口号谁服务器广播节目,互联网技术广播地址。数据文件包括84个字节数的客户数据信息。

一些UDP服务项目被鉴别(从源服务器端口或总体目标服务器端口)和复印更高級其他协议书信息内容。非常是域名服务恳求(RFC-1034/1035)和Sun RPC启用(RFC-1050)到NFS。

UDP名字 *** 服务器恳求

(留意:下边的叙述假定你了解RFC-1035中叙述的域服务合同,假如你没了解协议书,下边的叙述可能写出希腊文。)

名字 *** 服务器恳求文件格式为

src > dst: id op? flags qtype qclass name (len)

h2opolo.1538 > helios.domain: 3 A? ucbvax.berkeley.edu. (37)

服务器h2opolo向helios的服务器域名了解与名字ucbvax.berkeley.edu有关的详细地址纪录(qtype = A)。查寻ID是“3”。“ ”表明已设定递归期待标示。查寻长短为37个字节数,不包括UDP和IP协议头。查寻实际操作是一切正常的,查寻,因此实际操作字段名被省去。假如实际操作是别的任何东西,它将被复印在“3”和“ ”中间。相近地,qclass是一切正常的,C_IN,并被省去。一切别的qclass将在“A”以后马上复印。

查验了一些出现异常,并将会造成在方括号内包括附加的字段名:假如查寻包括回答,受权纪录或额外纪录一部分,则将ancount,nscount或arcount复印为“[ n a]”,[ n n ]'或'[ n au]',在其中n是适合的总数。假如设定了一切回应位(AA,RA或rcode)或一切“务必为零”位以字节数2和3设定,则复印“[b2&3 = x ]”,在其中x是十六进制值题目字节数二和三。

UDP名字 *** 服务器回应

名字 *** 服务器回应文件格式为

src > dst: id op rcode flags a/n/au type class data (len)

helios.domain > h2opolo.1538: 3 3/3/7 A 128.32.137.3 (273)

helios.domain > h2opolo.1537: 2 NXDomain* 0/1/0 (97)

在之一个事例中,helios回应来源于h2opolo的三个回答纪录,三个名字 *** 服务器纪录和七个额外纪录的查寻ID3。之一个回答纪录是A型(详细地址),其数据信息是互联网技术详细地址128.32.137.3。回应的总尺寸为273字节数,不包括UDP和IP标头。op(查寻)和回应编码(NoError)与A记录的类(C_IN)一样被省去。

在第二个事例中,helios以不会有回答的不会有域(NXDomain)的回应编码对一个查寻2做出回应,一个名字 *** 服务器和沒有管理权限纪录。'*'表明权威性回答位已设定。因为没有答案,沒有复印一切种类,类型或数据信息。

别的将会出現的标示标识符是' - '(递归能用,RA,未设定)和'|' (断开信息,TC,结合)。假如“难题”一部分不包含一个内容,则会复印“[ n q]”。

*** B / CIFS编解码

tcpdump如今包含对UDP / 137,UDP / 138和TCP / 139数据信息的非常普遍的 *** B / CIFS / N *** 编解码。IPX和NetBEUI *** B数据信息的一些初始编解码也完成了。

默认设置状况下,开展非常小的编解码,假如应用-v,则实行更详尽的编解码。被警示说,应用-va单独 *** B数据文件将会会占有一个或好几个网页页面,因此仅有应用-v时,假如你确实要想全部的关键点。

相关 *** B数据文件文件格式的信息内容及其全部te字段名的含意,客户程序www.cifs.org或您最钟爱的samba.org镜像站点上的pub / samba / specs /文件目录。 *** B补丁下载由Andrew Tridgell撰写。

NFS恳求和回应

Sun NFS(互联网系统文件)恳求和回应复印为:

src.xid > dst.nfs: len op args

src.nfs > dst.xid: reply stat len op results

sushi.6709 > wrl.nfs: 112 readlink fh 21,24/10.73165

wrl.nfs > sushi.6709: reply ok 40 readlink "../var"

sushi.201b > wrl.nfs:

144 lookup fh 9,74/4096.6878 "xcolors"

wrl.nfs > sushi.201b:

reply ok 128 lookup fh 9,74/4134.3150

在之一行中,节目主持人sushi推送一个id为6709的事务管理给wrl(留意src服务器后边的数据是一个事务管理id, 而不是源端口号)。恳求是112个字节数,不包括UDP和IP头。该实际操作是文件句柄(fh)21,24 / 10.731657119 上的readlink(载入标记连接)。(假如好运得话,在这类状况下,文件句柄能够被表述为一个关键的,主次的机器设备号对,然后是inode号和世世代代号。)Wrl用连接的內容回应“ok”。

在第三行,寿司店问WRL搜索名字“ xcolors ”在文件目录文档9,74 / 4096.6878。一定要注意,复印的数据信息在于实际操作种类。假如与NFS协议书标准一起阅读,文件格式的目地是自身表述。

假如得出-v(详尽)标示,则会复印额外信息内容。比如:

sushi.1372a > wrl.nfs:

148 read fh 21,11/12.195 8192 bytes @ 24576

wrl.nfs > sushi.1372a:

reply ok 1472 read REG 100664 ids 417/0 sz 29388

(-v也复印IP头TTL,ID,长短和按段字段名,在这个事例中早已省去了)。在之一行中,寿司店规定 wrl文本文件21,11 / 12.195载入8192个字节数,字节数偏移24576. WRL回应'OK'; 在第二行显示信息的数据文件是回应的之一个精彩片段,因而仅有1472字节数长(别的字节数将在接着的精彩片段中,但这种精彩片段沒有NFS乃至UDP头,因而将会不容易被复印,在于所应用的过虑关系式)。因为得出了-v标示,因而将复印一些文件名后缀(除文档数据信息外还回到):扩展名(基本文档的“REG”),文档方式(八进制) uid和gid及其图片大小。

假如-v标示被得出不止一次,则会复印大量的关键点。

一定要注意,NFS恳求十分大,除非是提升snaplen,不然不容易复印绝大多数关键点。试着应用' -s 192 '来观察NFS总流量。

NFS回应数据文件不显式标志RPC实际操作。反过来,tcpdump会追踪“近期”的恳求,并将他们与应用事务管理ID的回应开展配对。假如回应沒有严苛遵照相对的恳求,则将会没法分析。

AFS恳求和回应

Transarc AFS(Andrew文件系统软件)恳求和回应复印为:

src.sport > dst.dport: rx packet-type

src.sport > dst.dport: rx packet-type service call call-name args

src.sport > dst.dport: rx packet-type service reply call-name args

elvis.7001 > pike.afsfs:

rx data fs call rename old fid 536876964/1/1 ".newsrc.new"

new fid 536876964/1/1 ".newsrc"

pike.afsfs > elvis.7001: rx data fs reply rename

在之一行中,服务器elvis推送一个RX数据文件给派克。这是一个到fs(fileserver)服务项目的RX数据文件,而且是RPC启用的刚开始。RPC启用是重新命名,旧的文件目录文档ID为536876964/1/1,旧的文件夹名称为“.newsrc.new”,新的文件目录文档ID为536876964/1/1,新的文件夹名称为“。 newsrc”。服务器pike回应重新命名启用的RPC回应(它是取得成功的,因为它是一个数据文件,而不是一个中断包)。

一般来说,全部的AFS RPC最少被RPC启用名字编解码。大部分AFS RPC最少有一些编解码的主要参数(一般 仅有“趣味的”主要参数,对一些趣味的界定)。

该文件格式致力于个人描述,但针对不了解AFS和RX工作中的人将会不容易有效。

假如-v(详尽)标示被授予2次,则会复印确定包和额外题目信息内容,比如RX通话ID,通话号,系列号,系列号和RX包标示。

假如得出-v标示2次,则会复印额外信息内容,比如RX通话ID,系列号和RX包标示。MTU商议信息内容也从RX ack数据文件复印。

假如-v标示被得出三次,则复印安全性数据库索引和服务项目标志。

错误码被复印用以中断数据文件,除开Ubik信标数据文件外(由于中断数据文件用以表明对Ubik协议书是毫无疑问的 *** 投票)。

一定要注意,AFS恳求十分大,除非是提升snaplen,不然很多主要参数将不容易被复印。试着应用“ -s 256 ”来收看AFS总流量。

AFS回复包不确立地标志RPC实际操作。反过来,tcpdump追踪“近期”的恳求,并应用联系 *** 和服务项目ID将他们与回应开展配对。假如回应沒有严苛遵照相对的恳求,则将会没法分析。

KIP AppleTalk(UDP中的DDP)

将封裝在UDP数据信息报中的AppleTalk DDP数据文件解封裝并做为DDP数据文件转储(即丢掉全部的UDP报头信息内容)。文档/etc/atalk.names用以将AppleTalk互联网和连接点号变换为名字。这一文档中的行有报表

number name

1.254 ether

16.1 icsd-net

1.254.110 ace

前二行得出了AppleTalk互联网的名字。第三行得出了一个特殊服务器的名字(服务器与互联网中的第三个八位字节相差别 - *** 号务必有两个八位字节,而服务器号务必有三个八位字节)。数据和名字应当分离由空白页(空格符或制表符)。该/etc/atalk.names文档将会包括空白行或注解行(刚开始用“#”)。

AppleTalk详细地址复印在文本框中

net.host.port

144.1.209.2 > icsd-net.112.220

office.2 > icsd-net.112.220

js *** ag.149.235 > icsd-net.2

(假如/etc/atalk.names不会有或不包含某一AppleTalk服务器/ *** 号的内容,则以数据方式复印详细地址。)在之一个实例中,互联网上的NBP(DDP端口号2)144.1节点209已经向已经监视互联网icsd连接点112的端口号220上的一切连接点发送短信。第二行是同样的,除开源连接点的全称己知的(“公司办公室”)。第三行是以互联网js *** ag连接点149上的端口号235发送至icsd-net NBP端口号上的广播节目(留意,广播地址(255)由沒有服务器号的 *** 名称标示 - 因而,这是一个好点子维持/etc/atalk.names中的连接点名和情侣网名不一样)。

NBP(名字关联协议书)和ATP(AppleTalk事务管理协议书)数据文件表述了其內容。别的协议书仅仅转储协议书名字(或数据,要是没有名字是协议书申请注册)和数据文件尺寸。

NBP数据文件的文件格式以下例所显示:

icsd-net.112.220 > js *** ag.2: nbp-lkup 190: "=:[email protected]*"

js *** ag.209.2 > icsd-net.112.220: nbp-reply 190: "RM1140:[email protected]*" 250

techpit.2 > icsd-net.112.220: nbp-reply 190: "techpit:[email protected]*" 186

之一行是由互联网服务器112推送的在互联网js *** ag上广播节目的激光器载入器的名字查寻恳求。搜索的nbp id是190.第二行显示信息来源于服务器js *** ag.209的这一恳求(留意它具备同样的id)的回应,表明它具备在端口号250上申请注册的名叫“RM1140”的laserwriter資源。第三行是另一个回应同样的恳求说,服务器techpit有激光器创作“techpit”186端口号申请注册。

ATP数据文件备份由下列实例演试:

j *** ag.209.165> helios.132:atp-req 12266 <0-7> 0xae030001

helios.132> js *** ag.209.165:atp-resp 12266:0(512)0xae040000

helios.132> js *** ag.209.165:atp-resp 12266:1 (512)0xae040000

helios.132> js *** ag.209.165:atp-resp 12266:2(512)0xae040000

helios.132> js *** ag.209.165:atp-resp 12266:3(512)0xae040000

helios.132> js *** ag.209.165:atp- (512)0xae040000

helios.132> js *** ag.209.165:atp-resp 12266:5(512)0xae040000

helios.132> js *** ag.209.165:atp-resp 12266:6(512)0xae040000

helios.132> js *** ag。 209 512:atp-resp * 12266:7(512)0xae040000

js *** ag.209.165> helios.132:atp-req 12266 <3,5> 0xae030001

helios.132> js *** ag.209.165:atp-resp 12266:3(512)0xae040000

helios.132> js *** ag.209.165:atp-resp 12266:5(512)0xae040000

js *** ag.209.165> helios.132:atp-rel 12266 <0-7> 0xae030001

js *** ag.209.133> helios.132:atp-req * 12267 < 0-7> 0xae030002

Js *** ag.209根据恳求高达八个数据文件('<0-7>')来起动与服务器helios的事务管理ID 12266。行尾的十六进制数据是恳求中'userdata'字段名的值。

Helios回应八个512字节数的数据文件。买卖ID后边的“:digit”得出了买卖中的排序系列号,parens中的数据是排序中的信息量,不包括atp头。数据文件7上的“*”表明EOM位已设定。

随后Js *** ag.209恳求重新传输排序3和5。Helios再次推送他们,随后js *** ag.209释放出来事务管理。最终,js *** ag.209进行下一个恳求。恳求中的“*”表明XO('恰好一次')未被设定。

IP残片

泛娱乐化的Internet数据信息报被复印为

(frag id:[email protected] )

(frag id:[email protected])

(之一种方式表明有大量的精彩片段,第二种表明它是最后一个精彩片段。)

Id是精彩片段ID。尺寸不是包含IP头的精彩片段尺寸(以字节数为企业)。偏移是原始记录报中该精彩片段的偏移(以字节数为企业)。

精彩片段信息内容为每一个精彩片段輸出。之一个精彩片段包括更高級其他协议书头,而且在协议书信息内容以后复印精彩片段信息内容。之一个精彩片段以后的残片不包含更高級其他协议书头,而且在源地址和目地详细地址以后复印残片信息内容。比如,这儿是一个从arizona.edu到lbl-rtsg.arpa的ftp的一部分,根据一个CSNET联接,看上去不解决576字节数的数据信息报:

arizona.ftp-data > rtsg.1170: . 1024:1332(308) ack 1 win 4096 (frag 595a:[email protected] )

arizona > rtsg: (frag 595a:[email protected])

rtsg.1170 > arizona.ftp-data: . ack 1536 win 2560

这里有几个方面必须留意:更先,第二行的详细地址不包含服务器端口。这是由于TCP协议书信息内容所有在之一个精彩片段中,大家不清楚复印后边的精彩片段时端口号或系列号是啥。次之,复印之一行的tcp编码序列信息内容时,如果有308字节数的客户数据信息,事实上有512字节数(之一个残片308,第二个残片204)。假如您已经找寻编码序列室内空间中的裂缝,或尝试将数据信息与数据文件开展配对,这将会会蒙骗您。

具备IP 不按段标示的排序标识有添加(DF)。

时间格式

默认设置状况下,全部輸出行都是有一个時间戳记。时间格式是表格中的当今时钟时间

hh:mm:ss.frac

和核心的数字时钟一样精准。时间格式体现了核心之一次见到数据文件的時间。沒有试着去考虑到以太网接口从有线电视联接中删掉数据文件和核心服务项目于“新数据文件”终断中间的间隔时间。

相关文章

全新提权免杀asp木马病毒

一个能够绕开当今目前市面上基本上全部Webshell查杀的免杀PHP一句话木马脚本制作。...

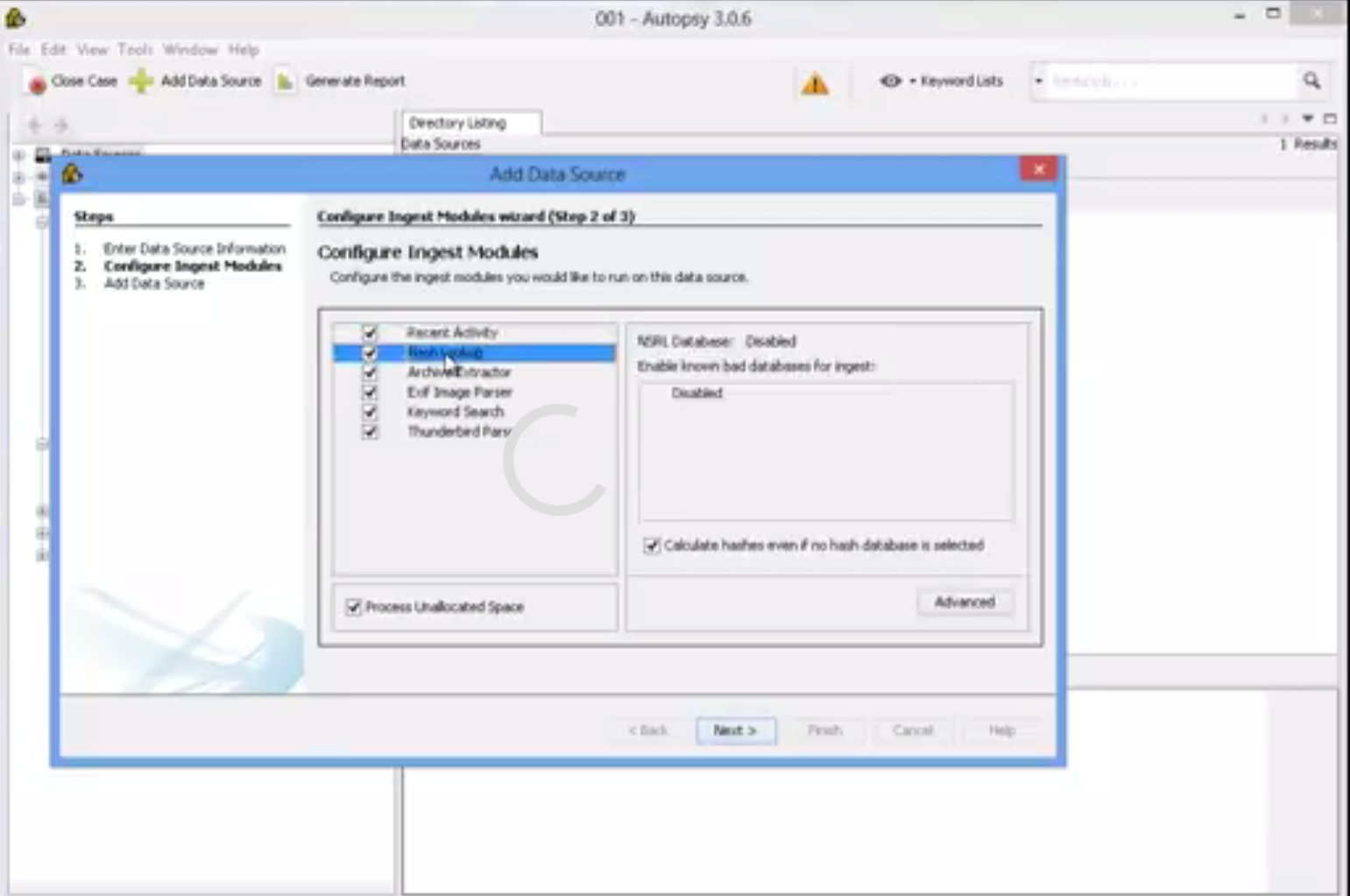

Autopsy汉语翻译回来也叫“验尸”;什么叫验尸?-

Autopsy 汉语翻译回来也叫“验尸”; 什么叫验尸? 验尸是一种在GUI工作环境的数据调查取证服务平台。“The Sleuth Kit(TSK)”库文件的验尸工作中是一组cmd调查...

怎么教你怎么用黑客技术攻击网站&nbsp;&nbsp;分享8个强大的黑客技术学习网站

黑客攻击是一项很难掌握的技能,在很大的程度上要求人们对计算机和软件架构的各种概念和网络系统有深入的了解,今天,分享8个道德黑客学习可以利用的网站 黑客主要有两种:黑帽黑客、白帽...

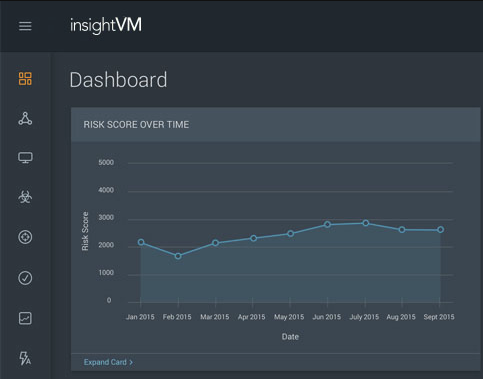

Nexpose和nsightVM的差别

谈Nexpose和 nsightVM的差别前,我先从官方网站(www.rapid7.com)引进一段话: 每日都是出現系统漏洞。你需要持续的智能化来发觉他们,寻找他们,给你的公司区划优先选择顺序,并...

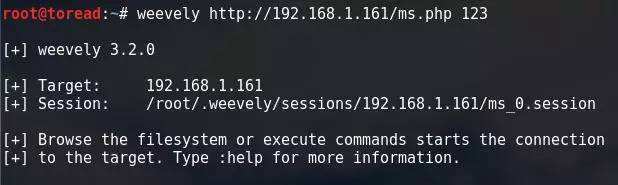

大家第一季的网络黑客渗入基础教程

大家第一季的网络黑客渗入基础教程主要解读了端口扫描器,找寻端口号系统漏洞,并运用了2020年才出的CVE-2017-7269系统漏洞开展了一次实战演练检测。 大家第二季而言最时兴的We...

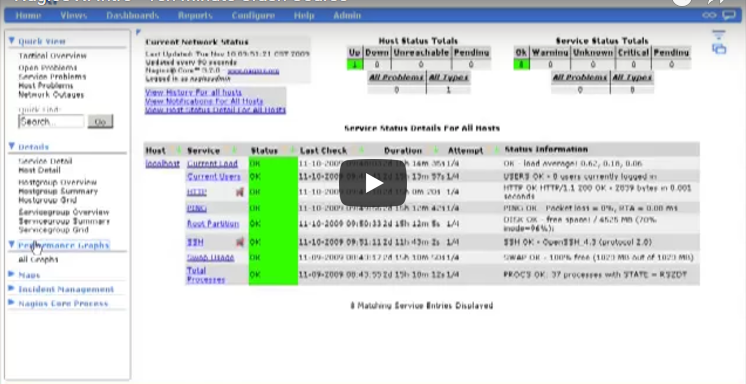

Nagios是不是适用全部电脑操作系统?

什么叫Nagios? Nagios是一个互联网和监视系统程序运行。它监控您特定的服务项目和服务器,当事儿受到影响或事儿越来越更强时友情提示。Nagios的很多作用包含:监控器全部IT系统架构,马上了...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!