程序开发“ *** 投票机”教程

我们在第二课立即用指令:

sqlmap.py -u http://localhost/book/admin/lyedit.php?ly_id=2 -p ly_id获得了后台管理管员的登录名和登陆密码。

实际上这里你理应怪异的,为何后台管理“book/admin/lyedit.php?ly_id=2”的连接大家能立即浏览到?实际上这儿就存有了一个后台管理滥用权力的系统漏洞了。有很多程序猿因为丢三落四,对后台管理的一些网页页面限定关不紧,让用户就能浏览到,这就是说白了的后台管理滥用权力系统漏洞。

这堂课,大家先看来一个案例,CSRF系统漏洞。

CSRF定义:

CSRF跨网站恳求仿冒(Cross—Site Request Forgery),跟XSS进攻一样,存有极大的不良影响,你能那样来了解: *** 攻击盗取了你的真实身份,以你的为名推送故意恳求,对 *** 服务器而言这一恳求是彻底合理合法的,可是却完成了 *** 攻击所期待的一个实际操作,例如以你的为名邮件发送、发信息,窃取你的账户,加上计算机管理员,甚至是购买商品、数字货币转帐等。我在这演试一个案例,立即推送连接后让管理人员全自动删除这一留言本的一条留言板留言。

大家进到留言本的后台管理留言板留言管理 *** ,鼠标右键在删掉留言板留言上点击复制连接,会获得以下所显示的连接:

http://localhost/book/admin/ly_manage.php?act=del&ly_id=5我们在留言本主页面留言板留言,在头像图片哪里键入:

</td><script>window.location.href='http://localhost/book/admin/ly_manage.php?act=del&ly_id=5</script>大家键入的</td>是以便关掉前面的html标识。

window.location.href='http://localhost/book/admin/ly_manage.php?act=del&ly_id=5上边 window.location.href 是启用 *** 让电脑浏览器网页页面全自动转为到删除页面。

大家递交后,直到管理员登陆后台管理查询留言板留言时便会全自动删掉“ly_id=5”的留言板留言了,具有了一个毁坏功效。假如你干了此次检测,发觉留言本不太好用了,请使用root、root登录“http://localhost/phpmyadmin”,删除test库文件ly表中你递交的故意数据信息。

见到如今你也就会懂了, *** 黑客不但要会方式,程序编写还要会的,我启用的是 *** 删除了一条留言板留言,你可以启用 *** 改正用户名和密码吗?假如不容易,课余时间多多的学习培训 *** 吧。

此外,假如要学好CSRF,在其中HTTP 文件头的定义,像GET、POST、COOKIE、SESSION要掌握的,及其如何抓包,我还在剩余的篇数里给初中级阅读者讲一下。

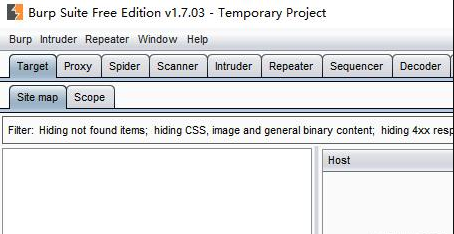

一、提前准备专用工具burpsuite,而且配备好

大家不用在网上实例教程那麼繁杂,请直接下载pentestbox,网站地址:pentestbox.org。

免费下载后安裝到某一文件目录,双击鼠标安装文件里的pentestbox.exe就可以了,随后在pentestbox的页面里键入burpsuite就可以。假如在有的win10设备下运作错误,请先在pentestbox的页面先键入cmd,再键入burpsuite就可以了。

burpsuite你默认设置配备就好了,不用修改其他,大家只必须修改chrome或Ie浏览器的 *** 商选择项就可以了。

大家挑选chrom浏览器的设定--更

改服务器 *** 设定,点一下局域网设置把当地服务器 *** 的设定改成127.0.0.1:8080。假如你是IE,寻找专用工具-INTERNET特性来做改动。

为何burpsuite大家不用改动了呢?由于burpsuite默认设置就设定监视的127.0.0.1:8080。

开启burpsuite,一路next,留意下面的图中我点灰的地区。

自然,你这里要顺带学习培训一下用burpsuite抓http的包。看着我之前写的《程序开发“ *** 投票机”教程》这三篇文章内容。我下面仅仅顺带给你备考一下,再注重一下你将会模糊不清的定义。

二、搞清楚HTTP恳求里的GET和POST

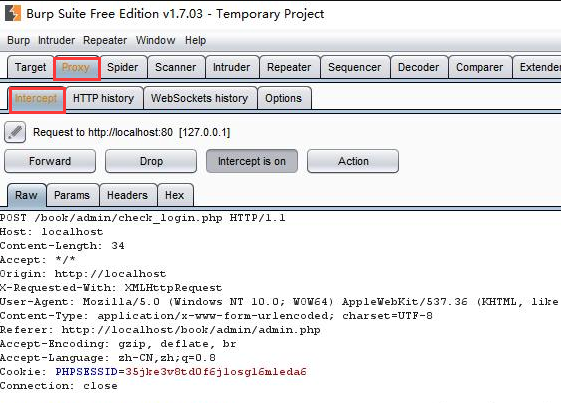

你按前文的方式配备好burpsuite和浏览器 *** 后,大家开启“http://localhost/book/admin/admin.php”,键入登录名和登陆密码开展抓包软件。你能抓到下列数据文件。

你能见到之一行便是POST /book/admin/check_login.php。

1、GET:获得一个文本文档,一个网页页面,一个图象

像上原文中的 http://localhost/book/admin/admin.php 便是一个GET恳求。绝大多数被传送到电脑浏览器的html,images,js,css, … 全是根据GET方式发出请求的。它是读取数据的关键方式。 你一直在电脑浏览器地址栏立即开启的网站地址全是GET恳求。

2、POST:传送数据至 *** 服务器

虽然你能根据GET方式将数据信息额外到url中传输给 *** 服务器,但在许多状况下应用POST传送数据给 *** 服务器更为适合。根据GET推送很多数据信息不是实际的,它有一定的局限。用POST恳求来推送表格数据信息是广泛的作法。

简易小结一句话,你网页浏览一般全是GET恳求,你申请注册社区论坛呀、注册邮箱、注册头条号这类或者用微信登录今日头条号一般全是POST恳求,像文中登录留言板留言后台管理也是POST恳求。

再是要注意了GET恳求能够跨域、POST恳求不能跨域。什么是跨域呢?通俗化地讲,和你递交到百度搜索的数据信息就不可以递交到搜狐网去,由于是2个网站域名。

三、什么叫COOKIE和SESSION?

1、Cookie

有时候也用其复数形式 Cookies,指一些网址以便鉴别客户真实身份、开展追踪而存储在客户当地终端设备上的数据信息。简易而言,这东西是存储在你电脑上或手机的,是能够清除掉的。为何你登录了头条后,不用再登录便是它在起功效,大家手机客户端是能够清除或按网址文件格式仿冒的Cookie。

2、Session

在电子计算机中,尤其是在 *** 技术应用中,称之为“对话操纵”。Session 阿里云oss特殊客户对话需要的特性及配备信息内容。那样,当客户在程序运行的 Web 页中间自动跳转时,储存在 Session 目标中的自变量将不容易遗失,只是在全部客户对话中一直存有下来。

简地讲cookie和session的功效是一样的,但是一个在当地你的pc端存储,一个在 *** 服务器上存储。cookie你能随时随地仿冒改动,session假如你沒有取得网址管理权限时是不能的。

HTTP头内也有许多主要参数的,这儿已不详细说明。看着我之前写的《程序开发“ *** 投票机”教程 之一课:URL含义及HTTP请求》、《程序开发“ *** 投票机”教程 第二课:电脑/手机 浏览器抓包》、《程序开发“ *** 投票机”教程 第三课:HTTP数据包HEAD头解释》这三篇文章内容,你内心好有一个确立的定义。

相关文章

教你怎么学黑客&nbsp;&nbsp;如何学习黑客技术

作为网络爱好者,我们中的很多人都有一个黑客梦,就如同多数男孩都有一个武侠梦。黑客们凭借着高超的电脑技术、来无影去无踪的身手,宛如一个个武艺高超,轻功卓越的大侠在我们眼前飘过,令人心驰神往,却又可遇而不...

AcunetixWebVulnerabilitySca

Acunetix Web Vulnerability Scanner(通称 AWVS )是一款著名的互联网漏洞检测专用工具,它根据爬虫技术检测营业网点安全性。 很多人都想有着一款专用工...

Ecshop后台拿shell方法(版本自测)

方法一、 进后台-订单管理-订单打印-选择插入/编辑图片,然后弹出一个对话框,选择链接菜单-浏览服务器,左上角上传类型选择media,然后就可以直接上传php小马。文件路径是:/images...

iis7.5加fck解析漏洞后台拿shell

IIS6.0解析漏洞,可以上传a.asp;.jps或者a.asp;a.jpg或者a.asp目录下传任意格式小马,都会解析 这次讲的是IIS7.5解析漏洞, http://www.xxo...

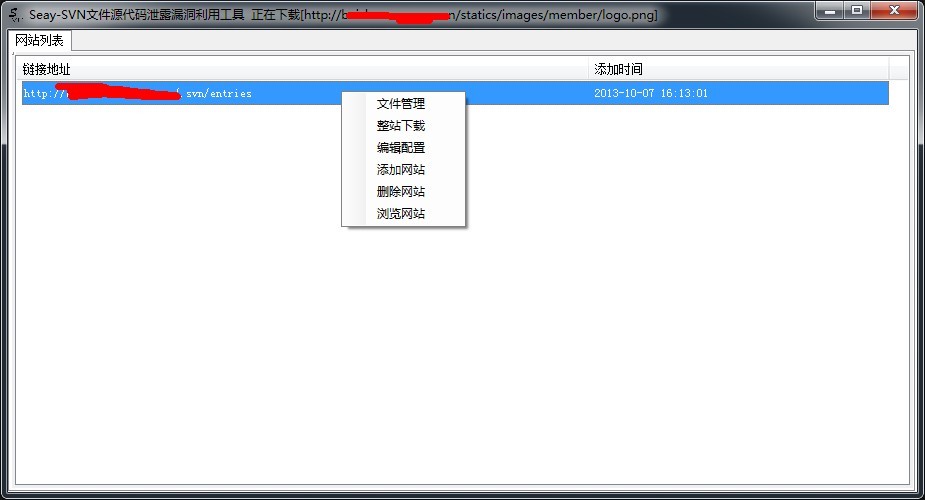

实用工具:Seay-svn源代码备份漏洞利用工具2014-05-05版

之前因为目录切换存在bug,如果你使用这个软件读取不到文件源码,可能就是这个bug导致的,现已修复,不妨保留下新版,感谢master反馈,如本站任何工具原创程序有bug,欢迎反馈到root@cns...

什么是电脑肉鸡_电脑肉鸡是什么意思

所谓电脑肉鸡,就是拥有管理权限的远程电脑。也就是受别人控制的远程电脑。肉鸡可以是各种系统,如win,linux,unix等;更可以是一家公司\企业\学校甚至是政府军队的服务器,一般所说的肉鸡是一台...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!