利用Thinkphp 5缓存漏洞实现前台Getshell

网站为了实现加速访问,会将用户访问过的页面存入缓存来减小数据库查询的开销。而Thinkphp5框架的缓存漏洞使得在缓存中注入代码成为可能。(漏洞详情见参考资料)

本文将会详细讲解:

1. 如何判断缓存漏洞存在的可能性

2. 如何利用Thinkphp5的框架漏洞结合网站的一些配置实现前台getshell

希望可以给予读者一些关于漏洞应用的启发。

1.某基于Thinkphp5.0.10搭建的论坛类测试网站

2.apache2

3.php5.6及以上版本,相关php组件

4.mysql

1.dirsearch (github上的一个用python编写的网站路径扫描工具)

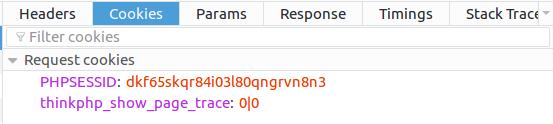

1.查看网页的cookie,发现存在thinkphp_show_page_trace字段,确定网页基于thinkphp框架。

2.使用 dirsearch 扫描目标网站。发现可以访问 cache目录,说明可能存在缓存漏洞。

1.考虑到这是一个论坛类网站,尝试发帖注入缓存。

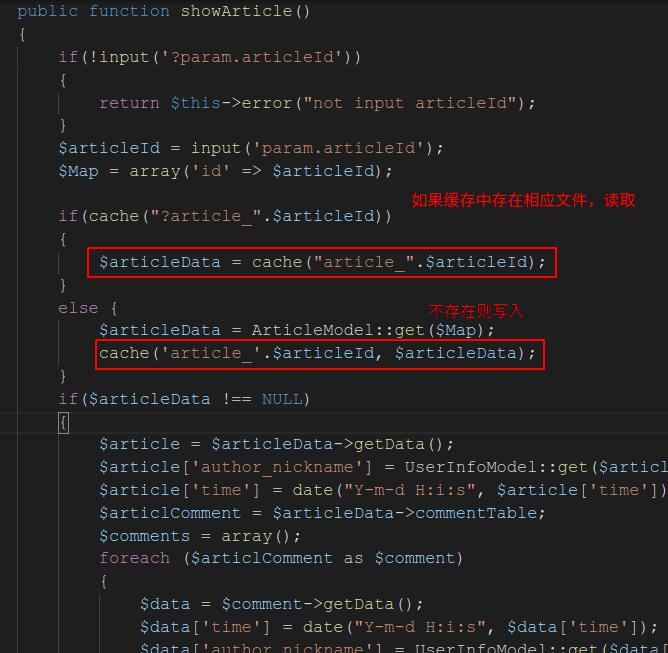

2.这是最困难的一步,猜解缓存中的php文件名。根据框架实现,文件名是一个唯一字符串的md5码(此处的md5要用php的函数计算,测试发现和网上的一些在线平台计算结果不同)。考虑到论坛类网站有大量的帖子,需要用数据库存储,而帖子的索引应该为很有可能为id 。

再结合url的路径名,猜测为article_id

echo(md5(“article_52″));

12a51218427a2df68e54e8f4c8b10109

通过访问缓存成功getshell

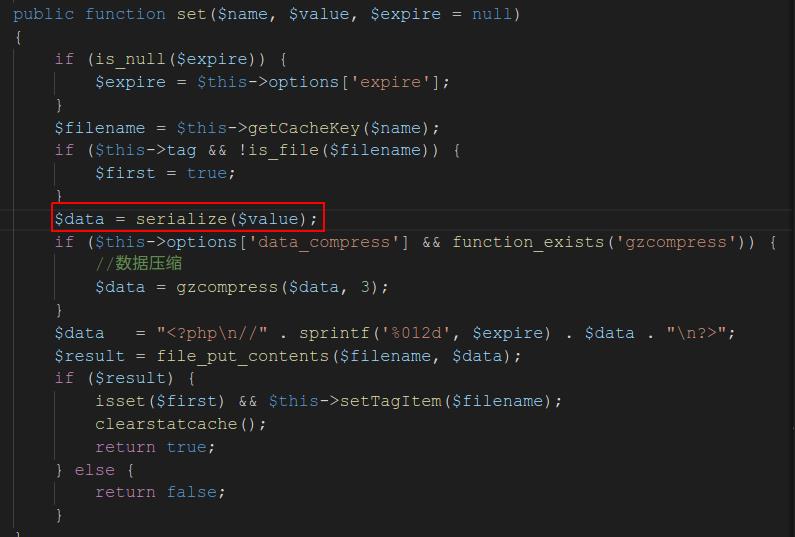

在thinkphp框架中,/thinkphp/library/think/cache/driver/File.php中定义了缓存的实现。其中,getCacheKey($name)函数实现了cache文件路径的计算,为获得缓存文件名称提供了可能。

而set()与get()函数以序列化对象的方式无过滤地实现了缓存数据的写入与读出,为代码注入缓存提供可能。

通过测试,可以发现帖子中的内容可以直接写入缓存文件。

由于缓存文件是一个php文件,可以进行代码注入。在代码前加一个回车,使代码行独立于前面的注释行。再在末尾加上注释符号//,注释剩余内容。

在处理帖子的代码中,读取帖子首先查询cache文件,通过调用thinkphp5框架中的cache接口实现。

1. 从框架入手,在/thinkphp/library/think/cache/driver/File.php 中的set()函数中对于$value参数进行过滤,去除换行符号。(具体代码见参考资料)缺点: 可能会导致缓存文件在展示时文本布局的改变。

2. 从网页实现入手,读取缓存时的使用的唯一索引可以设置的比较复杂,让攻击者无法猜到。如: 3ae282ad69314d68_article_id

3. 从服务器的配置入手,关闭从外部对于cache文件夹的直接访问。

4. 从php的配置入手,关闭eval等危险函数。

https://paper.seebug.org/374/

*本文原创作者:WindWing(mail)

相关文章

半夜几点不能照镜子(晚上为什么不能照镜子?

一说到这一话题讨论,我也感觉后背凉了。老一辈自小就对自己说,我深夜起來尿尿不必照镜,这造成 是我一次做测验。 出自于好奇心,有一次深夜起來尿尿,洗好手抬头看了一眼浴室镜子,想起了成年人说的话...

为什么会宫外孕(宫外孕有哪些症状)

前段时间回老家,听妈妈说邻居有个姐姐,头胎怀的是双胞胎,一儿一女很如意,想着以后也不会再生宝宝了,于是就去医院上了节育环。可能是为了省钱就在小医院做了,当时没什么问题,可前不久这个姐姐却发现自己怀...

如何进行自我保护?亲密关系中如何进行自我保护?

亲密关系中如何进行自我保护? • 答: 在疫情蔓延的当下,一则看似与疫情无关,但同样与人的生命安全切身相关的新闻触动了我的神经。新闻称,“疫情封路,遭遇家暴无车可逃的她带领孩子步行五小时,一路上...

抖抖点赞:类似抖抖热门抖音点赞赚钱!

现在另有不少人傻傻的守候抖抖热门退押金,却不知有人,甚至可能是原班人马又弄出一个一样的“抖抖点赞”想继续割韭菜。免费玩一天可以做2个点赞义务,可赚1米,最低5米起提现!若是想赚更多,又是交88米押金谁...

黑客教学网站(黑客装b网站)

相信很多程序员都很爱看好莱坞大片,在一些高科技类的好莱坞大片中,经常会出现黑客攻击别人的系统,入侵获取资料的剧情。是不是觉得看起来非常炫酷!其实你也可以做到哦,看看下面6个仿黑客装逼网站!一起来黑...

网络SP到底应该怎么做才赚钱

做网络SP有两条路,这两条路都不是太难走。一条是一个人靠一套模板去做SP,这块不是我今天要讨论的,因为我自己是搞培训的,知道这块的东西不是一句话两句话能说的清楚,以后针对各个方面我再做盈利细节上的...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!