全球十大黑客组织(全球黑客攻击地图)

关注 *** 安全的小伙伴们每天都在关注着世界上每时每刻都在发生的 *** 攻击事件。也许你很难想象全球范围内所有攻击活动进行时的壮观场景,也很难了解 *** 攻击和攻击背后的组织是怎样的……那么本文将带你一览无余。

科普:攻击数据从何而来

这是一些很形象、生动、有趣的攻击可视化记录。所有在地图上展示的大数据都是来自真实的生活目标、“蜜罐”和安全公司部署的“诱饵系统”收集的数据,其中有攻击来源、攻击方式以及攻击频率。

此外,地图中显示破坏系统的“攻击方”组织通常是从别的某个地方发起的,也就是说你所看到的“攻击源”很可能只是攻击者的一个攻击“跳板”,并非真实发起地,真正幕后攻击者会用多重伪造技术,隐藏的很深。

FireEye公司“ *** 威胁地图”

直接上图,下面的“ *** 威胁地图”讲述的就是一个真实故事,是FireEye曾透露的某黑客组织对零售商和它们的信用卡系统发起的 *** 攻击!此时你脑海会想起什么呢一定会想起洲际导弹导弹!没错,还记得1984年的《战争游戏》中出现的北美防空司令部的监视器画面吗!地图上并没有太多的原始数据,但是看起来的确很有趣有木有!

FireEye的“ *** 威胁地图”

穿越:

挪威公司的IPViking地图:Eye candy-addictive

下面一幅来自挪威公司的IPViking地图更有炫酷了,它包含每个相关攻击的丰富数据,比如攻击组织名称和 *** 地址,攻击目标所在城市、被攻击的服务器。还列举出最容易受攻击的国家,和最喜欢发起攻击的国家(细心的读者会发现,天朝与米国常常各登榜首,小编想这并不公平,或许另有目的…)

挪威的IPViking攻击地图:Eye candy-addictive

穿越:

来自Arbor Networks由全球270个ISPs匿名分享流量的“数字攻击地图”

另一个有趣的,包含大量攻击信息的追踪系统当属Arbor Networks的“数字攻击地图”。地图中的数据来源于美联储,其中的 *** 攻击流量都是由全球270多个ISP客户统计并同意匿名分享的。这个服务提供商可真是提供了真正实用的服务啊,因为它可以帮你及时追查先前的 *** 攻击,最早可追溯到2013年的6月!

来自Arbor networks的由全球270个ISPs匿名分享流量的“数字攻击地图”

穿越:

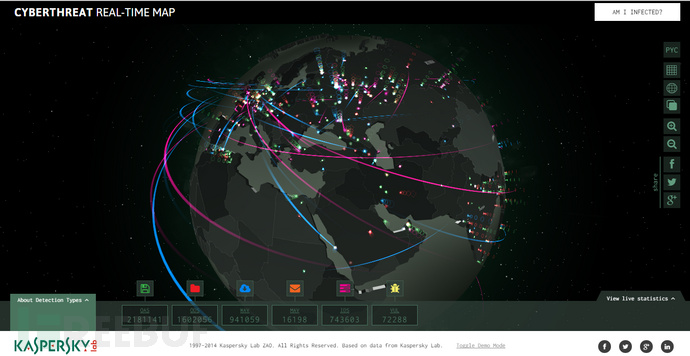

最像视频游戏的卡巴斯基(Kaspersky)“ *** 实时地图”

卡巴斯基的“ *** 实时地图”还有更好玩的地方,与其他系统相比,它最像一个交互式视频游戏了。你所看到的千变万化的数据是由卡巴斯基实验室各种扫描服务器提供的,因此,这也具有了一定灵活性,你可以布局自定义扫描,过滤某些恶意威胁,如E-mail恶意软件,Web site攻击、漏洞扫描等等。

最像视频游戏的卡巴斯基(Kaspersky)的“ *** 实时地图”

穿越:

Anubis Networks的Cyberfeed带你巡视全球恶意软件感染现状

它使用类似谷歌地球的表现形式,地图数据是来自已知的著名恶软件家族,它展示更多是恶意软件感染地图,而不像 *** 攻击地图,也不是十分互动的。在这一方面,它很像芬兰公司的f-secure,趋势科技的“全球僵尸 *** 威胁活动地图”和Team Cymru的“ *** 恶意活动地图”(下面都有介绍)。

Anubis Networks的Cyberfeed带你进行巡视全球的恶意软件感染现状

穿越:

Team Cymru的“ *** 恶意活动地图”

这张地图也有电影版本的,你可以下载下面的格式:

H.264/MPEG-4 (~2MB)

Windows Media (~7MB)

MPEG-2 (~2MB)

电影版本连同下面的图片每天都更新。

穿越:

电影版本:

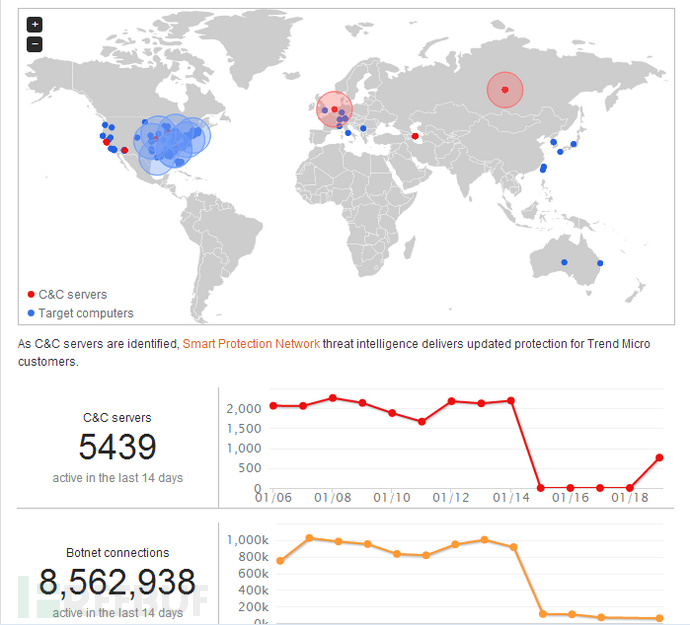

趋势科技“全球僵尸 *** 威胁活动地图”

穿越:

蜜网项目(Honeynet Project)“蜜蜂地图(Honey Map)”

蜜网项目(Honeynet Project)的“蜜蜂地图”,它看起来不是超级"性感",但是它的实时威胁蜜罐系统的里含有相当数量的有用信息,其中就包含Virustotal对每一个威胁和攻击中恶意软件分析的链接。

蜜网项目(Honeynet Project)的“蜜蜂地图(Honey Map)”

穿越:

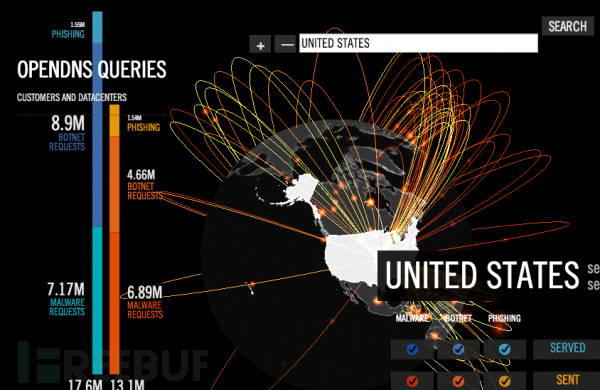

OpenDNS实验室作品

此外再加一个OpenDNS实验伙伴们“绘制”的一个图文并茂的 *** 攻击追踪地图。

OpenDNS全球 *** 概览

穿越:

数据可视化是科学、艺术和设计的结合,当枯燥隐晦的数据被数据科学家们以优雅、简明、直观的视觉方式呈现时,带给人们的不仅仅是一种全新的观察世界的 *** ,而且往往具备艺术作品般的强大冲击力和说服力。

在信息安全领域,随着越来越多的CISO们开始依靠数据分析来从海量数据中发现新的安全威胁,并且越来越多的企业IT部门开始利用安全分析技术,数据可视化已经成为 *** 安全技术的一个重要趋势。

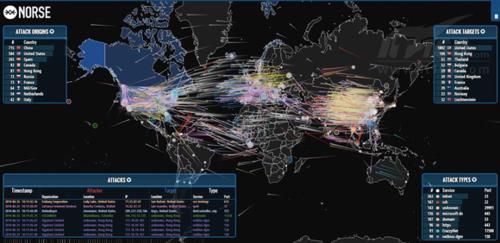

今天安全牛为大家介绍的安全可视化项目是Norse公司打造的全球黑客活动地图。(攻击源前四名依次是:英国、中国、美国、中国香港)

该地图的本质是一套反映全球范围内黑客攻击频率的快照。它利用Norse 的“蜜罐”攻击陷阱显示出所有实时渗透攻击活动。(稍等一会儿,DDoS攻击就会点亮你的屏幕!)闪光的霓虹线段与炫丽的彩虹配色营造出了互联网时代下的 科技战争氛围。

不过大家别被眼前的美景所迷惑,每一条线代表的都是一次攻击活动,借此可以了解每一天、每一分钟甚至每一秒世界上发生了多少次恶意渗透。全球实际攻击活动总量要远远高于这份地图所能显示的结果——怎么样,有没有觉得很可怕

参考阅读:高效信息安全团队常用的八种数据可视化 ***

官方网站:

卡巴斯基实验室近日发布了一款超赞的互动地图,展示了世界各地实时的 *** 攻击威胁。

说实在的,卡巴斯基发布这样的 *** 攻击全球视觉图目的是希望大家都去购买卡巴斯基的安全产品。

不管真实目的如何,这幅地图还是非常棒的。电影大片级的视觉特效,不管你能不能看懂,首先在场面上镇住你。

卡巴斯基实验室(Kaspersky Lab)是一个“实时展示全球恶意软件攻击”的项目,你可以直观看到全球黑客的攻击活动情况,查看各个国家被攻击的数据,内行看门道,外行就看看热闹吧。

由于gif图片动画较大,所以网页加载有点慢,请多等待一会。

你也可以直接进卡巴斯基实验室(Kaspersky Lab)官网查看:卡巴斯基全球 *** 攻击实时图。网页加载也很慢。进去后多等一会就好了。

相关文章

天刀猎户怎么赚钱?天刀稀有宠物2020

猎户身份详解 推荐门派:因为猎户的“威武”以及“坚韧”技能点满之后力道+25,韧劲+200(2%),所以比较推荐如神威、五毒、丐帮这种力道属性加成较高的门派学习此身份。 身份位次:猎户身份虽然有不...

我想要查我媳妇微信已删记录

在试管婴儿周期中,我们常遇到一个问题,怎么辨别正常胚胎和异常胚胎?异常胚胎可移植吗?友谊长存小编就来说说吧。 首先,我们了解两个概念: 一、正常胚胎 正常受精卵在授精16~20 h后可观察到2个...

手机安卓装机必备软件有哪些

有小伙伴们要想为自己的安卓系统手机上一键刷机,可是担忧一键刷机后手机上一片空白,想掌握手机安卓必备应用手机软件有什么,好提早充分准备。今日我就给大伙儿聊一聊安卓机必备应用手机软件。最先,严格意义上来说...

公司晚会流程策划(公司晚会流程表)

Q:这个节目有剧本吗?A:有的,主要是关于节目流程,出场顺序以及开幕和谢幕时的表演,这时就会和姜浩东商量之后再叫相关人员一起演练。Q:那么男女组合。 1、活动目的。设计一个好的活动流程的话,就得有活动...

怎么刷微博粉丝互动排行榜(刷微博粉丝软件有

新浪微博发展到现在已经是互联网大v的发声地平台了,许多企业明星,品牌网红的资讯信息都是从这里发布出去,微博成为了一个高权重高权威的发声平台,新浪微博营销也成为了营销推广的主战场。 每个人都想占据微博...

最大的黑客论坛(黑客论坛 破解qq)

目前该极客已经成功破解了柳岩、马化腾的微信账号。不知他会不会得到马化腾的垂青呢?漏洞及破解具体过程如下: 今天发现个微信群发的漏洞。还没玩。就被修补了。 于是就有了这个漏洞的产生。 同...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!