可以学黑客技术的网站(qq黑客技术网站)

听说过灰鸽子、冰河等能够 完成远程控制,但你听说过IE也可以完成吗?非常好,一款根据IE的新鲜专用工具——rmtSvc&vIDC就可以让微软公司的IE变成一个超级黑客同伙。文中除开将给你呈现rmtSvc&vIDC是怎样根据IE远程控制肉食鸡之外,更在怎样“刺杀”电脑杀毒软件、进攻构思上面有极强的规范性。

假如请你告诉我IE能干什么?你的答案肯定不详细!IE可不仅能网页浏览。假如再对你说IE还能用于远程控制、远程控制传送、进程管理、服务咨询,乃至远程控制打开Telnet、FTP服务项目这些呢?你一定感觉难以置信吧,拥有rmtSvc&vIDC,这一切皆有可能!

一、有IE 想黑就黑

通俗一点说,rmtSvc是一款集FTP、Telnet服务项目、Proxy服务项目及其vIDC服务项目的远程控制专用工具。客户能够 根据这款专用工具便捷地对远程计算机开展操纵。此专用工具和其他远程控制专用工具不一样,它选用B/S构造(不用安裝),客户可根据电脑浏览器开展远程控制(大家的宣传口号是:有IE,想黑就黑!)。

下边,小编就以侵入操纵的案例来为大伙儿各自详细介绍rmtSvc常用功能的操作 *** 及 *** 。解压下载后的压缩文件,先别着急着让rmtSvc.exe在总体目标机运作(未加壳的程序流程会遭受电脑杀毒软件的杀毒),小编先告知大伙儿如何给源代码加壳进而防止被杀毒吧(要不然就没有玩了-_-|)。运作此软件,进到“选择项”莱单,启用“保存附加数据信息”,随后“打开文件”,挑选源代码rmtSvc.exe后便会全自动缩小了。

特别提示:缩小后的rmtSvc.exe不容易被电脑杀毒软件杀毒,并且文档容积会降低近50%(历经金山毒霸6增强版、KV2005、诺顿2005检测),假如想进一步提高隐秘性,请参照04年第50期G9版《披着羊皮的狼——将Radmin改造为百分百木马》一文详细介绍的“非常捆缚”手机软件的操作 *** 。恶意代码的蒙骗推送文中也不作进一步探讨了。

二、武裝RmtSvc “刺杀”电脑杀毒软件

1.浏览器打开键入在其中IP为被测机的IP地址,port为rmtSvc的服务项目端口号,默认设置为7778)。联接取得成功后可能见到如图所示1的欢迎登录界面,键入浏览登陆密码(默认设置为123456),就可以开展rmtSvc所适用的实际操作(假如以前早已连着MSNlib.dll和webe文件目录都发送给了另一方,那麼rmtSvc可能空出用MSN开展远程控制和HTTP *** 文档管理的作用)。

2.欢迎登录界面的上边为rmtSvc的系统软件莱单,从左至右的作用先后为:Pview (过程查询)、Spy (远程控制管理 *** )、Proxy(起动或终止rmtSvc的服务咨询)、vIDC(设定vIDcs的访问限制)、logoff(销户对rmtSvc登陆)、Option(配备rmtSvc的运作主要参数)、About(rmtsvc热烈欢迎/登陆界面)。

3.之一次登陆需进到rmtSvc的基本参数变更比较敏感信息内容(图2),那样才可以确保其安全系数。先在“Modify Password”改动rmtSvc浏览登陆密码,再在“Service Port”变更rmtSvc服务项目端口号为随意一个4位不常见的端口号(必须重新启动服务项目才会起效,提议设为高档端口号)。随后将“Start Control、Stolen mode”选上,那样rmtSvc会自动安装为Windows服务项目任意起动且服务项目为掩藏特性,这也就代表着在下一次启动,你能再次保障措施设备。

4.接下去在“Start mode”选择项中,设定rmtSvc运作后自动启动FTP和Telnet服务项目(此外也有Proxy、vIDCs投射等)。根据FTP能够 便捷地开展文档网页上传。再将“Auto install service”和“Forbid detaching Dll”挑选上,那样每一次程序执行的时候会自动识别rmtSvc服务项目是否已安装,要是没有安裝则自动安装为服务项目(等同于自身修补作用)并释放出来一个DLL文件(可改动文件夹名称,默认设置为inject.dll),它是为了更好地避免 全自动释放出来的未加壳的DLL被电脑杀毒软件杀毒,客户能够 挑选不释放出来DLL。手工 *** 将加壳后的DLL拷入到被测机的系统目录下,在释放出来DLL的名字处填写你加壳后的DLL名字。

大神传经:rmtSvc释放出来的DLL关键有下列用途:隐藏进程、仿真模拟“Ctrl Alt Del”功能键、显示密码框登陆密码、监控rmtSvc运作状况。假如出现异常撤出或 *** 掉则会全自动重启,将配备主要参数载入rmtSvc程序流程自身(强烈要求挑选)。

5.接下去在“Killed Program”中,设置rmtSvc监控并全自动干掉的过程名字,若有好几个过程,每个名字中间以分号隔开。比如键入:PFW.exe,KAVSvc.exe就可以把金山毒霸和天网防火墙关掉。

6.一切设定准确无误后,点一下“Save”储存当今配备,在弹出来的提示框中键入reg,将配备主要参数载入到注册表文件。键入self则是将配备主要参数载入该EXE文档本身,假如填好其他则会转化成相对文件夹名称的.exe的团本,并将配备主要参数载入此EXE团本。比如:键入c:abc.exe,将在c盘根目录下转化成一个abc.exe团本,并将配备主要参数载入此团本。

7.接着rmtSvc服务项目会重启运作。

大神传经:掩藏方式下能能够 将配备主要参数载入EXE自身,要是没有储存,每一次在rmtSvc一切正常撤出时也会将配备主要参数载入EXE自身。

8.再度应用新设登录密码后,点击Pview进到“过程查询”网页页面,在这儿将显示信息三个一部分的信息内容:系统信息、过程/控制模块信息内容、cpu/运行内存应用信息内容。在网页页面的右侧为过程控制模块显示信息地区,点一下某一过程名则显示信息此过程的有关控制模块信息内容,点一下“Kill It”按键就可以干掉该过程(必须留意的是过程目录不容易即时自动更新,客户务必手工 *** 更新)。如今你的rmtSvc早已被武裝来到牙,你还在等什么,能够 下手了。三、用IE操纵过把瘾

把挡道的防护软件给“刺杀”后,接下去就可以趁另一方没有时应用Spy 远程控制管理 *** 来远程控制设备了。自然在操纵前大家必须将有关基本参数稳妥,那样才可以获得更强的操纵实际效果。

1.在“Quality”显示信息实际效果中挑选Good(好),“Stretch”设定捕捉图象的变小比例80%。最终将“Cursor”选上,那样在捕捉远程控制电脑屏幕时便会连着鼠标光标一起捕获,便于客户了解当今鼠标光标部位。设定好后点一下“Set”使所述三个主要参数起效。

2.接下去就可以试着操纵了。当远程桌面连接图象处在聚焦点情况(电脑鼠标在图象地区内),你也就能够 立即敲打电脑键盘推送功能键信息内容,与你实际操作当地设备一样。可是针对键入一大段的文字它是十分不方便的,由于你的每一次功能键姿势都是会做为一次HTTP要求传出,输入速度比较慢。

假如你要键入一大段文字,能够 将电脑鼠标选定Input文本框,随后键入你要想推送的文字,按住回车键就可以;假如选定了Crlf勾选框,则在你键入的文字后边会全自动添加回车键自动换行。

3.可是在开展远程计算机登陆时,一些设备很有可能没法根据Input文本框立即键入账户密码,只有根据仿真模拟数字键盘账户密码。方式以下:根据电脑鼠标立即点一下桌面上图象,系统软件会自动检索你的电脑鼠标的点击、双击键信息内容。假如你一直在按住电脑鼠标的另外按住了“Shift”、“Alt”或“Ctrl”键,系统软件也可以自动检索。

4.为了更好地更便捷地操纵远程桌面连接,能够 将远程桌面连接图象设为自动更新,那样就不容易出現有姿势传出而图象沒有转变必须手工 *** 更新的状况了。方式以下,启用“Auto-refresh”项,在右侧键入自动更新间距,默认设置为1000ms。

大神传经:假如想要知道远程控制被测机中登陆密码框中的登陆密码。则必须采用Password→Text项,在有登陆密码框时该项会变成Text→Password。这时要是用鼠标左键点一下远程桌面连接图象的登陆密码文本框,则远程控制被测机登陆密码框中的登陆密码会被译成密文显示信息。假如你撤销该项作用,点一下Text→Password项就可以,这时该项便会变成Password→Text。

5.假如要远程控制程序执行,挑选Start下拉框框的Run项,键入你需要远程控制实行的文件夹名称和主要参数就可以,操作 *** 和Windows的菜单栏的运行命令一致。

从此之后,根据IE就能像实际操作该设备一样保障措施机了。

四、FTP/Telnet 一个都不可以少

远程控制好像并不可以使我们觉得考虑,那么就再说打开另一方的FTP/Telnet服务项目,完全过把侵入瘾吧。

1.进到“FTP&Telnet”莱单,点一下FTP/Telnet服务项目边上的“Run”就可以起动相关服务了。FTP/Telnet port:设定FTP/Telnet服务项目的端口号,默认设置FTP为2121,Telnet为2323。Anonymous access:设定浏览FTP服务项目的管理权限,是不是容许密名浏览(enable),假如不允许则设定浏览的登录名和登陆密码。

2.此外,大家也要容许设定不一样浏览的账户,每一个账户能够 特定是不是可写/可删掉/可实行及其设定不一样的FTP网站根目录。能够 在FTP设定的文字文本框中键入好几个浏览用户信息,每个用户信息用回车键自动换行隔开,用户信息文件格式以下:

[账户名]SP[登陆密码]SP[访问限制]SP[容许浏览的文件目录]CRLF

大神传经:设定PERMISSION(访问限制)时,0:只是写保护,1:可写,3:可写而且可删掉 7:应写可删掉可实行。比如:[cytkk]sp[123456]sp[7]sp[c:]就创建了一个有着访问权限,登陆密码为123456的cytkk帐户。

3.这时FTP用户信息只是载入注册表文件储存,不容易储存到EXE中。

如今就可以运用FTP工具和Windows内置的Telnet专用工具开展登陆和实际操作了,这时你要咋玩就如何玩吧!

到此,RmtSvc基本要素的应用大伙儿就早已学会了,仅限于篇数,它大量的作用就没有此一一举例说明了。

DoS (Denial of Service)进攻在其中文含意是拒绝服务攻击进攻,这类进攻行動使 *** 服务器充溢很多规定回应的 信息内容,耗费服务器带宽或服务器资源,造成 互联网或系统软件不胜负荷以致于偏瘫而终止出示一切正常的互联网服务。 *** 黑客不正当地选用接口协议或联接方式,向进攻的服务项目传出很多的信息,占有及超过受攻击网站能够解决的工作能力,使它当(Down)机或不可以一切正常地为客户服务。

“拒绝服务攻击”是怎样进攻的

根据一般的互联网联线,使用人传输信息内容规定 *** 服务器给予明确。 *** 服务器因此回应客户。客户被明确后,就可登陆 *** 服务器。

“拒绝服务攻击”的拒绝服务攻击为:客户传输诸多规定确定的信息内容到 *** 服务器,使 *** 服务器里弥漫着这类没用的信息内容。

全部的信息内容都是有需回应的虚报详细地址,以致于当 *** 服务器尝试传回时,却无法找到客户。 *** 服务器因此临时等待,有时候超出一分钟,随后再断开联接。 *** 服务器断开联接时, *** 黑客再一次传输新一批必须确定的信息内容,这一全过程循环往复,最后造成 *** 服务器没法弹出,偏瘫在地。

在这种 DoS 进攻方式中,又可以分成以下几类:

TCP SYN Flooding

Smurf

Fraggle

1.TCP Syn Flooding

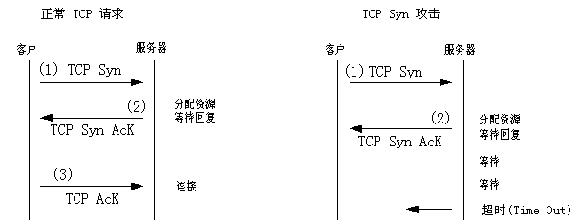

因为TCP协议书联接三次握手的必须,在每一个TCP创建联接时,必须推送一个带SYN标识的数据文件,假如在服务端推送回复包后,手机客户端不传出确定, *** 服务器会等候到数据信息请求超时,假如很多的带SYN标识的数据文件发至服务端后也没有回复,会使服务端的TCP資源快速匮乏,造成 一切正常的联接不可以进到,乃至会造成 *** 服务器的崩溃。这就是TCP

SYN Floodin g攻击的过程。

图1 TCP Syn攻击

TCP Syn 攻击是由受控制的大量客户发出 TCP 请求但不作回复,使服务器资源被占用,再也无法正常为用户服务。服务器要等待超时(Time Out)才能断开已分配的资源。2.Smurf黑客采用 ICMP(Internet Control Message Protocol RFC792)技术进行攻击。常用的ICMP有 PING 。首先黑客找出 *** 上有哪些路由器会回应 ICMP 请求。然后用一个虚假的 IP 源地址向路由器的广播地址发出讯息,路由器会把这讯息广播到 *** 上所连接的每一台设备。这些设备又马上回应,这样会产生大量讯息流量,从而占用所有设备的资源及 *** 带宽,而回应的地址就是受攻击的目标。例如用500K bit/sec 流量的 ICMP echo (PING)包广播到100 台设备,产生 100 个 PING 回应,便产生 50M bit/sec流量。这些流量流向被攻击的服务器,便会使这服务器瘫痪。

ICMP Smurf 的袭击加深了ICMP的泛滥程度,导致了在一个数据包产生成千的ICMP数据包发送到一个根本不需要它们的主机中去,传输多重信息包的服务器用作Smurf 的放大器。

图2 Smurf 攻击图

3.Fraggle:Fraggle

基本概念及做法像 Smurf, 但它是采用UDP echo 讯息。

如何阻挡“拒绝服务”的攻击

阻挡“拒绝服务”的攻击的常用 *** 之一是:在 *** 上建立一个过滤器(filter)或侦测器(sniffer),在信息到达网站服务器之前阻挡信息。过滤器会侦察可疑的攻击行动。如果某种可疑行动经常出现,过滤器能接受指示,阻挡包含那种信息,让网站服务器的对外连接线路保持畅通。

DDoS:

DDoS(Distributed Denial of Service)其中文含义为分布式拒绝服务攻击。

Distributed DoS 是黑客控制一些数量的PC 机或路由器,用这些 PC 机或路由器发动 DoS 攻击。因为黑客自己的 PC 机可能不足够产生出大量的讯息,使遭受攻击的 *** 服务器处理能力全部被占用。

黑客采用 IP Spoofing 技术,令他自己的 IP 地址隐藏,所以很难追查。如果是在 Distributed DoS 情况下,被追查出来的都是被黑客控制的用户的 IP 地址;他们本身也是受害者。

黑客一般采用一些远程控制软件,好像Trinoo, Tribal Flood Network, Stacheldraht 及其他DoS 程序。美国 *** 资助的cERT (Computer Emergency Response Team) 及 FBI都有免费软件如 find_dosv31,给企业检查自己的 *** 有没有被黑客安装这些远程控制软件。但黑客亦同时在修改软件以逃避这些检查软件。这是一场持久的网上战争。

图3 黑客图

攻击者在Client(客户端)操纵攻击过程。每个Handler(主控端)是一台已被入侵并运行了特定程序的系统主机。每个主控端主机能够控制多个Agent( *** 端)。每个 *** 端也是一台已被入侵并运行某种特定程序的系统主机。每个响应攻击命令的 *** 端会向被攻击目标主机发送拒绝服务攻击数据包。

为了提高分布式拒绝服务攻击的成功率,攻击者需要控制成百上千的被入侵主机。这些主机通常是Linux和SUN机器,但这些攻击工具也能够移植到其它平台上运行。这些攻击工具入侵主机和安装程序的过程都是自动化的。这个过程可分为以下几个步骤:

1、探测扫描大量主机以寻找可入侵主机目标。

2、入侵有安全漏洞的主机并获取控制权。

3、在每台入侵主机中安装攻击程序。

4、利用已入侵主机继续进行扫描和入侵。

由于整个过程是自动化的,攻击者能够在5秒钟内入侵一台主机并安装攻击工具。也就是说,在短短的一小时内可以入侵数千台主机。

几种常见分布式拒绝服务攻击工具的特征

至今为止,攻击者最常使用的分布式拒绝服务攻击程序包括4种:Trinoo、TFN、TFN2K和Stacheldraht。

以下是攻击者常用的分布式拒绝服务攻击工具:

Trinoo

客户端、主控端和 *** 端主机相互间通讯时使用如下端口:

1524 tcp

27665 tcp

27444 udp

31335 udp

重要提示:以上所列出的只是该工具的缺省端口,仅作参考。这些端口可以轻易被修改。

TFN(Tribal Flood Network)

客户端、主控端和 *** 端主机相互间通讯时使用ICMP ECHO和ICMP ECHO REP *** 数据包。

Stacheldraht

客户端、主控端和 *** 端主机相互间通讯时使用如下端口和数据包:

16660 tcp

65000 tcp

ICMP ECHO

ICMP ECHO REP ***

重要提示:以上所列出的只是该工具的缺省端口,仅作参考。这些端口可以轻易被修改。

TFN2K

客户端、主控端和 *** 端主机相互间通讯时并没有使用任何指定端口(在运行时指定或由程序随机选择),但结合了UDP、ICMP和TCP数据包进行通讯。

拒绝服务攻击工具"进化"过程

最容易的攻击 *** 之一是拒绝服务(Denial of Service)攻击。在TCP/IP堆栈中存在许多漏洞,如允许碎片包、大数据包、IP路由选择、半公开TCP连接、数据包flood等等,这些都能够降低系统性能,甚至使系统崩溃。

每发现一个漏洞,相应的攻击程序往往很快就会出现。每一个攻击程序都是独立的。一个特定的漏洞攻击程序往往只影响某一版本的TCP/IP协议(虽然Mircosoft拥有非常庞大的个人计算机市场,大多数的家庭用户几乎完全没有意识到这些漏洞的存在,也不知道如何得到和使用安全漏洞的补丁程序,多种漏洞攻击 *** 导致目标系统崩溃的机率相当高。)

拒绝服务攻击程序可从互联网上下载得到,如以下网址:

接着就是用Unix shell脚本将多种的拒绝服务攻击程序组合到一个工具里。"rape"就是这样一种工具:

这种工具的优点是允许一个攻击者使用多种攻击 *** 同时攻击单个IP地址(这增加了攻击成功的概率),但也意味着必须将所有编译好的攻击程序打包好(如Unix的"tar"文件),以方便传输和进行攻击。

在允许使用多种拒绝服务攻击 *** 的情况下,同时又是一个单一的、更易于保存/传输/和使用的已编译程序,就是类似于Mixter编写的"targa.c"这种程序。Targa程序在一个C源程序中结合了以下多种攻击 *** :

但是,即使是象"targa"这类多种拒绝服务攻击组合工具,一个攻击者在同一时间内也只能攻击一个IP地址。

即使存在一些使用限制,但至少在两年内,这个工具不断地增加各种攻击程序,形成了一个名为 "Denial of Service Cluster"(拒绝服务集群)软件包。"trinoo"工具就是这样一个例子。而在计算机黑客界中也有一个由Mixter编写的类似工具"Tribe Flood Network"(TFN)。

与trinoo只实现UDP攻击相比,TFN支持ICMP flood、UDP flood、SYN flood和Smurf攻击等。这些攻击通过发送ICMP_ECHOREP *** (ICMP Type 0)包命令控制。TFN也使用了与trinoo一样的Blowfish加密算法。

在今后的日子里,这些拒绝服务工具包将会得到进一步的发展与完善,功能更强大,隐蔽性更强,关键字符串和控制命令口令将使用更强壮加密算法,甚至对自身进行数字签名,或在被非攻击者自己使用时自行消毁,使用加密通讯通道,使用象ICMP这种令防火墙更难监测或防御的协议进行数据包传输,等等。

纵横于黑客江湖,没几件称心兵器怎能立足?

No.1 懂得用刀杀人并不困难,要懂得如何用刀救人,却是件困难的事。

兵器名称:X-Scan

杀伤指数:★★★☆☆

独门绝技:采用了多线程方式对指定IP地址段进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式。扫描内容包括:远程服务类型、操作系统类型及版本,各种弱口令漏洞、后门、应用服务漏洞、 *** 设备漏洞、拒绝服务漏洞等二十几个大类,支持在线升级,是国内更优秀的安全扫描软件之一。通常为黑客攻击前寻找肉鸡,检测漏洞之用。

No.2 一个人一生中一定要勉强自己做几件不愿做的事,这样的生命才有意义。

兵器名称:流光

杀伤指数:★★★★☆

独门绝技:可以探测POP3、FTP、HTTP、PROXY、FORM、SQL、 *** TP、IPC$上的各种漏洞,并针对各种漏洞设计了不同的破解方案,能够在有漏洞的系统上轻易得到被探测的用户密码,进而掌控guest和管理员权限。不论是新手还是资深黑客都对它青睐有加。每天有大量受害者欲哭无泪。

No.3 世上若还有比遇见一个泼妇更头痛的事,那就是遇见了一群泼妇。

兵器名称:DDoS系列

杀伤指数:★★★★★

独门绝技:分布式拒绝服务攻击,比较难以防范的攻击手段。攻击者借助一定数量的傀儡机,提出过量合理的服务请求来占用攻击对象系统和 *** 资源,造成目标瘫痪和崩溃。

黑客的神兵利器数不胜数,好把式的黑客还可以随手打造专用工具。心有多大,舞台就有多大。难道这些就算是黑客最厉害的武器吗?当然不是,黑客最厉害的武器,是他们的微笑。

有些时候你是不是有些烦还原精灵,刚对系统进行的配置,重启后又恢复原貌了,本文就给大家讲了还原精灵的七大破解 *** ……

*** 一:临时解决办法

如果在忘记还原精灵密码后,你安装了一个新程序,该软件提示要求重启计算机,此时不要点击“确定”按钮,选择“以后重启”。然后在“开始→关闭系统”中选择“重新启动计算机”,注意此时一定要按住Shift按键不放,这样计算机将直接重新加载系统程序,从而绕过还原精灵的保护。

*** 二:长期解决办法

如果想长期保存自己的文件,就必须卸掉还原精灵或者取得还原精灵的管理员密码,要卸掉还原精灵其实不难,网上有专门清除还原精灵的程序“还原精灵清除器”,运行以后直接清除还原精灵的密码。不过需要注意,由于还原精灵是在硬盘最重要的主引导记录MBR里面做的文章,所以使用这个还原精灵清除器有一定的危险。

*** 三:利用初始密码

还原卡都有默认的初始化密码,如果你压根儿就没有修改过它的默认密码的话,就简单多了,因为还原精灵的默认密码是12345678!

*** 四:写信索取密码

在安装还原精灵时会带有一个还原精灵辅助工具,即厂商提供的密码读取工具readpwd.exe,运行它也可以得到还原精灵的加密密码,格式类似这样:[DB][B8][5E][79][3E][3B][5E][C5][BD][B2],把该加密密码发送到这个信箱:,只需一两天就可以得到软件开发商发来的密码。

这样,无需任何软件,简单的几下就可以得到还原精灵的密码!反过来讲任何人用这个 *** 都可以得到还原精灵的密码,包括受限制的用户!所以大家要保存好密码读取工具readpwd.exe,将它改名隐藏或干脆删除。

*** 五:重写主引导扇区

还原精灵会截取系统的底层功能调用,在硬盘的主引导区留下自己的痕迹。硬盘的主引导区存放的是系统的主引导信息、分区信息,一般说来病毒对它非常感兴趣。如果我们能先于还原精灵占有硬盘的主引导扇区(MBR),那么我们就可以对硬盘拥有更大的管理权限,换句话说,还原精灵已经被我们“干掉”了。

依据上面如上原理,用fidisk/mbr命令重写主引导扇区,然后重新启动计算机,这样还原精灵就没有了。

*** 六:利用16进制文件编辑器

WinHex的内存搜索编辑功能可以帮我们找回丢失的还原精灵密码。具体 *** 是:右击任务栏右下角的还原精灵图标,在弹出菜单中选择“参数设置→更改密码”,在对话框中输入旧密码,胡乱填写几个数字如123456;在新密码框中输入新密码,这里也胡乱填了个371042,最后点“确定”按钮。

由于我们是胡乱输入的密码,所以旧密码是不会正确的,此时会弹出对话框,提示密码不正确,注意千万不要点击“确定”按钮,赶紧运行16进制文件编辑器WinHex,点“工具”菜单中的“RAM编辑器”,在打开的窗口中找到Hddgmon下的“主要内存”,这里的Hddgmon是还原精灵的进程。

最后,在WinHex中点击“搜寻→寻找文字”菜单选项,在打开的窗口中添入你随便填入的假密码371042。点“确定”之后,真正的密码就会出现在我们面前了!

原理:输入密码后,该软件会用其内部事先定义好的 *** 来计算真正的密码,与输入的密码进行比较,这个比较的过程是在内存中进行的。由于WinHex具有优秀的内存编辑功能,因此通过在内存中搜索输入的字符串,来找到它们。而一般情况下,真假密码的比较离得会很近,这样我们就可以轻松发现它们。

*** 七:利用还原精灵密码读取软件

通过 *** 六我们不难得出结论:还原精灵存在内存中存放明文密码的漏洞,还原精灵密码读取软件,使用该软件可以轻松地得到还原精灵的密码。该软件使用 *** 很简单,只要打开还原精灵的“更改密码”的窗口或“检查管理员密码”的窗口,然后无需输入任何密码,只要点击该软件的“读取”按钮,就会自动从还原精灵的内存中读取密码。

1994年的夏天,我初中毕业,留在学校参加了为期三周的计算机技能培训。这是我参加的首次正式的计算机培训,内容是用BASIC语言在一台386机器上编写一段简单的程序。

这次培训是我花了大量的时间成功说服父母之后的收获。早在1989年,我就跟着哥哥躲进学校的机房里在几台Apple II机器上玩游戏。他的一个同学当时正在参加绍兴地区计算机技能比赛,学校破例给了他机房的钥匙,允许他在假期使用计算机。谁也不曾想到,这次游戏改变了我的一生。

1994年4月份的报纸上刊登了一则不起眼的消息:北京的教育和科研示范工程通过一根64K的专线成功接入了国际互联 *** 。

免费学习黑客技术的网站,提供黑客技术入门、黑客技术教程、黑客技术编程、黑客技术盗号等电脑技术教程,手把手教你最简单的黑客技术。

于是我拿着这份报纸给我爸看,并让宿舍楼四楼负责单位计算机采购的小李叔找我爸谈家里是否应该买台计算机的问题。不过这个请求一直等到8年后,我有了工作才实现。

1997年我顺利高中毕业,进入一家大学就读计算机应用与维护专业。开始学习C语言编程。

那年国际局势并不安定,东南亚爆发多次反华 *** 。印尼发生了大规模的迫害华人的暴乱。我购买的各种计算机类杂志和报刊的讨论版块中,充斥着各种针对这类事件的报告和争论。同时也透露了许多国内外黑客组织的信息。我凭借着这些只言片语的信息,在IRC上找到了后来成为我的导师和兄长的Badboy。他开玩笑地在irc上建立了一个#badboyclub的聊天频道。因为我自己是计算机系的学生,有机会长时间使用机房的设备。学校内部之一个网吧的雏形也是我们自己建立的。我们一群技术男天天泡在IRC里面闲聊。

时间久了,badboy大哥开始跟我们细致地讲述什么是hacker,什么是cracker,什么是红客。我们的badboyclub是全国之一支红客队伍。我们在Badboy的领导下开始学习搜索系统漏洞,入侵印尼军方系统。在97-98年的一年多时间中,我们成功入侵了大量的印尼和美军驻东南亚的服务器系统。在IRC中活跃的另一支队伍就是后来大名鼎鼎的绿色兵团。我们几乎同时混在好几个频道,因为那个年代,网速非常慢,一晚上只可以下载到一张软盘的数据1.44M。我们只能通过IRC频道中纯文字的聊天来获取即时信息。这群人中有:Badboy、Rocky、Goodwell、袁哥、老鹰、Coldface、ICE、小榕、天行、Zer9、银蜥蜴、shotgun等等。

那个年代,如果你问我最崇拜的是谁,我会告诉你我们都崇拜求伯君,还有乔布斯。金山公司在那个时候算是全球数一数二的。我们开始接触中科红旗linux。Yahoo是我的首页。

1999年,我和同学申请了之一个OICQ号码,5位数字,3开头;帮助朋友在学校对面开起了之一个网吧;为某机场写了之一个信号管制系统;为之一个社区 *** ——商都信息港填充数据;泡在163的聊天室里通宵达旦;或者泡在新浪军事论坛讨论究竟是应该造航母还是潜艇。

毕业以后,绿色兵团的成员在上海和北京成立了公司,进行商业运作。有由于经济纠纷,成员们分了家。我也为了追随这帮朋友来到上海打工。2001年,我们在宁波大学向师生们演示了利用系统漏洞进行入侵和防御的过程。我也由此转入到更加深入的UNIX/LINUX系统的研究中去。我们一群朋友报名参加了RHCE(redhat系统工程师)的培训。

Badboy大哥病逝后,我们都很消沉。大家都要为未来做新的打算。以前的一帮黑客、红客们用我们的话叫做“被招安了”。大家都开始转做 *** 安全,为防火墙、路由、网关等硬件设备的开发投入大量精力。红客大联盟的兄弟找到我,给我看他写的一本书。好吧,红客都出书了,我至少要做点什么。

Google开始从所有的网站中跳出来吸引我。我开始在网上快速回答网友们的各种问题,从心理到技术,甚至还有友情、爱情。我利用google快速查询,搜索引擎开始变成我的字典、百科全书。我也因此变成大家心目中全能的人。

在irc中,我们转移到了另一个根据地#UNIX频道。在这里诞生了上海LINUX用户组。北京的Jcome找到我和IOnestar,讨论组建GNOME中文组。我们的重点开始转向桌面系统的完善。

2003年以后,我遇见了Hiweed兄,我们一见如故,很快便完善了他开发的Hiweed linux发行版。这甚至引起了Canonical公司老板Mark Shuttleworth的关注。他在浦东金茂大厦组织了一次Ubuntu推介会并与我们交谈。

2005年3月23日,我在linuxsir论坛上发帖,正式组建ubuntu中文组。核心成员有:Hiweed、huahua、CarlosLiu、Easthero、Firefly、Duotaiya、Sunmoon1997、Home_King、Akar、 ccwufu、d2207197、Foka、X11、skywind、Optical、yangh、lOneStar、jcome、jackey、ganloo、以及MagicLinux Group等。

在复旦大学的一次开源软件组织讲座中,一开篇,我就说:这是个圣战的时代。我们试图用开源的桌面系统调整windows桌面。但是我的内心更喜爱的是BSD/MAC。

我们的目标很大,就像当初要靠几段代码攻克军方服务器那样雄心壮志。可惜我们都错了!我们都到了结婚生子的年龄,一个个忙着家事,不再有那样的精力和时间去熬夜写代码,废寝忘食地找漏洞。一个个计划终究变成了泡影。

在IRC聊天室里,有个预言一种很准:这群人当中,如果谁有了钱,就不会再回来了。

是的,后来我们各自成家立业,忙着各自的生活。很少有机会再去IRC了。虽然如今都用着 *** ,但那个纯文本的美好的年代已经过去:)那个涌现张朝阳、马云、王志东、丁磊、雷军的美好年代已经过去了:)

很多年以后,我多了个新的网名——问道江南。有些人以为我是追求道士般的出世洒脱。我会告诉他,曾经我有个网名叫做月隐风间。月亮无法隐藏到风的中间,因为他锋芒太露。

黑客技术-这篇文章是一篇翻译,应SeoGuess所要求。

笼统的说,所有使用作弊手段或可疑手段的,都可以称为黑帽SEO。比如说垃圾链接,隐藏网页,桥页,关键词堆砌等等。

国内的黑帽SEO最近在黑帽中国和Q2C的黑帽SEO培训的推动下发展的很快,越来越多的人已经开始了解接触这个领域。如果你是打算靠做网站赚钱,那么黑帽SEO更应该是大家都必须了解的一项知识。这篇文章将简单介绍下30种你能使用的黑帽SEO技巧。(注意:我下面介绍的都是这些黑帽手段积极用法的一面。)

Black Hat SEO是我们作为一个SEOer早晚都要面对的,它即真实又显得虚妄。我遵守SEO的道德标准和标准白帽SEO的准则,但很多SEO公司仍然不能否认自己 是黑帽SEO。

以下几个原因可以说明为什么我们必须了解这些绝对存在的黑帽SEO技术。

就像xx说的,你至少应该知道为什么你的竞争对手在执行错误的情况下还依然能够在排名上超越你。

有一个好消息就是:大部分的黑帽SEO同样可以通过完全白帽的SEO手法实现。

这就像刀子一样:你可以用刀子来切面包,同样的,你也可以用刀子杀死你自己。这取决于你如何去使用这个刀子。也可以通过SEO产业来理解这些问题, 你可能是用的白帽的手法,但是很多人可能用这把刀来刺你。

个人认为黑帽SEO很软弱。

黑帽的规则就是:当你不能赢得游戏的时候,你只能去采取欺骗。这跟运动的道理是一样的,当每个人都超越你的时候,你怎么去赢?这就是为什么那些成功 的,声誉好的SEO专家不会去使用黑帽一样。

好了,长话短说,这边是30个黑帽技术你可以使用。记下我怎么解释每个技术的积极的地方。我不提倡使用这些黑帽技术的原型,把这些刀子当作菜刀吧。

1. 隐藏文字 -利用CSS和JQuery效果做出的站。有时会通过层的方式隐藏一些文字,这些文字只有在鼠标点击或者悬停的时候才会出现。(我这个博客就有这种例子,虽然我也不是有意为之哈。)

2. IP传送 – 根据访客的IP地址来给予其显示合适的当地化的内容。但是同时也为用户提供一种选择方式(比如Shopping澳洲站/英国站)。Shopping.Com这方面做的很好。

3. 301跳转 – 把过期不用的或者删除的页面地址利用301跳转永久重定向到新的地址。当启用新域名时也可以用到这个技巧。

4. 短期域名行为 – 为那些当下流行的关键词购买完全匹配的域名,并建立小型niche站。当这个流行趋势过去后即可遗弃掉这个域名。(比如tigerwoodssexrehab.com)

5. Cloaking - Cloaking是这样一种黑帽SEO技巧,利用它你可以向用户和Google等搜索引擎展示不同的内容。比如有些Flash运用过多的网站,就可以利用Cloaking来为用户展示Flash的版本,而给Google展示一个只有文字的完全优化好了的网站。

6. 付费链接 – 给慈善机构,软件程序开发者等捐款。很多人会给予捐款者做一个链接。

7. 关键字堆砌 - 利用Tags和folksonomy(解释见最后)的方式来对其关键词,或者让你的用户来做这种工作(如果你的站是UGC(User Generated Content)类型的)。每个社会化服务站点都这么做。

8. 自动生成关键字页面 - 有些购物搜索引擎会根据每次Google的来访查询自动生成相关关键词页面,并往这个页面里分配填充相关的合适产品。如果你的站有足够的内容,你也可以这么做。

9. 错拼 - 定义,校正错误拼写的词,并将其转移到正确词的版本。

10. Scraping - 为热门网站创建镜像,并提供给知名站长。大部分都会很乐意这样少付出的事。

11. Ad only pages - 在用户获取实际内容前跳出广告。(比如弹窗,比如页面切换过程中的广告)

12. 博客spam – 让别人来spam你。安装一个WordPress,不要启用Aki *** et反spam措施。然后比如发表些关于Mesothelioma的文章(高价关键字)。让spammer进行博客评论spam。最后分析那些评论,看看关键词和导出链接。如果评论里包含你的关键词(Mesothelioma),那么就通过这条评论,当然先要把链接给去掉。这也算是一个UGC。

13. 不同域名下的重复内容 – 根据创意公用授权条款(Creative Commons License)提供你的内容。

14. 购置域名 - 购买那些老的有权重的域名,拿来重新建设站点。

15. 虚假新闻 -在那些模仿官网的站(比如为真实的事件创建真实的新闻。

16. 链接工厂 – 创建小型的高质量的博客 *** 。一个 *** 的专业blogger能管理3到5个高质量的博客。

17. 新的开发 - 查找新事物,报道他们并用博客记录下来。你更先发表的故事,因为你将会得到关注和链接。

18. Brand jacking – 对某个品牌写一个差评比如说这个品牌的产品让你很失望,或者是建立一个“brand x sucks”的页面,这样可以受到消费者的关注。

19. Rogue bots – 索引爬行其他网站,并让站长知道他们网站的问题(比如有坏链)。有些人会心存感激的给你做个反链。

20. 隐藏联署链接 – 联署链接,特别是带有id形式的(example.com/refid=123)是最坏的情况。我们唯一能做的事就是自己申明这是一个联署链接。比如[ad],或者[partner-link],这样得锚文字既可避免直接显示id,又能更大情况的做出了申明。

21. 桥页 – 有效的桥页可以称之为着落页面(landing page)。唯一的区别是通常的桥页都是垃圾无价值的内容,而landing page是为了简化网站为己所用。他们的共同点是他们都是为了从搜索引擎获取流量而优化的。所以为什么要让你的桥页作为一个别人会跳过的垃圾页面?何不把你的桥页优化成landing page以使得访客能在这一步能进行转化呢?

22. 多个子域名 – 想想blogspot,WordPress这些能通过UGC创建多个子域名的站。这种情况下针对某个查询他们可以出现多次排名。你也可以为你的用户提供二级域名。

23. Twitter自动化 – 只要你做的不过分,Twitter的自动化是完全可行的。计划你的tweets,甚至是通过其他博客的rss来自动发tweets都可以。只要你能表现出你的这个Twitter账号是在进行“手动”的操作。即使是机器人账户,只要他对别人也有用那么他也是可行的。

24. 标题党 – 小报经常使用的招数,黑帽SEO也这么做。虽然有时这种欺骗性的标题有违道德。但是可以用讽刺或者是幽默的 *** 来表达。比如这篇帖子,我可以只列出24条,而标题说是30条。

25. Google Bowling – The bad thing about Google bowling is that you hurt sites you don’t like. You could reverse that: Reverse Google bowling would mean that you push sites of compe *** s you like to make those you dislike disappear below. In a way we do that all the time linking out to the competition, the good guys of SEO who then outrank the ugly sites we like a lot less. (实在是不太明白,不敢乱翻译,有兴趣的一起可以讨论下)

26.隐藏链接 – 大部分免费统计工具都会使用隐藏链接。statcounter就是一个例子。当你从它那获取统计代码并嵌入到你的网页时,你就算是使用了隐藏链接。

27. 给予搜索引擎不同的信息 – 你用WordPress么?那么你可以给你的评论链接加上个nofollow标签,这样搜索引擎将会和用户得到不同的信息。用户看到并点击一个链接,而搜索机器人则看到的是一个不要跟随的信号。

28. 黑站 – 不管是黑客黑站还是安全专家给站长提出警告,两者都是同样的事。比如最近,我就收到一封邮件,这位朋友提醒我该升级我的WordPress了。

29. 链接诱饵 – 比如“SEO就是狗屎”这样的标题在最近很常见。为什么不换种方式呢?反SEO之类的事件现在不怎么奏效了,除非你很知名。相反的,发表一篇“100个理由让我爱上SEO专家”也许更能引起共鸣。

30.Map Spam – 与其制造众多的假地址以使得自己能在google地图中出现,为什么不在现实中创建个联署 *** 呢?给那些小生意者(上班族)一点钱,让他们在地图上来代表你。他们需要做的就是帮你搜集Google的来信和潜在的客户。

参考资料

folksonomy:参见百度百科

Folksonomy是一个创造词,是由社会性书签服务中更具特色的自定义标签(Tag)功能衍生而来。 Folksonomy=Folks+Taxonomy,Folks在英文中是比较口语化的词,表示一群人,一伙人的意思。Taxonomy则是指分类法, 它是信息构架(Information Architecture)中一个重要部分。而Folksonomy是指“群众”自发性定义的平面非等级标签分类,我将它称为“分众分类”,也有人将之解 释为Social Classification。

好了,文章翻译到这。这篇文章有些词汇我之前也没接触过,难免翻译会有错漏。欢迎大家留言指正讨论。这篇文章介绍的黑帽手段比较多,不过都没有展开,我个人觉得可以在做站中实际运用的有1,3,4,5,6,7,9,13,14,16,20,21,22,23,27这么些条。大家可以自行挖掘下相关资料。

相关文章

电脑黑客软件(电脑黑客软件下载)

我的电脑被安装了屏幕捕捉软件,我在电脑上的一举一动都给人看的一清二... 如果发现“.EXE,说明系统已经被安装了BO服务器。由于这时“.EXE程序在后台运行,所以不能在 Windows系统中 直接删...

美国暴力事件频发张涵寓 导致地铁停运8小时

近日,美国芝加哥、纽约等地频繁发生枪击、持刀行凶等犯罪案件,伤亡不断。 芝加哥枪击频发 3人死亡超30人伤 在芝加哥,从当地时间2日开始发生的多起枪击,造成至少3人死亡、31人受伤。其...

无奇骨汤麻辣烫能赚钱吗?项目优势值得你看

说起餐饮业,很多人会想到“加盟利润高”“市场需求大”“投资回本快”“发展前景好”,但是在众多的品牌中,你又是如何选择一家好的值得投资的品牌呢?无奇骨汤麻辣烫就值得你选择,该品牌主营麻辣烫还有特色小吃,...

社会关系有哪些,社会关系有几种类型

两千多年前,古希腊哲学家亚里士多德曾说:人类是天生社会性动物。这话的意思是,人天然生活在社会关系中,人与人之间需要相互沟通、相互协作,人不能作为个体单独存在。那么,人与人之间是如何建立关系,而这些...

叶问观后感(观后感,值得我们深刻思考的4个问题)

叶问观后感(观后感,值得我们深刻思考的4个问题) 不好意思,这个世界,永远都是强者为尊。 十年传奇,最后一战 读书的时候看《叶问》第一部,真的很喜欢,原来李小龙的师傅是这样的人物啊,觉得自己...

小儿推拿先学什么(小儿推拿入门级专家)

咳嗽是常见病之一,许多消炎药虽然对治疗宝宝有一定疗效,但是药物副作用也大,可能会造成宝宝胃口不好、脸色变差等问题。小儿推拿是绿色安全的,不仅对治疗小儿咳嗽有效,还能增强宝宝抵抗力,改善宝宝的胃口。...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!