NTA在攻防演练中的实战与应用

攻防演练中,不论攻击成功与否,攻击行为的载体只可能是 *** 流量。因此, *** 流量监测与分析技术可以说是蓝军的一张王牌,通过对正常业务与威胁行为模式进行建模,能够在之一时间发现入侵事件,甚至还原整个攻击流程。

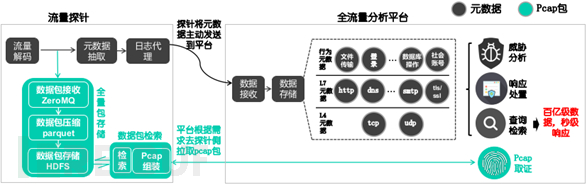

逻辑示意图如下:

NTA关键能力

实际应用场景中,流量获取、协议解析、流量还原、异常分析、联动处置等关键能力,决定了NTA/NDR能否为蓝军带来更大化的防御效益。

流量获取能力:

对于中小型企业来说,能够访问核心生产系统的一般有两个区域:外部客户访问的“互联网接入域”,开发运维人员所在的“运维接入域”。前者携带从类似门户网站正面攻击的入侵流量,后者夹杂社工拿下内部终端后发起的异常流量,所以,这两部分流量缺一不可。

具体部署 NTA 产品时,可采用旁路分光或交换机镜像获取流量,由于采用旁路方式,所以即便 NTA 产品自身出现故障,也不会影响到生产系统的高可用。接收镜像流量的设备叫着探针,探针从负载设备下挂的交换机上镜像流量。比如,某门户业务系统,用户访问流量从外往内,分别经过互联网边界的防火墙、WAF、负载均衡器、交换机,最后到达 web 节点集群,如下:

协议解析能力:

协议解析是后续异常流量分析的根基,NTA 产品应从 ISO 七层模型和应用领域两个维度支持尽可能全的通讯协议,而非单纯追求 L2 到 L7 的协议数量。

经验来看,NTA 至少应具备如下协议解析能力:

OSI相关:L7 支持 HTTP、FTP、 *** TP、POP3、IMAP4、telnet,L6 支持 LPP、XDP,L5 支持 TLS、LDAP、RPC,L4 支持 TCP、UDP,L3 支持 EGP、RPL,L2 支持 XTP、PPTP、L2TP;

微软相关:L7 支持 SOAP、named pipes、MS-RAP、MS-RPC,L6 支持 MS-CIFS、MS- *** B,L5 支持 netBIOS;

VPN/加密传输相关:L7 支持 SCP、SSH、GPRS 隧道 GTP,L6 支持 AES、DES、3DES,L5 支持 kerberos、SSL/TLS,L3 支持通用路由封装协议 GRE。

据了解,某些 NTA 产品将协议解析作能力视为核心技术,雇佣行业专家攻坚克难,识别协议类型达 800+ 种,解析协议超过 50+ 种。

科来: *** 通讯协议图谱

流量还原能力:

系统沦陷后,要想取证或溯源,必须借助流量还原,这种 *** 流量深度记忆力,能够将流量数据以不同的统计维度进行透视分析,将 HTTP、DNS、 *** TP、POP3、邮件等等数据还原,重演攻击流程、勾勒攻击路径。

比如,针对 web 访问,NTA 产品能够对 HTTP 的请求和应答进行基于五元组的重构,实现会话还原,类似如下效果:

异常分析能力:

对原始流量标准化处理之后,通过多维度统计分析,进行告警、态势、趋势预警输出,用于支撑 *** 威胁态势、安全告警监控展示。一般来说,借助大数据、行为分析、机器学习/深度学习(如 HMM、XGBOOST、CNN、 LSTM)等技术刻画重要资产应用系统的流量基线,再通过 *** 流量变化的特征来确定流量异常行为发生的时间点,分析流量行为特征参数,以找出异常行为对应的源 IP 及目的 IP;最后,根据攻击日志和行为日志,判定资产是否失陷。

异常流量分析应覆盖密码猜测攻击、WEB攻击、恶意扫描、web 异常访问分析、D

相关文章

同步接收微信聊天记录(怎样同步接收别人微信

同步接收微信聊天记录(怎样同步接收别人微信聊天内容)可以下载安装pc端微信,设置为同步接收。工具:电脑、红米5手机、微信。1、打开首页,点击内搜容索框。2、在搜索框中输入微信进行搜索。3、在搜索出来的...

网络高手怎么能联系得到(软件黑客高手联系方式)

DedeCms V5漏洞描述: DedeCms由2004年到现在,已经经历了五个版本,从DedeCms V2 开始,DedeCms开发了自己的模板引擎,使用XML名字空间风格的模板,对美工制作的...

医学基础知识300个考点(医学基础知识高频考点汇总)

本文目录一览: 1、医学基础知识考试试题 2、医学基础知识考试包括什么内容啊? 3、医学基础知识哪些科目 4、事业单位考试医学专业基础知识是考哪些内容 5、医学专业基础知识包括哪些内容...

密涅瓦大学怎么样好不好(密涅瓦大学有什么教

什么是最好的教育——密涅瓦? 文| 奶牛Denny 每个人都在讨论本科教育的改革。 毕业的那一天,四年的常春藤本科教育除了给学生一个颇为实用的光环外,很少有让学生准备好进入这个瞬息万变、真...

小西装搭配什么裤子好看(白色西装配什么裤子

初春,气温不太凉都不太热了,因此 背心应当很美。想要知道有多少女孩儿喜爱背心。2020年早春,穿针织马甲确实很时兴。学习培训怎样像那样搭配他们! 今日,使我们来谈一谈一件初春吊带背心!春季迅速就需要...

黑客怎么找别人id,网站被黑客功集

一、怎么别人id怎么找黑客 1、找黑客因此,在这样的组织或俱乐部里生活是多么有趣,这对我们的计算机技术的发展起到了多大的推动作用。怎么别人id极客与对于黑客来说,不同的人有不同的答案。找网站接单大多数...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!