从实战演练看攻防对抗思维的转变

以攻促防:

实战攻防演练推动攻防进步

自2016年《 *** 安全法》颁布以来, *** 安全实战攻防演练专项行动已成为一年一度的惯例,同时所涉及的单位和规模持续扩大。说一百遍不如打一遍,攻防实战演练已成为检验参演单位 *** 安全综合防御水平的“试金石”和提升 *** 攻击应对能力的“磨刀石”。自之一次实战攻防演练举办以来,蓝队从面对脚本漏洞、框架弱点、口令探测、欺骗钓鱼等常规攻击手段被动挨打沦陷,到“迫使”红队为搞定目标采用0day漏洞打击、隐蔽身份、木马工具绕过安全监测等强对抗手段。随着每年红蓝两队对抗愈演愈烈,双方的进攻与防御水平不断提高,相应的促使参演单位 *** 安防理念也有了新的变化。

新挑战:

传统防护理念的短板日益凸显

起初,大部分企业通过传统渗透测试,用“已知”公开漏洞大范围整改自身弱点。如各大SRC为发现自身企业安全问题,面向社会白帽子集思广益,检测企业 *** 安全防御水平,实现安全弊端挖掘与修复。这是一个不错的 *** ,但随着时间推移,“易挖”、“易识别”、“省力”的漏洞会越来越少,企业接收的漏洞数量与质量也会相应下降,可能产生一种“ *** 很安全”的错觉。而事实正相反,这只是安全成长体系中的初始阶段。回顾近期的实战攻防演练, *** 层面的进攻 *** 渐渐脱离了大家认知的常用手段。0day满天飞;进攻型脚本后门版本升级,公开“挑衅”各安全厂商的检测能力;进攻流量隧道加密;免杀、不落地等各种招数齐上;利用供应链间接入侵……面对此类攻击时,防火墙、IDS、IPS、EDR、私有云查杀等构筑的铜墙铁壁有些力不从心。但未来此类“棘手”攻击将会成为常态,靠单点触发告警等待入侵者上钩,显然会错失很多线索痕迹。中睿天下 *** 安全专家认为,对安全人员来说,安全体系建设不局限于漏洞,不仅需要具备运维视角的防护基本功,还要拥有更高的格局、更广的视角,在审视网安全貌的同时,尝试将自身角色转变为对手,具备以黑客思维视角查验攻击链路可行性和模拟推演的能力。

新认知:

以黑客思维看待防护目标

互联网飞速发展至今, *** 攻击手段同样层出不穷、花样翻新,现今已上升为多领域关联攻击技术。

通常来说,普通攻击者大多依靠利用公开漏洞较多,高明的攻击者反之,往往囤积“干货”一招致胜。对防守方来说,漏洞不分贵贱,应急修复已是轻车熟路。

对抗经验丰富的黑客在面对目标对象时,理解的攻击链应是一套“组合拳”。提前拟定几套进攻方案,并不限于漏洞数量,更在于黑客对目标了解的深度。攻击者站在“实战”多方视角,决定了其思维的“发散性”。一套综合性的作战方案包括 *** 架构、业务模式、业务逻辑、人员构成、服务对象、合作厂商等等。“懂攻”的人明白,任何一个方案领域的突破,其能量已经超出纯漏洞的价值,因它是更具复杂性并可执行性的 *** 作战计划:外围突破规划、快速潜伏手段、渗透路径纵横交织、时间线混杂、数据随机加密,甚至包括实施过程中决定要采用的手段,如安防设备如何绕过、0day武器何时使用、后门关键部位驻守、内外网渗透工具定制研发、操控数据隐藏在可信协议……

防御者要适应这种黑客视角甚至APT视角,学习和理解它们。从“攻”的角度来看待“防”,本身就是 *** 安防的革命性突破,这将成为建设“攻防实战”安防体系的新趋势。

新 *** 1 单场景化基线通讯

传统依靠漏洞特征和木马特征的检测机制容易被攻击者突破,面对加密通讯束手无策。但通过研究对比流量层,中睿天下 *** 安全专家发现了一些有趣的现象。

同一套业务系统或同一台资产,按照时间以天为单位,设立一种可信形态,包括访问方式、交换频率、路径差异、时间分布等,最终确定符合某具体业务资产的可信场景。此场景的数据形态暂定为数据标准,以时间贯穿数据分布,形成一种数据“基线”。

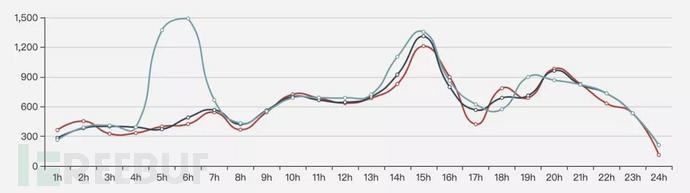

在绘制“基线”前,需要长时间采集归纳数据,可能涉及长达一周的对比“学习”。每一天24小时内,互联网访问某业务系统路径去重化的数量,为路径差异数据,如睿眼攻击溯源系统中所示2天的数据分布对比:

路径差异数据对比分析

一个攻击链路产生的流量,往往和正常交互的流量有所区别。如果一套业务系统主体功能业务流量的行为平时有迹可循,当回溯某攻击者时,对一段时间的数据进行自动对比后,会发现某天的数据差别特别突出。如下图所示,通过睿眼攻击溯源系统将这2天的数据与红色“基线”对比,绿色线条的差异显而易见:

对比红色基线发现流量异常

新 *** 2 基于不可信任链路的对比

攻击者在外网区、内网区、核心区、办公区中实施的横向、纵向渗透比较复杂,防御方一时难以区分是测试人员还是真正的攻击者,最担心非告警数据或加密流量。渗透一定会留下痕迹,而对攻击链路的分析能力代表着对当前 *** 环境不同进攻手法的理解能力,因此在 *** 层链路中,展现出哪些是非法访问,哪些是合法合规,哪些是合理协议非法使用才是关键。

对于内网区域的可信连接,首先要建立符合企业内部 *** 不同区域间,甚至单资产间的 可信. 访问 互通关系,包括来源、协议、端口、访问方式、访问时间等,树立“ *** 访问关系标准”。

如下图所示,生产区的可信资产被外部互联网通过VPN协议被动连接,同时此资产主动连入办公网区,这就触发了“ *** 访问关系标准”,睿眼攻击溯源系统以红色标识进行告警:

内网渗透之非法访问

新 *** 3 基于可信/不可信文件的对比

大多数重视HTTP防御的安全厂家,多利用数据特征被动建立特征检测模型。实战攻防演练中出现的冰蝎和哥斯拉双向加密后门,给传统的安全检测上了一课——“特征好改,流量难防”。

虽然WEB层攻击的加密方式会越来越多,但是在流量中,攻击者访问特殊WEB文件的 *** 肯定与正常业务不同,如未知的文件(后门)增加与消亡,将代码嵌入到已有文件来隐藏后门,端口复用技术等等。

所以,针对HTTP协议,需要对每种文件建立“行为数据标准”,通过长时间采集与对比,建立一种可信的文件数据流标准模型。

如下图左侧图1所示,在前期对当前网站正规文件结构体和双向数据流做数据标准处理,以备随时与后期流量进行对比;如下图中间图2所示,某时间段与图1对比后,发现新增未知可疑文件(红色标识),需要进一步排查文件的可疑性;如下图右侧图3所示,某时间段与图1对比后,发现已知文件(蓝色标识)双向数据与标准数据流反差巨大,则需核实此文件是否被植入特殊代码。

总结:

转变思维才能事半功倍

企业暴露到公网的“薄弱”资产不能只靠漏洞体系支撑防护,核心区域本不应该出现的其他协议链路或来源去向也应高度关注。“凡走过必留下痕迹”。渗透测试手法、白帽子手法、黑灰产手法、APT手法等各不相同,无论攻击者痕迹是明目张胆,还是极深隐匿渗透,只有突破常规思维,从多维视角特别是从攻击者视角看待 *** 安全防护问题,基于对不同攻击者的理解,针对不同业务建立不同场景模型,同时针对渗透目标建立防APT渗透的链路关系,才会达到事半功倍的效果。

相关文章

爱屋及乌出自哪里(爱屋及乌出自哪首诗)

大伙儿很有可能看了《封神演义》,在其中,有两个重要人物,一位是周成王,另一位是姜太公。这俩位周王朝的一号荣誉角色,姜太公72岁时,他的媳妇儿说姜太公干啥啥不行,吃啥啥没够。只有钓鱼了,周成王慧眼识...

国务院联防联控机制:“复阳”病例的比例总体相对较低,但需隔离密

新华社北京5月7日电(记者田晓航)对于个别新冠肺炎治愈患者“复阳”现象,北京大学第一医院感染疾病科主任王贵强7日在国务院联防联控机制新闻发布会上表示,总体上看“复阳”病例的比例相对较低,但不能大意,需...

红客大户追款怎么联系(红客大户)

我成功加上了大户哥,正在追款中,我相信我可以成功的 一直没用过财大户,不过如果涉及到金钱的交易,建议你就小心谨慎一点哦!喜欢购物的话可以去聚折一品返利网上看看,还不错哦! 大户车款要我的账户,还有密码...

有黑客会偷取他人QQ吗,下列网络黑客的是,黑客是怎么入侵网站的

0. 图 3.1.5 国外IP段开发人员对自身安全防范意识的认知能力情况1.3 构造绑票10、iloveyou (无转变)接下去,各自设备Git、Cygwin x64、Python和”x64 Nat...

软件探测周围手机(扫描被藏手机的神器)

软件探测周围手机(扫描被藏手机的神器) 要想在丢失手机时,可以快速获得手机定位。我们必须先设置开启“查找设备”的功能。方法如下: ①、打开手机设置,在设置页面中,点击“安全”选项进入。 ...

大学改成绩怎么找黑客-如何在电脑上成为黑客(如何成为一名真正的黑客)

大学改成绩怎么找黑客相关问题 如何零基础成为黑客相关问题 中国第一女黑客林什么 代查身份证名下手机号(诈骗身份证名下手机号)...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!