Agent Tesla窃密软件分析

一. Agent Tesla 的前世今生

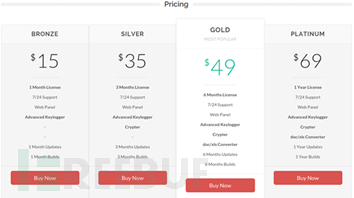

2014年,Agent Tesla 首次出现在一个土耳其语网站上,被作为一个键盘记录产品进行出售。虽然网站声称该产品仅向用户提供合法服务,但其所提供的绕过杀软、秘密捆绑程序和敏感文件传输等功能与窃密木马相比也不遑多让,甚至更为精密,因此人们更倾向于认为它是一种专门用来窃密的软件。后来,Agent Tesla 逐渐开始在地下论坛和黑客社区流行起来,售价一般从 15 美元到 69 美元不等,往往通过比特币等方式交易。

如今,Agent Tesla 历经多次代码改进,功能不断增强,已经成为能够盗取浏览器、FTP、VPN、邮箱和 WIFI 等多种敏感信息的专业窃密软件。

在传播方式上,Agent Tesla 主要通过携带多种格式附件(如 ZIP、CAB、MSI、IMG 和 Office 文件等)的钓鱼邮件或垃圾邮件进行传播,并支持 *** tp、ftp、http 等多种协议的数据回传;在分析对抗上,Agent Tesla 使用多种手段进行免杀、反调试和反虚拟机,大大增加了安全人员对其分析的难度;在用户使用层面,Agent Tesla 提供了易于配置的页面,使用者能够根据自身情况方便地选择所需要的木马功能,如多种方式实现持久化,UAC 设置,强行关闭杀毒软件进程等。

在攻击目标行业选择上,Agent Tesla 的攻击波及互联网,教育,银行,电信,医药和制造业等,于 2020 年初扩展到对能源行业的攻击。

时至今日,Agent Tesla 仍然活跃。如在 2020 年初,多个黑客组织被披露使用 Agent Tesla 以 COVID-19 为主题对 *** 和医疗组织进行 *** 钓鱼活动。其中德勤 CTI 观察到一次以“COVID-19”名义的 *** 钓鱼攻击。在钓鱼攻击中,黑客使用 Agent Tesla 木马针对位于日本和加拿大的医学研究机构开展 IP 信息窃取。经过德勤 CTI 研究员分析,在攻击过程中黑客会向攻击对象发送名为“COVID-19 供应商通告”或“疫情咨询” 等钓鱼邮件。这些钓鱼邮件中含有一份伪装为“COVID-19 供应商通告.zip"的木马文件,用户一旦点击该文件,Agent Tesla 木马程序会被自动加载到受害者的计算机上,从而窃取当前医疗研究成果。

又如在 2020 年中旬,Gorgon APT 针对印度 M *** E 行业利用 Agent Tesla 进行窃密。研究人员观察到针对印度境内 M *** E(小型、中小型企业)企业的 *** 钓鱼活动,恶意文档以 COVID-19 为主题。攻击过程为:受害者打开“ face mask order.doc”后,RTF 触发 CVE-2017-11882 漏洞执行任意代码;在 RTF 文件中包含两个恶意 ole 对象,之一个是可执行文件即 ServerCrypted.vbs 脚本;第二个为 Equation.3 exploit (CVE-2017-11882) 和运行 ServerCrypted.vbs 的脚本;成功利用后,脚本将会下载两个扩展名为 .jpg 的文件,其中一个为 PowerShell 脚本,会在内存中加载 DLL;第二个文件为 Agent Tesla 的有效负载。

2020 年下旬,Agent Tesla 攻击依旧倾向于印度地区,另外美国和巴西也是其主要针对的国家,攻击的目标行业除了之前的金融服务和一些公共单位之外,也包含互联网服务提供商(ISP),因为 ISP 持有可用于获取对其他帐户和服务访问权限的电子邮件或其他重要个人数据。这对于后续攻击具有重要意义。

二. 样本分析

如前文所述,Agent Tesla 的主要传播方式为钓鱼邮件——攻击者通常会采用社会工程学,针对其目标投递具有诱惑性的邮件、文档或者压缩包。在过去的几个月中,我们观察到大量攻击者以新冠疫情即“COVID-19”或“2019-nCov”为主题的邮件传播 Agent Tesla 木马。

相关邮件一般包含恶意链接地址,或者其邮件附件为 Agent Tesla 的恶意载荷,诱骗受害者点击。部分样本还会通过宏文档或者带有漏洞的 office 文档进行下载执行。其中,常见的利用漏洞如 CVE-2017-11882、CVE-2017-8570 和 CVE-2017-0199 等,详情如下表所示:

文档名称 | 利用的漏洞 | 漏洞说明 | 危害 |

| COVID 19 NEW ORDER FACE ?MASKS.doc.rtf | CVE-2017-11882 | 基于堆栈的缓冲区溢出漏洞 | 漏洞允许攻击者运行任意代码以提供有效负载 |

| COVID-19 SUSPECTED AFFECTED ?VESSEL.doc COVID-19 measures for FAIRCHEM STEED Voyage (219152).doc | CVE-2017-8570 | Microsoft Office的远程代码执行漏洞 | 漏洞允许攻击者下载 .NET 有效负载 |

| RFQ REF ?NS326413122017.docx | CVE-2017-0199 | 利用OFFICE OLE对象链接技术 | Microsoft HTA 应用程序(mshta.exe)加载恶意攻击者下载并执行有效负载 |

在此,我们对一个典型的 Agent Tesla 木马样本进行分析,发现其主要行为如下:

1. 首先利用远程模板注入的方式,远程下载一个包含 CVE-2017-11882 漏洞的 doc 文档。

2. 文档运行后,将自动触发漏洞执行代码,并使用 API 函数 URLDownloadToFileW 从指定的 URL ?http://75.127.1.211/system/rega *** .exe 下载攻击载荷,并保存到到 C:\Users\Public\rega *** .exe 文件中。

3. 打开文件后,发现诱饵文件内容为乱码。

4. 攻击载荷将首先加载文件中的资源文件,表面上看是一张 png 格式的图片。

5. 深入分析发现,资源文件中存在待执行的隐藏代码,木马将会在解密后继续运行相关代码。

6. 木马将根据设置,从3种方式中选择1种进行持久化,包括自启动目录、注册表和计划任务等。

7. 之后,木马将继续从资源文件中读取内容,并通过解密释放出真正的 Agent Tesla 主体文件。

解密函数如下:

木马主体将通过定时器进行函数调用,如使用全局 Hook 的方式进行键盘记录:

获取屏幕并截图:

8. 木马可通过多种协议进行传输。

*** TP:

HTTP:

FTP:

9. 通过 *** TP 相关代码中的内容,我们能够获取到受害者的邮件信息,分析发现大多数是蜜罐和分析人员的测试环境,当然也存在少部分真正的失陷主机。

10. 我们结合其他样本分析结果,对会被 Agent Tesla 窃取信息的相关软件进行总结,详情如下表所示。

软件类型 | 软件名称 |

浏览器客户端 | 360 Browser、Comodo ?Dragon、Coccoc、7Star、Kometa、Orbitum、Yandex Browser、Opera Browser、Sleipnir 6、Coowon、Brave、Sputnik、Chromium、Uran、QIP ?Surf、Cool Novo、Epic Privacy、Vivaldi、Torch Browser、Chedot、Liebao Browser、CentBrowser、Iridium ?Browser、Amigo、Elements Browser、Citrio、Google Chrome、Mozilla Firefox、 ?Microsoft IE、Apple、Safari、SeaMonkey、 ComodoDragon、FlockBrowser、SRWarelron、UC ?browser |

邮件客户端 | Microsoft Office、Outlook. ?Mozilla Thunderbird. Foxmail、Opera Mail、PocoMail、Eudora |

FTP客户端 | FileZill、WS FTP、WinSCP、CoreFTP、FlashFXP、SmartFTP、FTPCommander |

动态DNS | DynDNS、No-IP |

视频聊天 | Paltalk、Pidgin |

下载管理 | Internet Download ?Manager、 JDownloader |

三. 总结

虽然 Agent Tesla 整体结构比较简单,而且已经有6年的历史,但它依旧是当前更流行的恶意软件之一。近年来经过不断的更新迭代,其功能也在不断完善,在免杀和分析对抗上也日渐复杂,同时结合了社会工程学,显著提升了防范的难度,相信这款商业窃密软件在之后也会更加活跃,我们建议通过采用以下措施,对相关威胁进行检测与防范:

及时更新计算机安全补丁和软件;

加强企业内部员工信息安全意识,规范安全操作;

谨慎点击邮件附件,链接等;

推荐使用微步在线威胁检测平台进行威胁检测,之一时间发现相关威胁。

四. 附录

IOCs

569b60fd57a93368c07a0e91dfb640c9e1fceed9a17f00760147d241fd9ce9e4

6b666afdd5b7af512ce3aedc252405dd4f36b853aa4b19738a8ad8ee116e8e63

5bc915e290024f61c9e29d5b5fb056ce46cf0582de0e27d7010446affe16c159

caeecccb50242129b5031161fcbc2f29e565c6646ac69042647621210e1a9121

8940739b0fcb021a2bfa9542590169742e74a425e2c9fbd731d823a9a75a1655

103project@epazote-lu.com

参考链接

https://labs.sentinelone.com/agent-tesla-old-rat-uses-new-tricks-to-stay-on-top/

https://malwatch.github.io/posts/agent-tesla-malware- *** ysis/#distribution-methods

https://www.seqrite.com/blog/gorgon-apt-targeting-m *** e-sector-in-india/

https://unit42.paloaltonetworks.com/covid-19-themed-cyber-attacks-target-government-and-medical-organizations/

相关文章

文玩珠宝店铺起名大全(446个创业公司名字)

免费两个字文玩珠宝店肆取名一个字文玩珠宝店肆名字大全 客队文玩珠宝特价店肆 饥、司、刊 高阁文玩珠宝旗舰店肆 坐、焙、游 芽眼文玩珠宝官方店肆 麦、裢、祸 长川文玩珠宝直...

黑客的英文名称是什么(黑客英文名字)

本文导读目录: 1、黑客的英语单词怎么说 2、黑客、红客、白客、骇客、极客是什么意思,怎么区分? 3、黑客的英文缩写? 4、黑客是指什么? 5、黑客是个啥? 黑客的英语单词怎么说 黑...

古巴外交部抨击美国将天保驾校古重新列入“支恐国家”

新华社哈瓦那1月11日电(记者朱婉君)古巴外交部11日晚发表声明,强烈抨击美国重新将古巴列入“支持恐怖主义国家”名单,称美国此举是出于政治投机目的。 声明说,美国政府将古巴列入“支恐国家”名...

广州正规黑客接单学籍号,黑客软件dawnwhere,电脑黑客怎么破无线密码吗

其背面的根本评断准则是:当拜访页面的时分,会经过mt_srand()生成随机数种子,随后会用mt_rand()生成随机数在cookie里,最终结合上传后的文件名,存放到/files目录中研究人员测验发...

怎么可以找黑客-在哪里能找到黑客拜师(在哪里能找到真正的黑客)

怎么可以找黑客相关问题 黑客大户厉害吗相关问题 黑客是怎么入侵公司电脑的 社工库在线查询什么用(社工库在线查询手机号)...

辞职申请范文(辞职报告不会写?内附6种模板)

辞职申请范文(辞职报告不会写?内附6种模板) 辞职报告1 尊敬的XXX: 您好! 首先感谢公司这么多年以来对我的信任和关照,给予我一个发展的平台,在这里我学到了很多东西,今公司正值用人之际,业...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!